RFID to technologia, która otacza nas każdego dnia. Znajduje się na naszych kartach kredytowych, paszportach i niektórych kupowanych przez nas produktach. Nawet wiele naszych zwierząt ma w sobie chipy RFID!

RFID jest zasadniczo formą elektronicznej etykiety paskowej - takiej, która może być znacznie mniejsza. Znajdujący się w pobliżu czytnik może wykorzystać fale radiowe do odczytania etykiety RFID bez żadnego kontaktu wzrokowego.

Jak działa RFID

ZWIĄZANE Z: Co to jest NFC (komunikacja bliskiego zasięgu) i do czego można go używać?

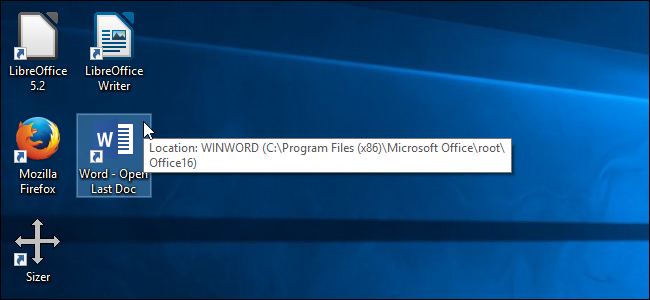

RFID oznacza identyfikację radiową. Mały chip - znany jako znacznik RFID - jest przymocowany do obiektu lub w nim wszczepiony. Tagi zawierają informacje, które można odczytać z bliskiej odległości za pomocą fal radiowych. Chip i czytnik nie muszą się stykać.

Niektóre tagi RFID mogą być zasilane z baterii, ale wiele tagów RFID nie jest zasilanych samodzielnie. Są zasilane przez pole elektromagnetyczne wytwarzane przez czytelnika. Innymi słowy, większość tagów RFID jest przez większość czasu bezczynna. Kiedy czytnik RFID zbliża się do nich lub jest nad nimi machany, czytnik zapewnia wystarczającą moc do odczytania danych na tagu. Działa podobnie do NFC (komunikacja bliskiego zasięgu).

Typowe zastosowania RFID

ZWIĄZANE Z: Wyjaśnienie kodów QR: Dlaczego wszędzie widzisz te kwadratowe kody kreskowe

Tagi RFID mogą zastąpić kody kreskowe i Kody QR . Kod kreskowy można odczytać tylko wtedy, gdy czytnik widzi wizualnie kod kreskowy. Tagi RFID można odczytać, jeśli czytnik znajduje się w pobliżu, nawet jeśli kod kreskowy byłby zasłonięty. Tagi RFID można wykorzystać do śledzenia paczek w poczcie lub towarów w magazynie. Znacznik RFID może zawierać informacje o śledzeniu lub tylko niepowtarzalny kod identyfikacyjny.

Nowoczesne paszporty w wielu krajach - w tym w USA i Kanadzie - również zawierają chip RFID. Po przekroczeniu granicy agent graniczny może zeskanować paszport, a maszyna może odczytać dane z chipa RFID.

Chipy RFID są również używane w kartach kredytowych z płatnościami zbliżeniowymi. Kiedy dotykasz karty kredytowej, aby za coś zapłacić, urządzenie odczytuje chip RFID wbudowany w kartę. Są również używane w systemach transportu publicznego, opłatach drogowych i kartach dostępu. Mogą być odczytane przez maszynę po szybkim dotknięciu.

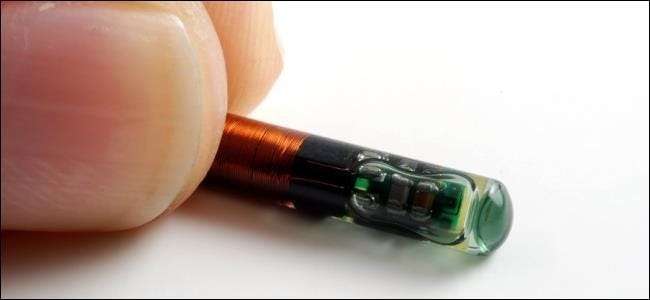

Wiele zwierząt domowych ma również wbudowane chipy RFID. Jeśli twój pies lub kot jest „wyszczerbiony”, ma mały mikroczip wstrzyknięty między łopatki. Mikroczip zwykle nic nie robi i nie zużywa energii. Jeśli Twój zwierzak kiedykolwiek zginie, weterynarz lub schronisko dla zwierząt może odczytać mikroczip za pomocą czytnika RFID. Chip ma wbudowany unikalny numer identyfikacyjny, a weterynarz lub schronisko mogą zadzwonić do firmy produkującej chip i sprawdzić, czyja nazwa i adres są powiązane z unikalnym numerem zwierzęcia. Twoje zwierzę może zostać wtedy zwrócone, nawet jeśli nie ma obroży ani żadnych innych informacji identyfikujących. To nie jest magia - nie zapewnia GPS i powinieneś upewnić się, że Twoje dane kontaktowe są aktualne w firmie microchip. To tylko sposób na posiadanie przez zwierzę unikalnych informacji identyfikacyjnych. Tej samej techniki można użyć do skojarzenia niepowtarzalnego numeru identyfikacyjnego z innymi zwierzętami - do tego przyzwyczaili się nawet małe chipy RFID śledzić ruchy mrówek .

Kwestie bezpieczeństwa i prywatności

Niektórzy obawiają się, że napastnicy mogą używać urządzenia przenośnego w tłumie do odczytywania informacji RFID z pobliskich kart kredytowych z wbudowanymi w nich informacjami o płatności zbliżeniowej. Złodzieje tożsamości mogą odczytać te same informacje z paszportu obsługującego technologię RFID lub karty dostępu z chipem RFID. W 2006 roku, holenderski paszport został odczytany z odległości dziesięciu metrów . Dlatego niektórzy kupują portfele, etui na karty lub etui na paszporty z blokadą RFID. Działają one po prostu dzięki zastosowaniu metalowego materiału, który blokuje fale radiowe czytnika RFID.

Inne osoby obawiają się, że RFID można wykorzystać do śledzenia ruchów ludzi. Być może chipy RFID w produktach, które kupujemy lub w samych naszych kartach kredytowych, mogłyby być śledzone przez czytelników w różnych lokalizacjach, gdy się poruszamy. To nie jest zbyt szalone - w 2013 r firma korzystała z pojemników do recyklingu w całym Londynie zbierać informacje z pobliskich smartfonów, gdy szukali sieci Wi-Fi. Wykorzystali te informacje do śledzenia ludzi w Londynie i pokazywania im dopasowanych reklam. Firmy mogą próbować zrobić to samo z pobliskimi tagami RFID.

Nie, nie panikuj i nie zaczynaj rozwalać młotkiem kart kredytowych i paszportów obsługujących technologię RFID. RFID to jeden z wielu sposobów, w jaki technologia czyni życie wygodniejszym, ale może prowadzić do nowych problemów z bezpieczeństwem i prywatnością. To jest coś, o czym należy pamiętać.

W przyszłości RFID może zostać wykorzystany do innych celów. Jednym ze starych pomysłów jest to, że RFID można wykorzystać do zakupów. Poszedłbyś do sklepu spożywczego i umieścił wszystkie potrzebne produkty w koszyku. Każdy przedmiot miałby w sobie chip RFID. Kiedy robisz zakupy, po prostu wychodzisz ze sklepu, a czytnik RFID w pobliżu wyjścia automatycznie odczytuje wszystkie tagi RFID, aby określić, co kupujesz. Opłaty za te produkty zostaną naliczone bez konieczności skanowania. Wydaje się, że jesteśmy odlegli od tej przyszłości, ale to właśnie może zrobić RFID.

Źródło zdjęcia: Florida Fish i WIldlife na Flickr , Nathan Borror na Flickr