Czasami fajnie jest zagłębić się w to, jak działają rzeczy, aby zaspokoić swoją ciekawość podczas nauki czegoś nowego, na przykład PermitRootLogin. Czy sprawdza identyfikator UID lub nazwę użytkownika? Dzisiejszy post z pytaniami i odpowiedziami dla SuperUser zawiera odpowiedź na pytanie ciekawskiego czytelnika.

Dzisiejsza sesja pytań i odpowiedzi jest dostępna dzięki uprzejmości SuperUser - części Stack Exchange, grupy witryn internetowych z pytaniami i odpowiedziami.

Pytanie

Czytnik SuperUser ge0rg chce wiedzieć, czy PermitRootLogin jest oparte na UID lub nazwie użytkownika:

Strona podręcznika mówi o tym PermitRootLogin :

- Określa, czy root może się zalogować za pomocą ssh (1).

Jednak nie jest jasne, czy to sprawdzenie jest oparte na nazwie użytkownika ( korzeń ) lub UID ( 0 ). Co się stanie, jeśli nazwa konta root zostanie zmieniona na Admin ? Będzie Admin móc się zalogować kiedy PermitRootLogin = nie ? Co się stanie, jeśli istnieją dwa konta z UID = 0 (tj. korzeń i Admin )? Czy któryś z nich będzie mógł się zalogować?

Czy PermitRootLogin jest oparte na identyfikatorze UID lub nazwie użytkownika?

Odpowiedź

Współautor SuperUser mtak ma dla nas odpowiedź:

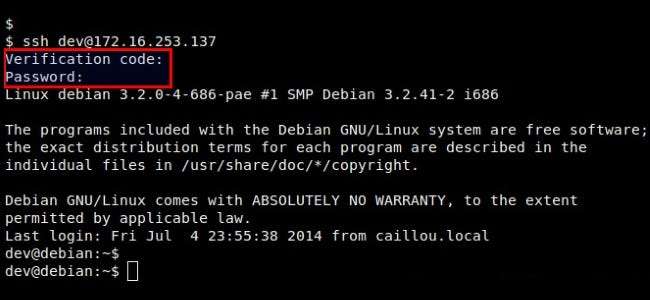

Wygląda na to, że sprawdzenie zostało wykonane z UID (testowane na OpenSSH_6.7p1 Debian-5 + deb8u3, OpenSSL 1.0.1t 3 maja 2016 r ):

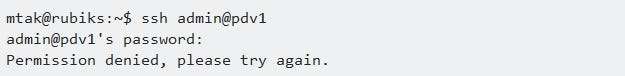

Zestaw PermitRootLogin Wyłączyć:

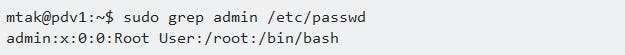

Upewnij się, że użytkownik o nazwie Admin jest tworzony za pomocą UID 0 :

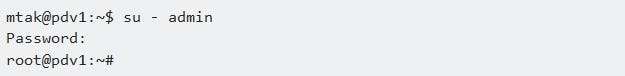

Upewnij się, że użytkownik może być używany do logowania się do systemu:

Sprawdź, czy możemy zalogować się do systemu za pomocą SSH:

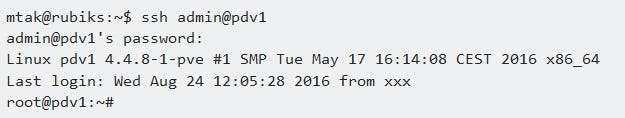

Jeśli ustawimy PermitRootLogin powrót do On:

I spróbuj się zalogować:

Masz coś do dodania do wyjaśnienia? Dźwięk w komentarzach. Chcesz przeczytać więcej odpowiedzi od innych zaawansowanych technicznie użytkowników Stack Exchange? Sprawdź cały wątek dyskusji tutaj .

Źródło obrazu: Linux Screenshots / Xmodulo ( Flickr / Xmodulo )