Apple oferuje usługę „Find My Mac” umożliwiającą śledzenie zgubionego lub skradzionego komputera Mac. Jednak firma Microsoft nie zapewnia równoważnej usługi dla komputerów z systemem Windows - nawet dla tabletów z systemem Windows 8.

Jeśli używasz systemu Windows i chcesz mieć możliwość śledzenia laptopa w przypadku jego zgubienia lub kradzieży, musisz zainstalować oprogramowanie innej firmy. Istnieje wiele płatnych usług, które oferują tę funkcję, ale są też dobre opcje bezpłatne.

Podstawy

Wszystkie takie usługi śledzenia działają podobnie. Instalujesz oprogramowanie na swoim urządzeniu i zakładasz konto w usłudze. Jeśli kiedykolwiek zgubisz urządzenie, wchodzisz na stronę usługi, logujesz się na swoje konto i możesz zobaczyć lokalizację urządzenia i sterować nim zdalnie.

Pamiętaj, że prawdopodobnie trudniej będzie namierzyć laptopa niż smartfon. Smartfon prawdopodobnie będzie podłączony do sieci danych i będzie w trybie gotowości, aby mógł z powrotem przekazać Ci swoją lokalizację. Jeśli jednak laptop jest wyłączony lub po prostu nie ma połączenia z Wi-Fi, nie będzie mógł Ci przesłać raportu. Usługa śledzenia może zapewnić dodatkową ochronę w przypadku utraty laptopa, ale zlokalizowanie zgubionego laptopa będzie trudniejsze niż w przypadku zlokalizuj zgubiony smartfon .

Instalowanie Prey

Zdobycz oferuje oprogramowanie śledzące dla komputerów z systemem Windows, Mac, a nawet Linux. Prey oferuje również aplikacje śledzące na Androida i iOS, więc możesz użyć tej jednej usługi do śledzenia wszystkich swoich urządzeń.

Ta usługa ma płatne plany profesjonalne, ale podstawowa usługa śledzenia jest całkowicie bezpłatna. Bezpłatna usługa umożliwia połączenie trzech urządzeń z kontem i przechowywanie do dziesięciu raportów lokalizacji na urządzenie.

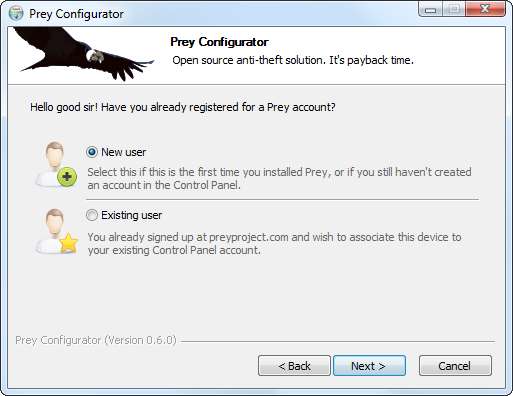

Po zainstalowaniu Prey zostaniesz poproszony o utworzenie nowego konta użytkownika lub podanie szczegółów bieżącego konta użytkownika.

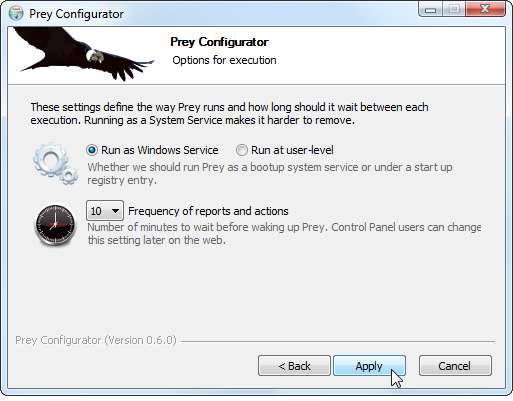

Gdy się zalogujesz, Prey natychmiast zacznie działać. Prey domyślnie działa jako usługa systemu Windows. Jeśli chcesz go skonfigurować, możesz otworzyć skrót Configure Prey w folderze Prey w grupie programów w menu Start.

Aby Prey częściej meldował się, aby szybciej otrzymywać raporty w przypadku zgubienia laptopa, wybierz Opcje wykonania i zmień ustawienie Częstotliwość raportów i działań.

Śledzenie zgubionego laptopa

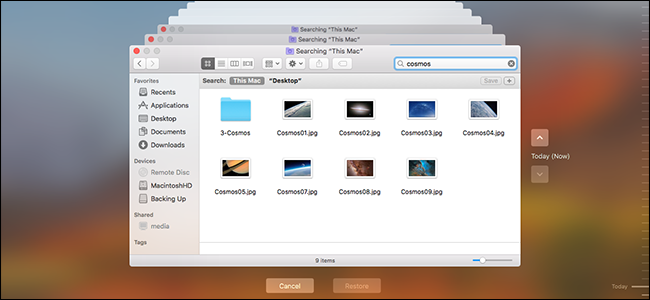

Możesz teraz odwiedzić witrynę internetową projektu Prey i zalogować się przy użyciu tych samych danych konta, które zostały wprowadzone na komputerze. Zobaczysz swój komputer i wszystkie inne połączone urządzenia.

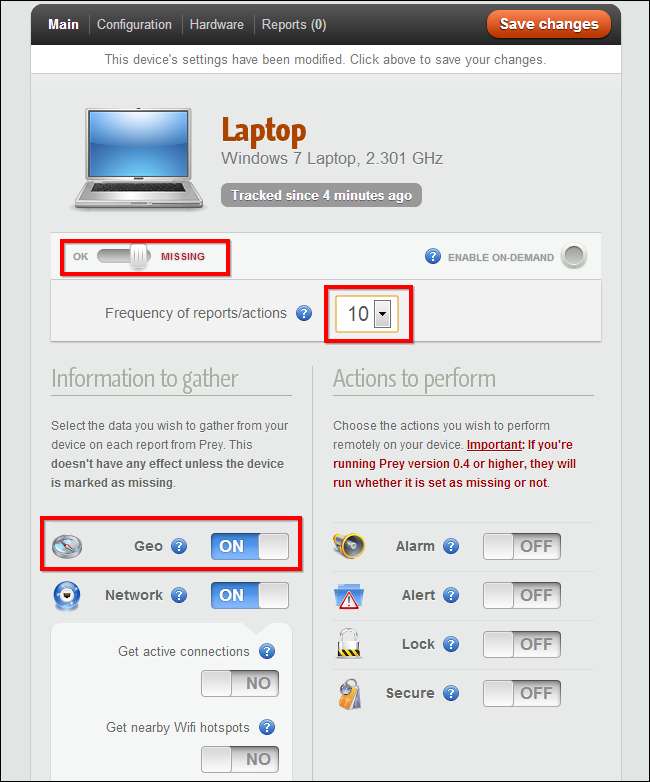

Jeśli zgubisz laptopa, musisz kliknąć jego nazwę w panelu sterowania Prey i ustawić suwak z „OK” na „Brak”. Prey śledzi urządzenie tylko wtedy, gdy go brakuje, więc nie śledzi stale lokalizacji laptopa. Pamiętaj, aby włączyć również funkcję Geo, która wykorzystuje wewnętrzny sprzęt GPS laptopa lub nazwy pobliskich hotspotów Wi-Fi do zgłaszania swojej lokalizacji.

Możesz również zlecić Prey wykonanie określonych czynności, takich jak uruchomienie alarmu - jest to przydatne, jeśli zgubisz laptopa w pobliżu. Oczywiście nie jest to tak niezawodne, jak wysyłanie alarmu na telefon, ponieważ laptop musi być włączony i połączony z Internetem, aby odebrać tę wiadomość i uruchomić alarm.

Pamiętaj, aby później zapisać zmiany.

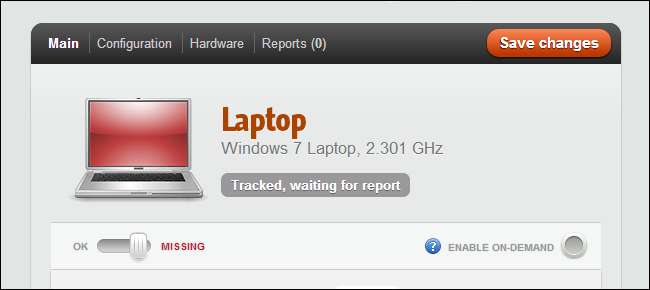

Gdy zgubisz laptopa, jego stan zmieni się na „Śledzone, czekam na raport”. Gdy oprogramowanie Prey na Twoim laptopie zaloguje się na serwerze Prey, otrzyma wiadomość, że zostało oznaczone jako utracone i wygeneruje raport. Powiadomienie otrzymasz tylko wtedy, gdy laptop jest włączony, połączony z internetem, a oprogramowanie Prey jest nadal zainstalowane.

Istnieje tryb „na żądanie”, w którym możesz natychmiast zażądać raportu, ale ta funkcja jest niedostępna w wersji bezpłatnej. Jeśli możesz poczekać kilka minut na swój raport, bezpłatna wersja będzie działać równie dobrze.

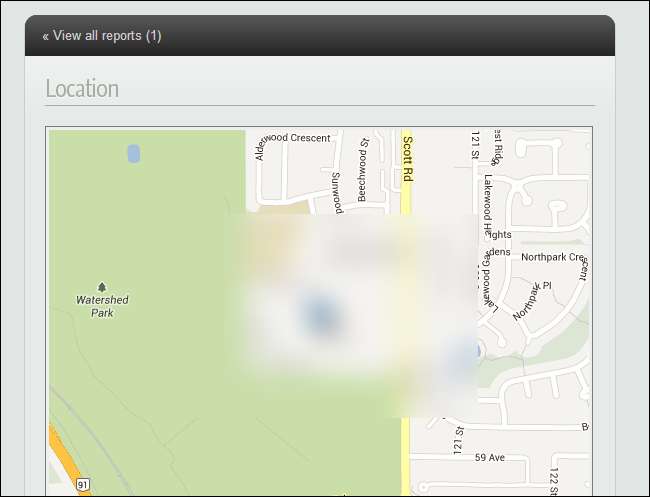

Gdy nadejdzie raport, zobaczysz go na karcie Raporty. Raport zawiera wybrane przez Ciebie informacje, takie jak położenie geograficzne laptopa, stan sieci i adres IP, a także zrzut ekranu przedstawiający pulpit komputera i przechwytywane przez kamerę internetową użytkownika. Te informacje mogą pomóc w odzyskaniu laptopa lub mogą być pomocnym dowodem w przypadku zgłoszenia kradzieży laptopa.

Jeśli z jakiegoś powodu nie chcesz używać Prey, możesz spróbować LockItTight , który również jest bezpłatny.

Chociaż firma Absolute Software's LoJack do laptopów jest usługą płatną, warto o niej wspomnieć, ponieważ ma tę zaletę, że jest zintegrowany z wieloma BIOSami laptopów , co sprawia, że jest mocniejszy i trudniejszy do usunięcia.

Źródło zdjęcia: Michael Mandiberg na Flickr