macOS ma stosunkowo dobra reputacja w zakresie bezpieczeństwa w wyniku mocnego uchwytu Apple, ale żadna platforma nie jest bezpieczna przed atakiem. Oprogramowanie ransomware to tylko jeden z przykładów tego zjawiska i to coraz większy problem. Oto jak zabezpieczyć komputer Mac.

Zrozumienie, co robi ransomware

Jak sama nazwa wskazuje, ransomware bierze komputer lub przechowywane na nim informacje jako zakładników i żąda okupu za bezpieczny powrót. Niektóre szczególnie wczesne ransomware dla systemu Windows były znane z całkowitego ograniczania dostępu do twojego komputera. Jednak bardziej powszechnym podejściem jest szyfrowanie danych za pomocą klucza, którego nie znasz.

Gdy maszyna lub dane są przetrzymywane jako zakładnicy, żąda się zapłaty za przywrócenie dostępu. Takim okupem może być gotówka wysłana za pośrednictwem usługi przelewowej, takiej jak PayPal lub Western Union, lub kody kart podarunkowych do usług takich jak Xbox Live, a nawet Bitcoin lub inne niewykrywalne kryptowaluty.

Chociaż oprogramowanie ransomware może przywrócić dostęp do komputera lub danych po opłaceniu płatności, nie ma gwarancji. Wiadomo, że niektóre ransomware całkowicie usuwają dane, uniemożliwiając ich odzyskanie. Dlatego angażowanie się w takie oszustwo to zły pomysł.

Niestety, wiele osób jest zakłopotanych tym, że zostały ustawione w pierwszej kolejności, co sprawia, że granie razem z oszustwem jest jeszcze bardziej kuszące. Nikczemne sposoby rozprzestrzeniania się oprogramowania ransomware jeszcze bardziej zwiększają prawdopodobieństwo, że ofiara zapłaci za uratowanie twarzy.

Na szczęście jest kilka sposobów na ochronę. Podobnie jak w przypadku wielu innych oszustw internetowych, najlepszą rzeczą, jaką możesz zrobić, jest unikanie działań, które narażają Cię na ryzyko.

ZWIĄZANE Z: Chcesz przetrwać ransomware? Oto jak chronić swój komputer

Unikaj pirackiego oprogramowania

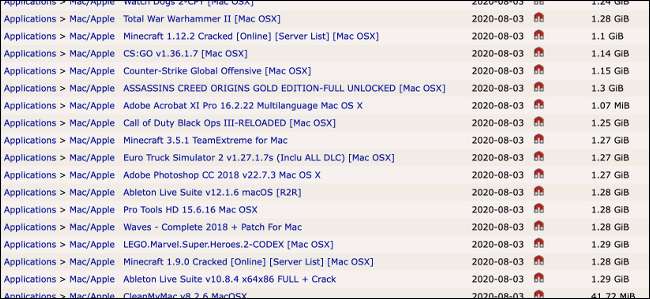

Jednym z głównych wektorów rozprzestrzeniania oprogramowania ransomware jest pirackie oprogramowanie. W czerwcu 2020 r. Wykryto Malwarebytes oprogramowanie ransomware „ThiefQuest” (pierwotnie nazwane „EvilQuest”) ukrywa się w instalatorze pękniętej wersji Little Snitch. Pojawiły się również sugestie, że złośliwe oprogramowanie przedostało się do pirackich wersji oprogramowania dla DJ-ów, takich jak Ableton Live i Mixed in Key 8.

Te instalatory rozprzestrzeniły się za pośrednictwem BitTorrenta po tym, jak zostały pierwotnie opublikowane na rosyjskim forum poświęconym udostępnianiu złamanego oprogramowania. Te torrenty są udostępniane na całym świecie i śledzone przez „popularne” elementy śledzące, takie jak The Pirate Bay. Nie musisz przeszukiwać Internetu w poszukiwaniu podejrzanych forów, aby natknąć się na potencjalnie zainfekowane instalatory.

Ponieważ piraci często modyfikują pliki instalacyjne lub dołączają dodatkowe łatki zaprojektowane do złamania danych aplikacji, piractwo stanowi bardzo realne zagrożenie zainfekowania komputera złośliwym oprogramowaniem. Nawet jeśli torrent wydaje się być legalny lub został wydany przez grupę, którą znasz, nigdy nie wiesz, co pobierasz.

Uważaj też na oprogramowanie przekazywane przez przyjaciół lub znajomych, jeśli nie znasz źródła. Instalowanie drogiego oprogramowania za darmo może być kuszące, ale może Cię to kosztować znacznie więcej niż cena licencji.

Zalecamy poszukanie tańszych alternatyw lub skorzystanie z nich oprogramowanie open source . Możesz nawet chcieć dać rozwiązanie w stylu Netflix, takie jak SetApp próba.

Uważaj w Internecie

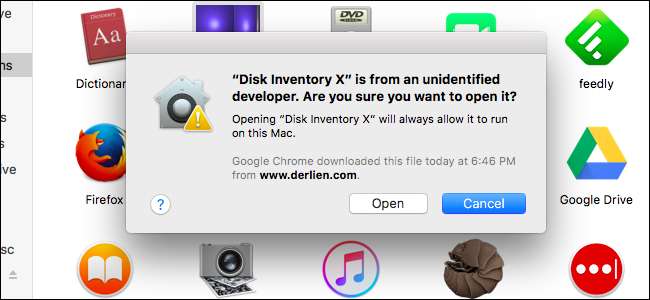

To nie tylko pirackie oprogramowanie rozprzestrzenia złośliwe oprogramowanie. Prawie każdy plik wykonywalny może stanowić zagrożenie, dlatego podczas pobierania i instalowania oprogramowania warto kierować się zdrowym rozsądkiem. To jeden z powodów, dla których Apple wprowadził Portier , który preferuje Mac App Store i podpisane aplikacje od certyfikowanych programistów Apple.

Gdy spróbujesz zainstalować aplikację, która łamie te zasady, Gatekeeper poinformuje Cię, że aplikacji nie można było zainstalować, ponieważ nie pochodzi od zidentyfikowanego programisty. Możesz to zignorować (w Preferencjach systemowych> Bezpieczeństwo i prywatność). Jednak wtedy podejmujesz jakiekolwiek ryzyko związane z uruchomieniem oprogramowania, które może pochodzić z dowolnego miejsca.

Należy jednak pamiętać, że zdecydowana większość niepodpisanego oprogramowania nie jest złośliwa. Aby aplikacja była zgodna z Gatekeeper, twórca musi zarejestrować się jako programista Apple i płacić 99 USD rocznie. W rezultacie wiele legalnych projektów pozostaje niepodpisanych z powodu ograniczeń budżetowych. Jest to szczególnie prawdziwe w przypadku projektów open source, które opierają się na dobrowolnych programistach, którzy poświęcają tylko swój czas.

Jeśli ufasz programistom, możesz użyj skrótu MD5, aby sprawdzić autentyczność pliku . Większość programistów zawiera alfanumeryczny skrót kryptograficzny obok linku do pobrania. Jeśli wartość skrótu pobranego pliku jest zgodna z wartością podaną przez programistę, będziesz wiedział, że nikt nie manipulował przy tym pliku.

Prawdą jest również, że chociaż wszystkie aplikacje w Mac App Store są przyjazne dla Gatekeepera, w przeszłości złośliwe oprogramowanie pojawiało się zarówno w iOS, jak i w App Store. Jednak ogólnie rzecz biorąc, ponieważ oprogramowanie w App Store jest poddawane wyższemu badaniu, jest bezpieczniejsze.

Miej solidny plan tworzenia kopii zapasowych

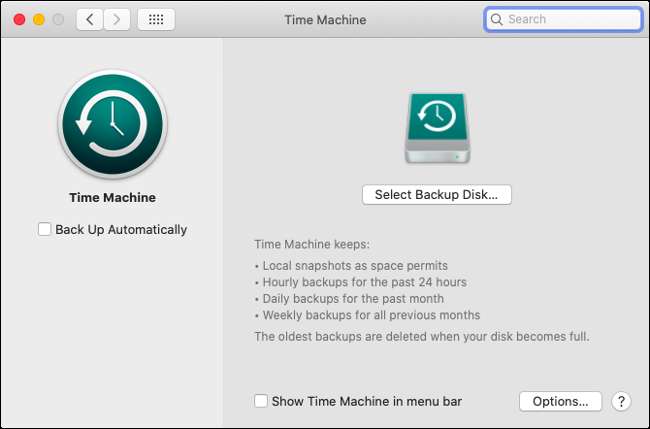

Kopie zapasowe są ważne. W idealnym świecie należy tworzyć kopie zapasowe lokalnie na dysk zewnętrzny za pośrednictwem Wehikuł czasu . Powinna również istnieć zdalna kopia zapasowa Internetu na wypadek pożaru lub innego zdarzenia zniszczenia zarówno komputera, jak i dysku Time Machine.

Jeśli chodzi o oprogramowanie ransomware, kopie zapasowe są jeszcze ważniejsze. Jest jednak kilka zasad, których należy przestrzegać. Najpierw należy odłączyć kopię zapasową Time Machine, gdy nie jest używana. Przed systemem macOS Catalina oprogramowanie mogło uzyskać dostęp do wszystkich, z wyjątkiem najbardziej wrażliwych części dysku systemowego, w tym wszelkich podłączonych dysków zewnętrznych.

Chociaż Catalina większość z nich wycofuje się, napastnicy nadal mogą obejść takie zabezpieczenia. W przeszłości widzieliśmy przykłady złośliwego oprogramowania omijanie Gatekeeper i omijanie ochrony integralności systemu .

Zawsze zakładaj najgorsze i odłączaj dysk Time Machine po zakończeniu tworzenia kopii zapasowej.

Co więcej, unikaj instalowania oprogramowania lub aktualizacji podczas tworzenia kopii zapasowej. Jeśli dysk kopii zapasowych jest na stałe podłączony przez sieć lub przez jakąś macierz pamięci masowej, możesz go odmontować, gdy nie jest używany. Kliknij prawym przyciskiem myszy na pulpicie, a następnie wybierz „Odmontuj”.

Jeśli Twój Mac zostanie zainfekowany i masz kopię zapasową gotową do użycia, możesz nuke wszystkiego, ponownie zainstalować macOS i przywrócić wszystkie swoje pliki osobiste. Jeśli jednak Twój Mac jest zainfekowany, a dysk kopii zapasowej jest zamontowany, Twój dysk kopii zapasowej również może być zakładnikiem. Jeśli używasz wersji macOS starszej niż Catalina, to ryzyko jest większe.

Ponownie, rozwiązanie do tworzenia kopii zapasowych w chmurze może być Twoim wybawcą w tym scenariuszu. Po prostu pamiętaj, aby wybrać dostawcę, który obejmuje przechowywanie wersji, aby móc przywrócić dowolne niezaszyfrowane wersje plików, jeśli wydarzy się coś nie do pomyślenia.

Rozważ oprogramowanie chroniące przed złośliwym oprogramowaniem

Powiedzieliśmy to już wcześniej i powtórzymy: naprawdę nie potrzebujesz oprogramowania antywirusowego dla swojego Maca . Technologie „trzymające ręce”, takie jak Gatekeeper i Ochrona integralności systemu , są po to, aby chronić twój komputer. Niewidzialny skaner złośliwego oprogramowania firmy Apple, XProtect , również stale działa w tle, analizując wszystko, co robisz.

Nie oznacza to, że narzędzia chroniące przed złośliwym oprogramowaniem nie mają swojego miejsca w systemie macOS. Wiele osób czuje się bardziej komfortowo, wiedząc, że ich system ma dodatkową warstwę zabezpieczeń. Niektóre z tych aplikacji mogą pomóc w identyfikacji potencjalnych zagrożeń, aby można było ich uniknąć.

W przypadku podstawowego usuwania złośliwego oprogramowania rozważ Malwarebytes (lubimy Wersja systemu Windows , też). Darmowa wersja pomoże Ci usunąć znane nieprzyjemności, a wersja płatna (której prawdopodobnie nie potrzebujesz) zapewnia ochronę w czasie rzeczywistym.

Nie testowaliśmy niezależnie reszty dziedziny, ale Test AV gorąco poleca od czerwca 2020 r .:

- Avira Antivirus Pro

- Bitdefender Antivirus for Mac

- ClamXAV

- F-Secure SAFE

- Kaspersky Cyber Security

- Norton Antivirus

- Trend Micro Antivirus

Czy obawiasz się oprogramowania ransomware i innych zagrożeń dla komputera Mac? b spieszyć się podstawy bezpieczeństwa w sieci aby trzymać z daleka wirusy, hakerów i złodziei.

ZWIĄZANE Z: Czy potrzebujesz programu antywirusowego na komputerze Mac?