Å dele Wi-Fi med gjester er bare den høflige tingen å gjøre, men det betyr ikke at du vil gi dem vidåpent tilgang til hele LAN. Les videre når vi viser deg hvordan du konfigurerer ruteren din for doble SSID-er og oppretter et eget (og sikret) tilgangspunkt for dine gjester.

Hvorfor vil jeg gjøre dette?

Det er flere veldig praktiske grunner til at du vil konfigurere hjemmenettverket ditt til å ha to tilgangspunkter (AP).

Årsaken til den mest praktiske applikasjonen for flest mulig mennesker er ganske enkelt å isolere hjemmenettverket ditt slik at gjestene ikke får tilgang til ting du vil være privat. Standardkonfigurasjonen for nesten alle Wi-Fi-tilgangspunkter / rutere i hjemmet er å bruke et enkelt trådløst tilgangspunkt, og alle som er autoriserte til å få tilgang til AP, får tilgang til nettverket som om de var kablet rett inn i AP via Ethernet.

Med andre ord hvis du gir vennen din, naboen, husgjesten eller hvem som helst passordet til Wi-Fi-AP-en din, har du også gitt dem tilgang til nettverksskriveren din, alle åpne delinger i nettverket ditt, usikrede enheter i nettverket ditt og så videre. Du har kanskje bare ønsket å la dem sjekke e-posten sin eller spille et spill på nettet, men du har gitt dem friheten til å streife rundt hvor som helst de vil i det interne nettverket.

Nå mens de fleste av oss absolutt ikke har ondsinnede hackere for venner, betyr det ikke at det ikke er forsvarlig å sette opp nettverkene våre slik at gjestene blir der de hører hjemme (på den gratis internettilgangssiden av gjerdet) og kan ikke gå der de ikke gjør det (på hjemmesiden / personlige aksjesiden av gjerdet).

En annen praktisk grunn til å kjøre en AP med to SSID-er, er muligheten til ikke bare å begrense hvor gjest-AP kan gå, men når. Hvis du for eksempel er foreldre som ønsker å begrense hvor sent barnet ditt kan holde seg oppe og tenke på datamaskinen, kan du sette datamaskinen, nettbrettet osv. På den sekundære tilgangspunktet og sette begrensninger på internettilgang for hele sub -SSID etter, si, 21:00.

Hva trenger jeg?

Opplæringen vår i dag er fokusert på å bruke en DD-WRT-kompatibel ruter for å oppnå doble SSID-er. Som sådan trenger du følgende ting:

- 1 DD-WRT-kompatibel ruter med en passende maskinvareversjon (vi viser deg hvordan du sjekker)

- 1 installert kopi av DD-WRT på ruteren

Dette er ikke den eneste måten å sette opp doble SSID-er for hjemmenettverket. Vi skal kjøre SSID-ene våre fra den allestedsnærværende trådløse ruteren i Linksys WRT54G-serien. Hvis du ikke vil gå gjennom bryet med å blinke tilpasset fastvare på den gamle ruteren og gjøre de ekstra konfigurasjonstrinnene, kan du i stedet:

- Kjøp en nyere ruter som støtter doble SSID-er rett ut av esken, for eksempel ASUS RT-N66U .

- Kjøp en annen trådløs ruter og konfigurer den som et frittstående tilgangspunkt.

Med mindre du allerede eier en ruter som støtter doble SSIDer (i så fall kan du hoppe over denne veiledningen og bare lese håndboken for enheten din), er begge disse alternativene mindre enn ideelle fordi du må bruke ekstra penger, og i tilfelle det andre alternativet, gjør en haug med ekstra konfigurering, inkludert å sette opp sekundær AP for ikke å forstyrre og / eller overlappe din primære AP.

I lys av alt dette, var vi mer enn glade for å bruke maskinvare vi allerede hadde (Linksys WRT54G-serien Wireless Router) og hoppe over utlegg av kontanter og ekstra tilpasning av Wi-Fi-nettverk.

Hvordan vet jeg at ruteren min er kompatibel?

Det er to kritiske kompatibilitetselementer du må sjekke for å lykkes med denne opplæringen. Den første og mest elementære er å sjekke at nettopp ruteren din har DD-WRT-støtte. Du kan besøke DD-WRT wiki’s Router Database her for å sjekke.

Når du har funnet ut at ruteren din er kompatibel med DD-WRT, må vi sjekke revisjonsnummeret til ruteren din. Hvis du for eksempel har en veldig gammel Linksys-ruter, kan det være en perfekt brukbar ruter på alle måter, men brikken støtter kanskje ikke doble SSID-er (noe som gjør det fundamentalt uforenlig med opplæringen).

Det er to grader av kompatibilitet med hensyn til ruterenes revisjonsnummer. Noen rutere kan gjøre flere SSID-er, men de kan ikke dele SSID-ene i forskjellige helt unike tilgangspunkter (f.eks. En unik MAC-adresse for hver SSID). I noen situasjoner kan dette føre til problemer med noen Wi-Fi-enheter ettersom de blir forvirret om hvilken SSID (siden begge har samme MAC-adresse) de skal bruke. Dessverre er det ingen måte å forutsi hvilke enheter som oppfører seg dårlig på nettverket ditt, så vi kan ikke anbefale at du unngår teknikken som er beskrevet i denne veiledningen hvis du finner ut at du har en enhet som ikke støtter diskrete SSID-er.

Du kan sjekke revisjonsnummeret ved å utføre et Google-søk etter den spesifikke modellen til ruteren din sammen med versjonsnummeret som er trykt på informasjonsetiketten (vanligvis funnet på undersiden av ruteren), men vi har funnet ut at denne teknikken er upålitelig (etiketter kan brukes feil, informasjon som legges ut online om modell og produksjonsdato kan være unøyaktig osv.)

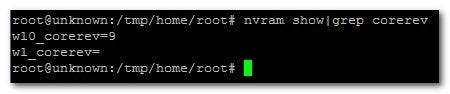

Den mest pålitelige måten å sjekke revisjonsnummeret til brikken inne i ruteren din er å faktisk avstemme ruteren for å finne ut av det. For å gjøre det må du utføre følgende trinn. Åpne en telnetklient (enten et flerfunksjonsprogram som PuTTY eller den grunnleggende Windows Telnet-kommandoen) og telnet til IP-adressen til ruteren din (f.eks. 192.168.1.1). Logg deg på ruteren ved hjelp av administratorinnloggingen og passordet ditt (vær oppmerksom på at for noen rutere, selv om du skriver inn “admin” og “mypassword” for å logge inn på den nettbaserte administrasjonsportalen på ruteren, må du kanskje skrive inn “root ”Og“ mypassword ”for å logge på via telnet).

Når du er logget på ruteren, skriver du inn følgende kommando ved ledeteksten:

nvram show|grep corerev

Dette vil returnere kjernevisjonsnummeret til brikken (e) i ruteren din i følgende format:

wl0_corerev = 9

Lsrf =

Hva ovenstående utgang betyr, er at ruteren vår har en radio (wl0, det er ingen wl1) og at kjernerevisjonen til den radiochippen er 9. Hvordan tolker du utgangen? Revisjonsnummeret, i forhold til vår guide, betyr følgende:

- 0-4 Ruteren støtter ikke flere SSIDer (med unike identifikatorer eller på annen måte)

- 5-8 Ruteren støtter flere SSIDer (men ikke med unike identifikatorer)

- 9+ Ruteren støtter flere SSIDer (med unike identifikatorer)

Som du kan se fra kommandoutgangen vår ovenfor, hadde vi lykke til. Ruterens brikke er den laveste versjonen som støtter flere SSID-er med unike identifikatorer.

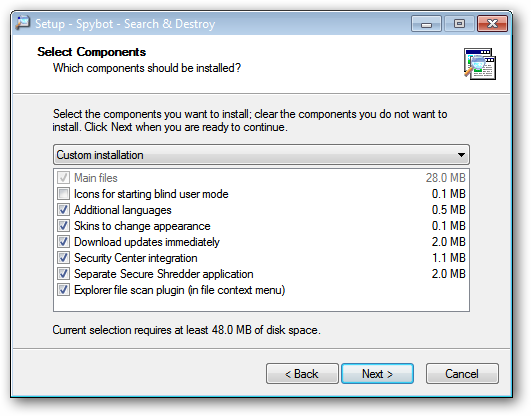

Når du har bestemt at ruteren din kan støtte flere SSID-er, må du installere DD-WRT. Hvis ruteren din ble levert med DD-WRT eller du allerede har installert den, fantastisk. Hvis du ikke allerede har installert det, anbefaler vi at du laster ned riktig versjon fra DD-WRT-nettstedet og følger med veiledningen vår: Gjør hjemme-ruteren din til en superdrevet ruter med DD-WRT .

I tillegg til veiledningen vår, kan vi ikke understreke verdien av det omfattende og utmerket vedlikeholdt DD-WRT wiki . Les opp din spesielle ruter og de beste fremgangsmåtene for å blinke en ny firmware til den der.

Konfigurere DD-WRT for flere SSIDer

Du har en kompatibel ruter, du har blinket DD-WRT til den, nå er det på tide å komme i gang med å konfigurere den andre SSID-en. Akkurat som du alltid bør blinke ny firmware over en kablet tilkobling, anbefaler vi på det sterkeste å jobbe med det trådløse oppsettet ditt via en kablet tilkobling, slik at endringene ikke tvinger den trådløse datamaskinen fra nettverket.

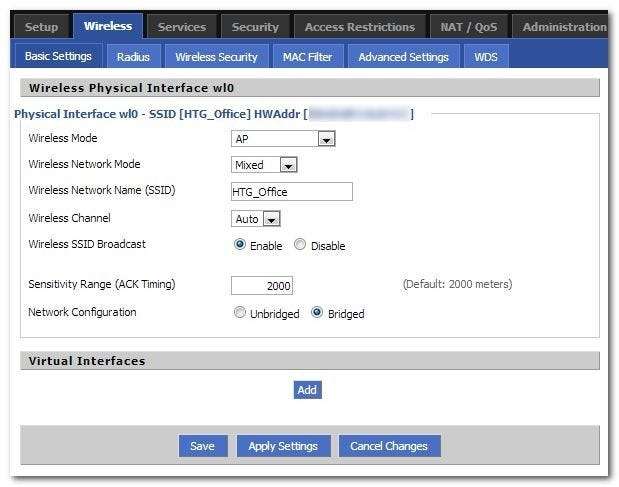

Åpne nettleseren din på en datamaskin som er koblet til ruteren via Ethernet. Naviger til standard router IP (vanligvis 198.168.1.1). I DD-WRT-grensesnittet navigerer du til Trådløs -> Grunnleggende innstillinger (som vist på skjermbildet ovenfor). Du kan se at vår eksisterende Wi-Fi AP har SSID “HTG_Office”.

Nederst på siden, i delen "Virtuelle grensesnitt", klikker du på Legg til-knappen. Den tidligere tomme delen "Virtuelle grensesnitt" utvides med denne forhåndsbestilte oppføringen:

Dette virtuelle grensesnittet er ryggsekk på din eksisterende radiobrikke (merk wl0.1 i tittelen på den nye oppføringen). Selv forkortelsen i SSID indikerte dette, "vap" på slutten av standard SSID står for Virtual Access Point. La oss dele opp resten av oppføringene under det nye virtuelle grensesnittet.

Du kan gi nytt navn til SSID til hva du vil. I tråd med vår eksisterende navngivningskonvensjon (og for å gjøre livet enkelt for våre gjester), skal vi endre SSID fra standard til “HTG_Guest” - husk at vår viktigste Wi-Fi-app er “HTG_Office”.

La trådløs SSID-kringkasting være aktivert. Ikke bare spiller mange eldre datamaskiner og Wi-Fi-aktiverte enheter ikke veldig bra med hemmelige SSID-er, men et skjult gjestenettverk er ikke et veldig innbydende / nyttig gjestenettverk.

AP Isolation er en sikkerhetsinnstilling som vi etterlater etter eget skjønn for å aktivere eller deaktivere. Hvis du aktiverer AP Isolation, vil hver klient i ditt Wi-Fi-nettverk være helt isolert fra hverandre. Fra et sikkerhetsmessig synspunkt er dette flott, da det hindrer en ondsinnet bruker i å pusse rundt på andre brukeres klienter. Det er mer bekymring for bedriftsnettverk og offentlige hotspots. Rent praktisk betyr det også at hvis niesen din og nevøen din er over og de vil spille et Wi-Fi-koblet spill på Nintendo DS-enhetene, vil DS-enhetene ikke kunne se hverandre. I de fleste hjemmeapplikasjoner og små kontorapplikasjoner er det liten grunn til å isolere AP-ene.

Alternativet Uoverbygd / bro i nettverkskonfigurasjon refererer til om Wi-Fi-AP vil være bro eller ikke til det fysiske nettverket. Så kontraintuitivt som dette er, må du la det stå på Bridged. I stedet for å la ruteren firmware håndtere (ganske klønete) avkoblingsprosessen, skal vi manuelt fjerne broen selv med et renere og mer stabilt resultat.

Når du har endret SSID og vurdert innstillingene, klikker du Lagre.

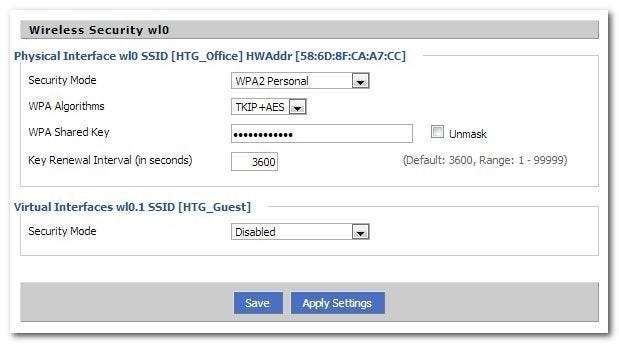

Naviger deretter til Trådløs -> Trådløs sikkerhet:

Som standard er det ingen sikkerhet på den andre AP. Du kan la det være slik midlertidig for testformål (vi la våre åpne helt til slutten) for å redde deg selv fra å taste inn passordet på testenhetene dine. Vi anbefaler imidlertid ikke å la den være åpen. Enten du velger å la den være åpen eller ikke på dette tidspunktet, må du klikke Lagre og deretter Bruk innstillinger for endringene vi gjorde både i forrige seksjon og denne for å tre i kraft. Vær tålmodig, det kan ta opptil 2 minutter før endringene trer i kraft.

Nå er det en flott tid å bekrefte at Wi-Fi-enheter i nærheten kan se både de primære og sekundære AP-ene. Å åpne Wi-Fi-grensesnittet på en smarttelefon er en fin måte å raskt sjekke på. Her er utsikten fra Android-telefonens Wi-Fi-konfigurasjonsside:

Vi kan ikke koble til sekundær AP ennå, ettersom vi trenger å gjøre noen flere endringer i ruteren, men det er alltid hyggelig å se dem begge i listen.

Det neste trinnet er å starte prosessen med å skille SSIDene i nettverket ved å tilordne et unikt utvalg av IP-adresser til Wi-Fi-enhetene.

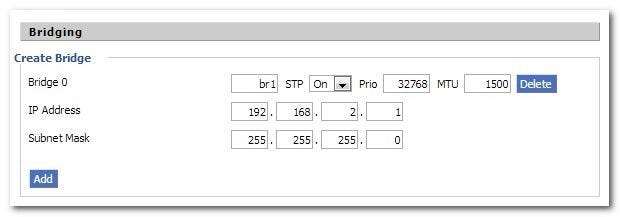

Naviger til Oppsett -> Nettverk. Klikk på Legg til-knappen under "Brobygging".

Først endrer du startåpningen til “br1”, la resten av verdiene være de samme. Du vil ikke kunne se IP / subnet-oppføringen sett ovenfor ennå. Klikk på "Bruk innstillinger". Den nye broen vil være i broseksjonen med seksjonene IP og nettverk tilgjengelig. Sett IP-adressen til en verdi fra det vanlige nettverkets IP (f.eks. Ditt primære nettverk er 192.168.1.1, så gjør denne verdien 192.168.2.1). Sett nettverksmasken til 255.255.255.0. Klikk på "Bruk innstillinger" nederst på siden igjen.

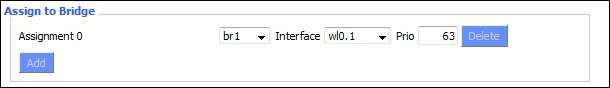

Tilordne gjestenettverk til Bridge

Merk: takk til leseren Joel for å påpeke denne delen og gi oss instruksjonene for å legge til opplæringen.

Klikk på "Legg til" under "Tildel til bro". Velg den nye broen du opprettet fra den første rullegardinmenyen, og par den med "wl0.1" -grensesnittet.

Klikk "Lagre" og "Bruk innstillinger".

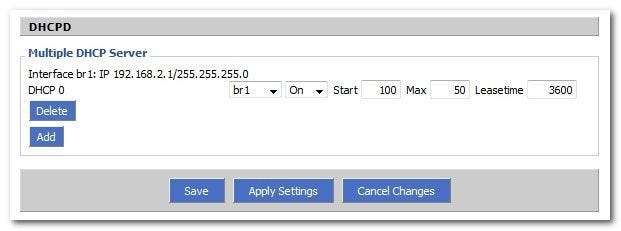

Etter at endringene er brukt, blar du til bunnen av siden en gang til DHCPD-delen. Klikk på "Legg til". Bytt det første sporet til “br1”. La resten av innstillingene være de samme (som vist på skjermbildet nedenfor).

Klikk "Bruk innstillinger" en gang til. Når du er ferdig med alle oppgavene på siden Oppsett -> Nettverk, bør du være i stand til å gå for tilkobling og DHCP-tildeling.

Merk: Hvis Wi-Fi-AP-en du konfigurerer for doble SSID-er, støtter piggy på en annen enhet (f.eks. Har du to Wi-Fi-rutere hjemme eller på kontoret for å utvide dekningen og den du setter gjestenes SSID opp on er nr. 2 i kjeden) må du sette opp DHCP i Services-delen. Hvis dette høres ut som oppsettet ditt, er det på tide å navigere til Tjenester -> Tjenester-delen.

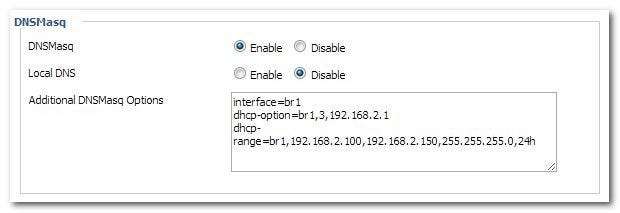

I tjenesteseksjonen må vi legge til litt kode i DNSMasq-delen, slik at ruteren vil tilordne dynamiske IP-adresser til enhetene som kobler til gjestenettverket. Rull nedover DNSMasq-delen. I boksen “Ekstra DNSMasq-alternativer” limer du inn følgende kode (minus # kommentarene som forklarer funksjonaliteten til hver linje):

# Aktiverer DHCP på br1

grensesnitt = br1

# Angi standard gateway for br1-klienter

dhcp-option = br1,3,192.168.2.1

# Still inn DHCP-området og standard leietid på 24 timer for br1-klienter

dhcp-område = br1,192.168.2.100,192.168.2.150,255.255.255.0,24h

Klikk på "Bruk innstillinger" nederst på siden.

Enten du brukte teknikk en eller to, vent noen minutter på å koble til den nye gjestenes SSID. Når du kobler til gjestenes SSID, sjekk IP-adressen din. Du bør ha en IP innenfor det området vi spesifiserte med ovennevnte. Igjen, det er praktisk å bruke smarttelefonen for å sjekke:

Alt ser bra ut. Den sekundære tilgangstjenesten tildeler dynamiske IP-adresser i et passende område, vi kan komme på Internett - vi noterer her, stor suksess.

Det eneste problemet er imidlertid at den sekundære AP fortsatt har tilgang til ressursene til det primære nettverket. Dette betyr at alle nettverkstilkoblede skrivere, nettverksaksjer og slike fremdeles er synlige (du kan teste det nå, prøv å finne en nettverksandel fra ditt primære nettverk på den sekundære tilgangspunktet).

Hvis du ønsker gjester på sekundær AP for å få tilgang til disse tingene (og følger opp veiledningen slik at du kan gjøre andre dual-SSID-oppgaver som å begrense gjestebåndbredde eller ganger de har lov til å bruke Internett), så er du effektivt ferdig med opplæringen.

Vi forestiller oss at de fleste av dere vil forhindre at gjestene dine pokker rundt nettverket ditt og forsiktig flokker dem mot å holde seg til Facebook og e-post. I så fall må vi fullføre prosessen ved å koble fra sekundær AP fra det fysiske nettverket.

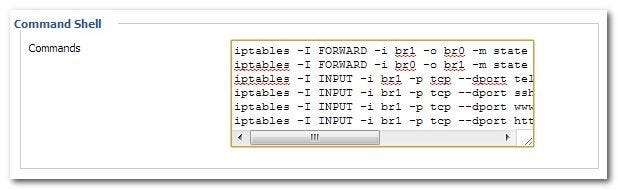

Naviger til Administrasjon -> Kommandoer. Du ser et område merket "Command Shell". Lim inn følgende kommandoer, sans # kommentar linjene, inn i det redigerbare området:

# Fjerner gjestetilgang til fysisk nettverk

iptables -I FORWARD -i br1 -o br0 -m state --state NEW -j DROP

iptables -I FORWARD -i br0 -o br1 -m state --state NEW -j DROP

# Fjerner gjestetilgang til routerens konfigurasjons-GUI / porter

iptables -I INNGANG -i br1 -p tcp --port telnet -j REJECT - avvis-med tcp-reset

iptables -I INNGANG -i br1 -p tcp --port ssh -j REJECT - avvis-med tcp-reset

iptables -I INNGANG -i br1 -p tcp --dport www -j REJECT - avvis-med tcp-reset

iptables -I INNGANG -i br1 -p tcp --port https -j REJECT - avvis-med tcp-reset

Klikk "Lagre brannmur" og start ruteren på nytt.

Disse ekstra brannmurreglene stopper alt fra de to broene (det private nettverket og det offentlige / gjestenettverket) fra å snakke, samt avviser enhver kontakt mellom en klient på gjestenettverket og telnet-, SSH- eller webserverportene på ruteren (og dermed begrense dem fra å forsøke å få tilgang til ruterkonfigurasjonsfilene i det hele tatt).

Et ord om bruk av kommandoskallet og oppstarts-, nedleggings- og brannmurskript. Først behandles IPTABLES-kommandoene i rekkefølge. Endring av rekkefølgen på individlinjene kan endre resultatet vesentlig. For det andre er det dusinvis på dusinvis av rutere som støttes av DD-WRT, og avhengig av din spesifikke ruter og og konfigurasjon, kan det hende du må justere IPTABLES-kommandoene ovenfor. Skriptet fungerte for ruteren vår, og den bruker de bredeste og enkleste kommandoene for å utføre oppgaven, slik at den skal fungere for de fleste rutere. Hvis ikke, ber vi deg sterkt om å søke etter din spesifikke rutermodell i diskusjonsfora for DD-WRT og se om andre brukere har opplevd de samme problemene som du har.

På dette punktet er du ferdig med konfigurasjonen og klar til å nyte doble SSID-er og alle fordelene som følger med å kjøre dem. Du kan enkelt gi ut et gjestepassord (og endre det etter ønske), sette opp QoS-regler for gjestenettverket, og ellers endre og begrense gjestenettverket på måter som ikke vil påvirke ditt primære nettverk i det minste.