게스트와 Wi-Fi를 공유하는 것은 정중 한 일이지만 그렇다고해서 게스트에게 전체 LAN에 대한 개방형 액세스 권한을 부여하려는 것은 아닙니다. 이중 SSID에 대해 라우터를 설정하고 게스트를위한 별도의 보안 액세스 포인트를 만드는 방법을 보여 주면서 계속 읽으십시오.

이 작업을 원하는 이유는 무엇입니까?

듀얼 액세스 포인트 (AP)를 갖도록 홈 네트워크를 설정하려는 몇 가지 매우 실용적인 이유가 있습니다.

가장 많은 사람들에게 가장 실용적인 응용 프로그램을 사용하는 이유는 게스트가 비공개로 유지하려는 항목에 액세스 할 수 없도록 홈 네트워크를 격리하기 때문입니다. 거의 모든 가정용 Wi-Fi 액세스 포인트 / 라우터의 기본 구성은 단일 무선 액세스 포인트를 사용하는 것이며 해당 AP에 액세스 할 수있는 권한이있는 사람은 마치 이더넷을 통해 AP에 바로 유선으로 연결된 것처럼 네트워크에 액세스 할 수 있습니다.

즉, 친구, 이웃, 게스트, 또는 누구나 Wi-Fi AP에 대한 암호, 네트워크 프린터, 네트워크의 모든 열린 공유, 네트워크의 보안되지 않은 장치 등에 대한 액세스 권한도 부여했습니다. 이메일을 확인하거나 온라인 게임을 할 수 있도록하고 싶었지만 내부 네트워크에서 원하는 곳 어디에서나 자유롭게 로밍 할 수 있습니다.

이제 우리 대부분은 확실히 친구를위한 악의적 인 해커가 없지만 게스트가 자신이 속한 곳에 머물 수 있도록 네트워크를 설정하는 것이 현명하지 않다는 의미는 아닙니다 (울타리의 무료 인터넷 액세스 쪽). 그들이하지 않는 곳으로 갈 수 없습니다 (홈 서버 / 펜스의 개인 공유 쪽에서).

두 개의 SSID가있는 AP를 실행하는 또 다른 실용적인 이유는 게스트 AP가 이동할 수있는 위치뿐 아니라 언제 이동할 수 있는지를 제한 할 수 있기 때문입니다. 예를 들어, 부모라면 자녀가 컴퓨터에서 얼마나 늦게 시간을 보낼 수 있는지를 제한하고 싶다면 보조 AP에 컴퓨터, 태블릿 등을 놓고 전체 서브에 대한 인터넷 액세스 제한을 설정할 수 있습니다. -SSID, 예를 들어 오후 9시 이후.

내가 무엇이 필요 하나?

오늘의 자습서는 DD-WRT 호환 라우터를 사용하여 이중 SSID를 얻는 데 중점을 둡니다. 따라서 다음이 필요합니다.

- 적절한 하드웨어 개정판이있는 DD-WRT 호환 라우터 1 개 (확인 방법을 알려드립니다)

- 해당 라우터에 설치된 DD-WRT 사본 1 개

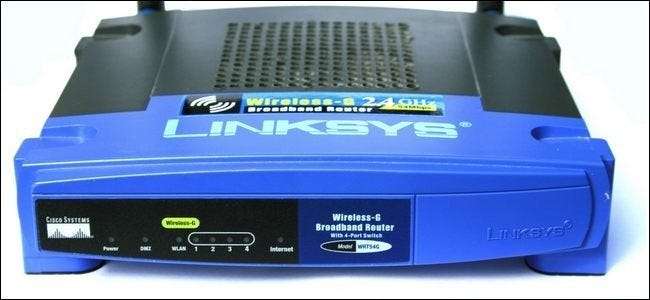

홈 네트워크에 이중 SSID를 설정하는 유일한 방법은 아닙니다. 유비쿼터스 Linksys WRT54G 시리즈 무선 라우터에서 SSID를 실행할 것입니다. 기존 라우터에서 사용자 지정 펌웨어를 플래시하고 추가 구성 단계를 수행하는 번거 로움을 겪고 싶지 않다면 대신 다음을 수행 할 수 있습니다.

- 듀얼 SSID를 지원하는 최신 라우터를 구입하십시오. ASUS RT-N66U .

- 두 번째 무선 라우터를 구입하여 독립형 액세스 포인트로 구성하십시오.

이중 SSID를 지원하는 라우터를 이미 소유하고 있지 않는 한 (이 경우이 자습서를 건너 뛰고 장치 설명서를 읽을 수 있음)이 두 옵션 모두 추가 비용을 지출해야한다는 점에서 이상적이지 않습니다. 두 번째 옵션은 기본 AP를 방해하거나 겹치지 않도록 보조 AP를 설정하는 등 추가 구성을 수행하는 것입니다.

이 모든 점에서 우리는 이미 보유하고있는 하드웨어 (Linksys WRT54G 시리즈 무선 라우터)를 사용하고 현금 지출과 추가 Wi-Fi 네트워크 조정을 건너 뛰게되어 기뻤습니다.

라우터가 호환되는지 어떻게 알 수 있습니까?

이 자습서를 성공적으로 수행하기 위해 확인해야하는 두 가지 중요한 호환성 요소가 있습니다. 첫 번째이자 가장 기본적인 것은 특정 라우터가 DD-WRT를 지원하는지 확인하는 것입니다. 당신은 방문 할 수 있습니다 DD-WRT wiki의 라우터 데이터베이스 여기에서 확인하세요.

라우터가 DD-WRT와 호환된다는 것을 확인한 후에는 라우터 칩의 개정 번호를 확인해야합니다. 예를 들어, 정말 오래된 Linksys 라우터가 있다면 모든면에서 완벽하게 서비스 할 수있는 라우터 일 수 있지만 칩이 이중 SSID를 지원하지 않을 수 있습니다 (이로 인해 튜토리얼과 근본적으로 호환되지 않음).

라우터의 개정 번호와 관련하여 두 가지 수준의 호환성이 있습니다. 일부 라우터는 여러 SSID를 수행 할 수 있지만 SSID를 별개의 절대적으로 고유 한 액세스 포인트 (예 : 각 SSID에 대한 고유 MAC 주소)로 분할 할 수 없습니다. 어떤 상황에서는 어떤 SSID를 사용해야하는지 (둘 다 같은 MAC 주소를 가지고 있기 때문에) 혼동되기 때문에 일부 Wi-Fi 장치에 문제가 발생할 수 있습니다. 안타깝게도 네트워크에서 오작동하는 기기를 예측할 수있는 방법이 없으므로 개별 SSID를 지원하지 않는 기기가있는 경우이 가이드에 설명 된 기술을 사용하지 않는 것이 좋습니다.

정보 라벨 (일반적으로 라우터 밑면에 있음)에 인쇄 된 버전 번호와 함께 라우터의 특정 모델에 대한 Google 검색을 수행하여 개정 번호를 확인할 수 있지만이 기술은 신뢰할 수 없음 (라벨 오용 될 수 있으며, 온라인에 게시 된 모델 및 제조 일자 정보가 부정확 할 수 있습니다.)

라우터 내부에있는 칩의 개정 번호를 확인하는 가장 신뢰할 수있는 방법은 실제로 라우터를 폴링하여 알아내는 것입니다. 이렇게하려면 다음 단계를 수행해야합니다. 텔넷 클라이언트 (PuTTY와 같은 다목적 프로그램 또는 기본 Windows Telnet 명령)를 열고 라우터의 IP 주소 (예 : 192.168.1.1)에 대한 텔넷을 엽니 다. 관리자 로그인 및 암호를 사용하여 라우터에 로그인합니다 (일부 라우터의 경우 "admin"및 "mypassword"를 입력하여 라우터의 웹 기반 관리 포털에 로그인하는 경우에도 "root"를 입력해야 할 수 있습니다. ”및“mypassword”를 사용하여 텔넷을 통해 로그인).

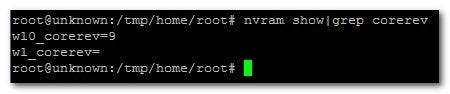

라우터에 로그인하면 프롬프트에 다음 명령을 입력하십시오.

nvram show | grep corerev

그러면 라우터에있는 칩의 핵심 개정 번호가 다음 형식으로 반환됩니다.

wl0_corerev = 9

Lsrf =

위의 출력이 의미하는 것은 라우터에 하나의 라디오 (wl0, wl1 없음)가 있고 해당 라디오 칩의 핵심 버전이 9라는 것입니다. 출력을 어떻게 해석합니까? 가이드와 관련된 개정 번호는 다음을 의미합니다.

- 0-4 라우터가 여러 SSID (고유 식별자 포함)를 지원하지 않습니다.

- 5-8 라우터가 여러 SSID를 지원합니다 (고유 식별자는 지원하지 않음).

- 9+ 라우터는 여러 SSID (고유 식별자 포함)를 지원합니다.

위의 명령 출력에서 볼 수 있듯이 운이 좋았습니다. 라우터의 칩은 고유 식별자가있는 여러 SSID를 지원하는 가장 낮은 버전입니다.

라우터가 여러 SSID를 지원할 수 있다고 판단되면 DD-WRT를 설치해야합니다. 라우터가 DD-WRT와 함께 제공되었거나 이미 설치했다면 환상적입니다. 아직 설치하지 않은 경우 DD-WRT 웹 사이트에서 적절한 버전을 다운로드하고 자습서를 따라 수행하는 것이 좋습니다. DD-WRT를 사용하여 홈 라우터를 강력한 성능의 라우터로 전환 .

튜토리얼 외에도 광범위하고 훌륭하게 유지 관리되는 DD-WRT 위키 . 특정 라우터와 여기에 새 펌웨어를 플래싱하는 모범 사례를 읽어보십시오.

여러 SSID에 대한 DD-WRT 구성

호환되는 라우터가 있고 DD-WRT를 플래시했습니다. 이제 두 번째 SSID 설정을 시작할 때입니다. 항상 유선 연결을 통해 새 펌웨어를 플래시해야하는 것처럼 변경 사항으로 인해 무선 컴퓨터가 네트워크에서 강제로 해제되지 않도록 유선 연결을 통해 무선 설정 작업을하는 것이 좋습니다.

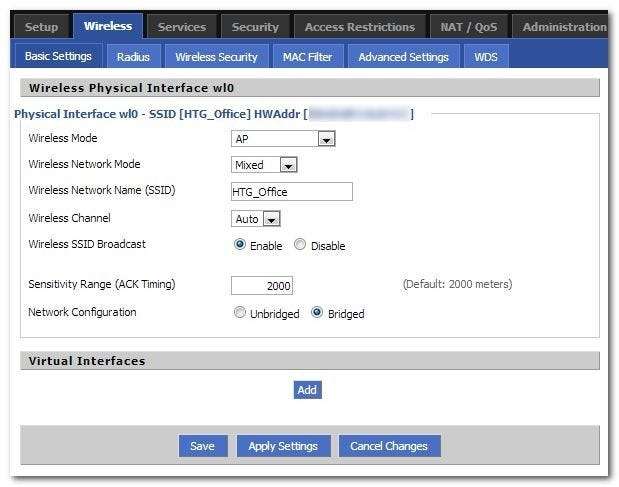

이더넷을 통해 라우터에 연결된 컴퓨터에서 웹 브라우저를 엽니 다. 기본 라우터 IP (일반적으로 198.168.1.1)로 이동합니다. DD-WRT 인터페이스 내에서 무선-> 기본 설정으로 이동합니다 (위 스크린 샷 참조). 기존 Wi-Fi AP의 SSID가“HTG_Office”임을 알 수 있습니다.

페이지 하단의 "가상 인터페이스"섹션에서 추가 버튼을 클릭합니다. 이전에 비어 있던 "가상 인터페이스"섹션이 다음과 같이 미리 채워진 항목으로 확장됩니다.

이 가상 인터페이스는 기존 무선 칩에 피기 백됩니다 (새 항목 제목의 wl0.1 참고). SSID의 속기조차도 이것을 나타내었고, 기본 SSID 끝에있는 "vap"는 가상 액세스 포인트를 나타냅니다. 새로운 가상 인터페이스 아래의 나머지 항목을 분석해 보겠습니다.

SSID의 이름을 원하는대로 바꿀 수 있습니다. 기존 이름 지정 규칙에 따라 (그리고 게스트의 편의를 위해) SSID를 기본값에서 "HTG_Guest"로 변경할 것입니다. 기본 Wi-Fi AP는 "HTG_Office"임을 기억하십시오.

무선 SSID 브로드 캐스트를 활성화 된 상태로 둡니다. 많은 구형 컴퓨터와 Wi-Fi 지원 기기는 비밀 SSID로 잘 작동하지 않을뿐만 아니라 숨겨진 게스트 네트워크는 그다지 매력적이고 유용한 게스트 네트워크가 아닙니다.

AP 격리는 사용자의 재량에 따라 활성화 또는 비활성화하는 보안 설정입니다. AP 격리를 활성화하면 게스트 Wi-Fi 네트워크의 모든 클라이언트가 서로 완전히 격리됩니다. 보안 관점에서 이것은 악의적 인 사용자가 다른 사용자의 클라이언트를 공격하는 것을 방지하기 때문에 훌륭합니다. 그러나 이는 기업 네트워크 및 공용 핫스팟에 대한 더 많은 관심사입니다. 실질적으로 말하자면 조카와 조카가 끝났고 Nintendo DS 장치에서 Wi-Fi 연결 게임을하고 싶다면 DS 장치가 서로를 볼 수 없다는 의미이기도합니다. 대부분의 가정 및 소규모 사무실 응용 프로그램에서는 AP를 격리 할 이유가 거의 없습니다.

네트워크 구성의 Unbridged / Bridged 옵션은 Wi-Fi AP가 물리적 네트워크에 브리지되는지 여부를 나타냅니다. 직관적이지 않기 때문에 Bridged로 설정된 상태로 두어야합니다. 라우터 펌웨어가 연결 해제 프로세스를 서투르게 처리하도록하는 대신 더 깨끗하고 안정적인 결과로 모든 것을 수동으로 해제 할 것입니다.

SSID를 변경하고 설정을 검토 한 후 저장을 클릭합니다.

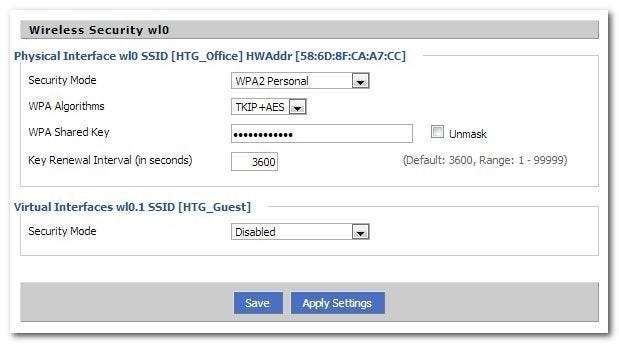

다음으로 무선-> 무선 보안으로 이동합니다.

기본적으로 두 번째 AP에는 보안이 없습니다. 테스트 목적으로 임시로 그대로 두어 테스트 장치에 비밀번호를 입력하지 않도록 보호 할 수 있습니다. 하지만 영구적으로 열어 두는 것은 권장하지 않습니다. 이 시점에서 열린 상태로 둘 것인지 여부에 관계없이 저장을 클릭 한 다음 이전 섹션과이 섹션에서 변경 한 사항을 적용하려면 설정 적용을 클릭해야합니다. 변경 사항이 적용 되려면 최대 2 분이 소요될 수 있습니다.

이제 근처의 Wi-Fi 기기에서 기본 및 보조 AP를 모두 볼 수 있는지 확인할 수 있습니다. 스마트 폰에서 Wi-Fi 인터페이스를 여는 것은 빠르게 확인할 수있는 좋은 방법입니다. 다음은 Android 휴대 전화의 Wi-Fi 구성 페이지보기입니다.

라우터를 몇 가지 더 변경해야하므로 아직 보조 AP에 연결할 수 없지만 목록에서 둘 다 확인하는 것이 항상 좋습니다.

다음 단계는 게스트 Wi-Fi 장치에 고유 한 IP 주소 범위를 할당하여 네트워크에서 SSID를 분리하는 프로세스를 시작하는 것입니다.

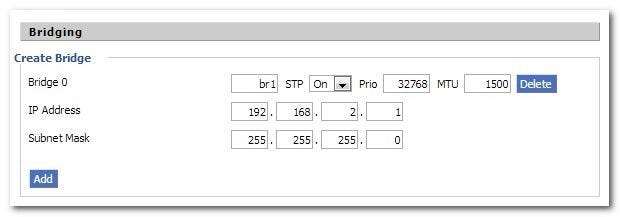

설정-> 네트워킹으로 이동합니다. "브리징"섹션에서 추가 버튼을 클릭합니다.

먼저 초기 슬롯을 "br1"로 변경하고 나머지 값은 그대로 둡니다. 위에 표시된 IP / 서브넷 항목은 아직 볼 수 없습니다. "설정 적용"을 클릭합니다. 새 브리지는 사용 가능한 IP 및 서브넷 섹션과 함께 브리징 섹션에 있습니다. IP 주소를 일반 네트워크의 IP에서 한 값으로 설정합니다 (예 : 기본 네트워크는 192.168.1.1이므로이 값을 192.168.2.1로 설정). 서브넷 마스크를 255.255.255.0으로 설정합니다. 페이지 하단의 "설정 적용"을 다시 클릭하십시오.

브리지에 게스트 네트워크 할당

참고 :이 부분을 지적하고 튜토리얼에 추가 할 수있는 지침을 주신 독자 Joel에게 감사드립니다.

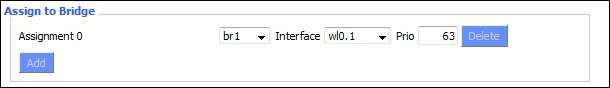

"Bridge에 할당"에서 "추가"를 클릭합니다. 첫 번째 드롭 다운에서 만든 새 브리지를 선택하고 "wl0.1"인터페이스와 페어링합니다.

이제 "저장"과 "설정 적용"을 클릭합니다.

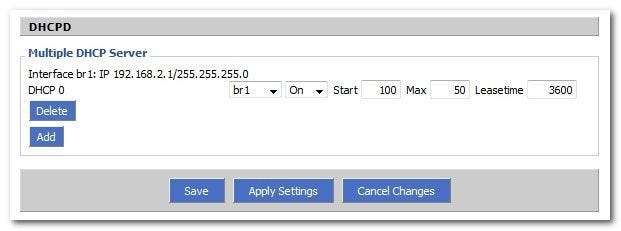

변경 사항이 적용된 후 페이지 맨 아래로 한 번 더 스크롤하여 DHCPD 섹션으로 이동합니다. "추가"를 클릭합니다. 첫 번째 슬롯을 "br1"로 전환합니다. 나머지 설정은 그대로 둡니다 (아래 스크린 샷 참조).

"설정 적용"을 한 번 더 클릭합니다. 설정-> 네트워킹 페이지에서 모든 작업을 완료 한 후에는 연결 및 DHCP 할당을 수행하는 것이 좋습니다.

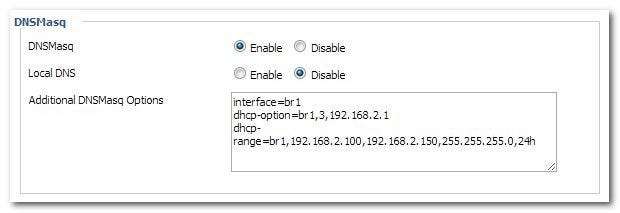

참고 : 이중 SSID 용으로 구성하는 Wi-Fi AP가 다른 장치에 피기 백하는 경우 (예 : 가정이나 사무실에 두 개의 Wi-Fi 라우터가있어 서비스 범위를 확장하고 게스트 SSID를 설정하는 라우터가있는 경우) on은 체인에서 # 2) 서비스 섹션에서 DHCP를 설정해야합니다. 설정 한 것 같으면 서비스-> 서비스 섹션으로 이동합니다.

서비스 섹션에서 DNSMasq 섹션에 약간의 코드를 추가하여 라우터가 게스트 네트워크에 연결된 장치에 동적 IP 주소를 올바르게 할당 할 수 있도록해야합니다. DNSMasq 섹션을 아래로 스크롤합니다. “Additional DNSMasq Options”상자에 다음 코드를 붙여 넣습니다 (각 줄의 기능을 설명하는 주석 # 개는 제외).

# br1에서 DHCP 활성화

interface = br1

# br1 클라이언트에 대한 기본 게이트웨이 설정

dhcp-option = br1,3,192.168.2.1

# br1 클라이언트의 DHCP 범위 및 기본 임대 시간을 24 시간으로 설정합니다.

dhcp-range = br1,192.168.2.100,192.168.2.150,255.255.255.0,24h

페이지 하단의 "설정 적용"을 클릭합니다.

기술 1 ~ 2 개를 사용하든 새 게스트 SSID에 연결하려면 몇 분 정도 기다리세요. 게스트 SSID에 연결할 때 IP 주소를 확인하십시오. 위에서 지정한 범위 내에있는 IP가 있어야합니다. 다시 말하지만 스마트 폰을 사용하여 다음 사항을 확인하는 것이 편리합니다.

모든 것이 좋아 보인다. 보조 AP는 적절한 범위에서 동적 IP를 할당하고 있습니다. 우리는 인터넷에 접속할 수 있습니다. 여기서 메모를 작성하고 있습니다.

그러나 유일한 문제는 보조 AP가 여전히 기본 네트워크의 리소스에 액세스 할 수 있다는 것입니다. 즉, 모든 네트워크 프린터, 네트워크 공유 등이 여전히 표시됩니다 (지금 테스트 할 수 있으며 보조 AP의 기본 네트워크에서 네트워크 공유를 찾아보십시오).

만약 너라면 필요 보조 AP의 게스트가 이러한 항목에 액세스 할 수 있도록 (게스트 대역폭 제한 또는 인터넷 사용이 허용되는 시간과 같은 다른 이중 SSID 작업을 수행 할 수 있도록 자습서를 따라 가고 있음) 다음을 효과적으로 수행합니다. 지도 시간.

우리는 대부분의 손님이 네트워크 주변을 찌르는 것을 막고 페이스 북과 이메일을 고수하도록 부드럽게 몰아 넣고 싶어한다고 생각합니다. 이 경우 물리적 네트워크에서 보조 AP의 연결을 해제하여 프로세스를 완료해야합니다.

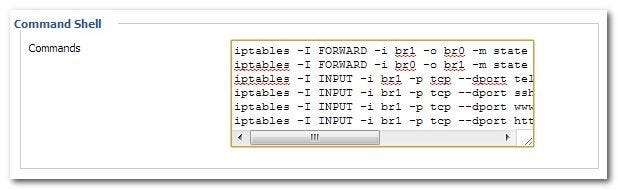

관리-> 명령으로 이동하십시오. "명령 셸"이라는 레이블이있는 영역이 표시됩니다. 다음 명령을 편집 가능 영역에 붙여 넣으십시오.

# 물리적 네트워크에 대한 게스트 액세스 제거

iptables -I FORWARD -i br1 -o br0 -m state --state NEW -j DROP

iptables -I FORWARD -i br0 -o br1 -m state --state NEW -j DROP

# 라우터의 구성 GUI / 포트에 대한 게스트 액세스를 제거합니다.

iptables -I INPUT -i br1 -p tcp --dport telnet -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport ssh -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport www -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport https -j REJECT --reject-with tcp-reset

"방화벽 저장"을 클릭하고 라우터를 재부팅하십시오.

이러한 추가 방화벽 규칙은 두 브리지 (사설 네트워크 및 공용 / 게스트 네트워크)의 모든 연결을 간단하게 중지하고 게스트 네트워크의 클라이언트와 텔넷, SSH 또는 웹 서버 포트 간의 모든 연결을 거부합니다. 라우터 (따라서 라우터의 구성 파일에 대한 액세스를 전혀 시도하지 못하도록 제한).

명령 셸과 시작, 종료 및 방화벽 스크립트 사용에 대한 설명입니다. 먼저 IPTABLES 명령이 순서대로 처리됩니다. 개별 라인의 순서를 변경하면 결과가 크게 바뀔 수 있습니다. 둘째, DD-WRT에서 지원하는 라우터가 수십 개 있으며 특정 라우터 및 구성에 따라 위의 IPTABLES 명령을 조정해야 할 수도 있습니다. 이 스크립트는 라우터에서 작동했으며 가장 광범위하고 간단한 명령을 사용하여 작업을 수행하므로 대부분의 라우터에서 작동합니다. 그렇지 않은 경우 다음에서 특정 라우터 모델을 검색 할 것을 강력히 권장합니다. DD-WRT 토론 포럼 다른 사용자가 동일한 문제를 경험했는지 확인합니다.

이제 구성이 완료되었으며 이중 SSID와이를 실행하는 데 따르는 모든 이점을 누릴 준비가되었습니다. 게스트 비밀번호를 쉽게 제공하고 원하는대로 변경할 수 있으며 게스트 네트워크에 대한 QoS 규칙을 설정할 수 있으며 그렇지 않으면 기본 네트워크에 최소한 영향을주지 않는 방식으로 게스트 네트워크를 수정 및 제한 할 수 있습니다.