Wilt u belangrijke bestanden versleutelen, maar niet de volledige harde schijf van uw Linux-systeem? Dan raden we aan

gocryptfs

. U krijgt een directory die in wezen alles wat u opslaat, versleutelt en ontsleutelt.

gocryptfs biedt bescherming tegen datalekken

Privacy is groot nieuws. Er gaat nauwelijks een week voorbij zonder de aankondiging van een lek bij een of andere organisatie. Bedrijven melden recente incidenten of maken inbreuken bekend die enige tijd geleden hebben plaatsgevonden. In beide gevallen is het slecht nieuws voor degenen wier gegevens zijn blootgesteld.

Omdat miljoenen mensen services zoals Dropbox , Google Drive , en Microsoft OneDrive wordt elke dag een schijnbaar oneindige stroom gegevens naar de cloud gepusht. Als u sommige (of alle) van uw gegevens in de cloud opslaat, wat kunt u dan doen om geheime informatie en privédocumenten te beschermen in geval van een inbreuk?

Datalekken zijn er natuurlijk in alle soorten en maten, en ze zijn niet beperkt tot de cloud. Een kwijtgeraakte geheugenstick of gestolen laptop is slechts een datalek op kleinere schaal. Maar de schaal is niet de kritische factor. Als de gegevens gevoelig of vertrouwelijk zijn, kan iemand anders die erover beschikt rampzalig zijn.

Een oplossing is om uw documenten te versleutelen. Traditioneel wordt dit gedaan door uw harde schijf in zijn geheel te versleutelen. Dit is veilig, maar het vertraagt uw computer ook enigszins. En als u een catastrofale storing ondervindt, kan dit het proces van het herstellen van uw systeem vanaf back-ups bemoeilijken.

De

gocryptfs

systeem kunt u alleen de mappen coderen die bescherming nodig hebben en de systeembrede overhead van codering en decodering vermijden. Het is snel, lichtgewicht en gebruiksvriendelijk. Het is ook gemakkelijk om versleutelde mappen naar andere computers te verplaatsen. Zolang u het wachtwoord heeft om toegang te krijgen tot die gegevens, laat het geen spoor achter van uw bestanden op de andere computer.

De

gocryptfs

systeem is opgebouwd als een lichtgewicht, gecodeerd bestandssysteem. Het kan ook worden gekoppeld aan normale, niet-rootaccounts omdat het de

Bestandssysteem in Userspace

(FUSE) pakket. Dit fungeert als een brug tussen

gocryptfs

en de routines van het kernelbestandssysteem waartoe het toegang moet hebben.

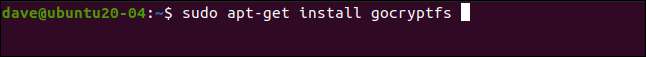

Gocryptfs installeren

Installeren

gocryptfs

typ deze opdracht op ubuntu:

sudo apt-get install gocryptfs

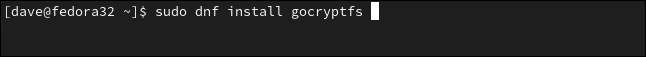

Om het op Fedora te installeren, typ je:

sudo dnf installeer gocryptfs

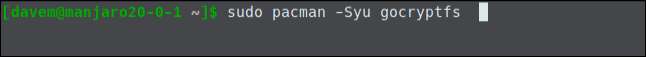

Op Manjaro is de opdracht:

sudo pacman -Syu gocryptfs

Een gecodeerde directory maken

Een deel van de glorie van

gocryptfs

is hoe eenvoudig het is om te gebruiken. De principes zijn:

- Maak een map met de bestanden en submappen die u beveiligt.

-

Gebruik

gocryptrfsom die map te initialiseren. - Maak een lege map als een koppelpunt en koppel de versleutelde map erop.

- In het koppelpunt kunt u de gedecodeerde bestanden zien en gebruiken en nieuwe maken.

- Ontkoppel de gecodeerde map als u klaar bent.

We gaan een map maken met de naam "kluis" om de gecodeerde gegevens te bewaren. Om dit te doen, typen we het volgende:

mkdir kluis

We moeten onze nieuwe directory initialiseren. Deze stap creëert het

gocryptfs

bestandssysteem in de directory:

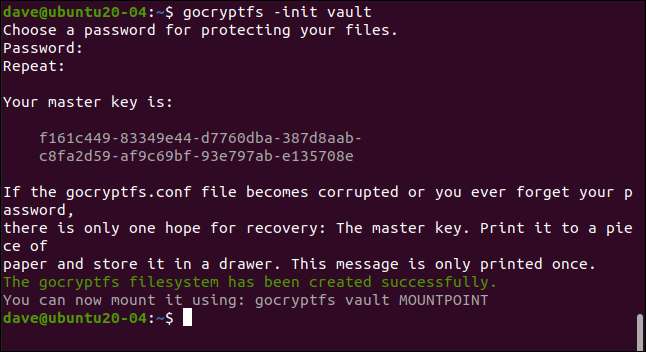

gocryptfs -init kluis

Typ een wachtwoord wanneer daarom wordt gevraagd; u typt het twee keer om er zeker van te zijn dat het correct is. Kies een sterke: drie niet-gerelateerde woorden met leestekens, cijfers of symbolen is een goede sjabloon.

Uw hoofdsleutel wordt gegenereerd en weergegeven. Kopieer en bewaar dit ergens veilig en privé. In ons voorbeeld maken we een

gocryptfs

directory op een onderzoeksmachine die wordt gewist nadat elk artikel is geschreven.

Omdat het als voorbeeld nodig is, kunt u de hoofdsleutel voor deze directory zien. Je zult zeker veel geheimzinniger willen zijn met de jouwe. Als iemand uw hoofdsleutel verkrijgt, heeft hij toegang tot al uw gecodeerde gegevens.

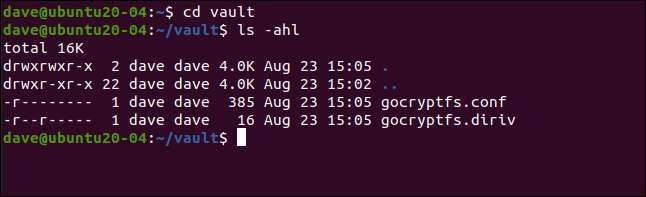

Als u naar de nieuwe directory gaat, ziet u dat er twee bestanden zijn gemaakt. Typ het volgende:

cd vault

Ls doen

De "gocryptfs.diriv" is een kort binair bestand, terwijl "gocryptfs.conf" instellingen en informatie bevat die u veilig moet bewaren.

Als u uw gecodeerde gegevens uploadt naar de cloud of er een back-up van maakt op kleine, verplaatsbare media, moet u dit bestand niet opnemen. Als u echter een back-up maakt op lokale media die onder uw controle blijft, kunt u dit bestand opnemen.

Met voldoende tijd en moeite kan het mogelijk zijn om uw wachtwoord uit de "versleutelde sleutel" en "salt" -vermeldingen te halen, zoals hieronder weergegeven:

kat gocryptfs.conf

Mounten van de gecodeerde directory

De versleutelde map is gemount op een koppelpunt, wat gewoon een lege map is. We gaan er een maken met de naam 'nerd':

mkdir geek

We kunnen nu de versleutelde map op het koppelpunt mounten. Strikt genomen is wat feitelijk is gemount de

gocryptfs

bestandssysteem in de gecodeerde map. We worden om het wachtwoord gevraagd:

gocryptfs kluis geek

Als de versleutelde directory is aangekoppeld, kunnen we de mountpoint-directory op dezelfde manier gebruiken als alle andere. Alles wat we in deze map bewerken en maken, wordt daadwerkelijk naar de gekoppelde, versleutelde map geschreven.

We kunnen een eenvoudig tekstbestand maken, zoals het volgende:

raak secret-notes.txt aan

We kunnen het bewerken, er wat inhoud aan toevoegen en het bestand vervolgens opslaan:

gedit secret-notes.txt

Ons nieuwe bestand is gemaakt:

ls

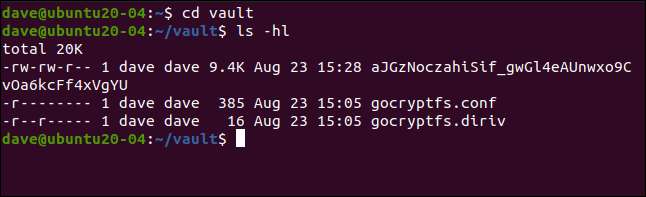

Als we overschakelen naar onze gecodeerde map, zoals hieronder weergegeven, zien we dat er een nieuw bestand is gemaakt met een gecodeerde naam. U kunt niet eens zien welk bestandstype het is uit de naam:

cd vault

Ls doen

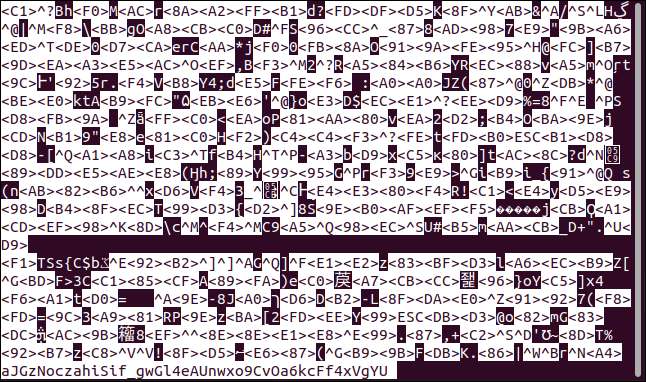

Als we de inhoud van het gecodeerde bestand proberen te bekijken, kunnen we zien dat het echt gecodeerd is:

minder aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Ons eenvoudige tekstbestand, hieronder weergegeven, is nu allesbehalve eenvoudig te ontcijferen.

De gecodeerde directory ontkoppelen

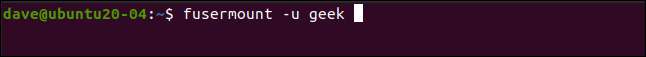

Wanneer u klaar bent met uw gecodeerde directory, kunt u deze ontkoppelen met de

fusermount

opdracht

. Als onderdeel van het FUSE-pakket, ontkoppelt de volgende opdracht het

gocryptfs

bestandssysteem in de gecodeerde map vanaf het koppelpunt:

fusermount -u geek

Als u het volgende typt om uw mountpoint-directory te controleren, ziet u dat deze nog steeds leeg is:

ls

Alles wat u deed, wordt veilig opgeslagen in de gecodeerde map.

Eenvoudig en veilig

Eenvoudige systemen hebben het voordeel dat ze vaker worden gebruikt, terwijl meer gecompliceerde processen vaak buiten de boot vallen. Gebruik makend van

gocryptfs

is niet alleen eenvoudig, het is ook veilig. Eenvoud zonder beveiliging zou niet de moeite waard zijn.

U kunt zoveel gecodeerde mappen aanmaken als u nodig heeft, of slechts één om al uw gevoelige gegevens te bewaren. Misschien wilt u ook een paar aliassen maken om uw gecodeerde bestandssysteem te koppelen en te ontkoppelen en het proces nog meer te vereenvoudigen.

VERWANT: Aliassen en shell-functies maken op Linux