Ви хочете зашифрувати важливі файли, але не весь жорсткий диск вашої системи Linux? Якщо так, ми рекомендуємо

gocryptfs

. Ви отримаєте каталог, який по суті шифрує та дешифрує все, що ви зберігаєте.

gocryptfs пропонує захист від порушення даних

Конфіденційність - це велика новина. Навряд чи проходить тиждень без повідомлення про порушення в тій чи іншій організації. Компанії або повідомляють про нещодавні інциденти, або розкривають порушення, що сталися деякий час тому. В обох випадках це погана новина для тих, чиї дані були відкриті.

Тому що мільйони людей користуються такими послугами, як Dropbox , Google Drive , і Microsoft OneDrive , здавалося б, нескінченний потік даних щодня надходить у хмару. Якщо ви зберігаєте деякі (або всі) своїх даних у хмарі, що ви можете зробити для захисту секретної інформації та приватних документів у разі порушення?

Зловмисні дані, звичайно, бувають усіх форм і розмірів, і вони не обмежуються хмарою. Втрачена флешка пам'яті або викрадений ноутбук - це просто порушення даних у меншому масштабі. Але масштаб не є вирішальним фактором. Якщо дані є конфіденційними або конфіденційними, хтось інший, хто їх має, може бути згубним.

Одне з рішень - зашифрувати документи. Традиційно це робиться шляхом повного зашифрування жорсткого диска. Це безпечно, але це також трохи уповільнює роботу вашого комп’ютера. Крім того, якщо ви зазнаєте катастрофічного збою, це може ускладнити процес відновлення вашої системи із резервних копій.

gocryptfs

system дозволяє шифрувати лише каталоги, які потребують захисту, і уникати загальносистемних накладних витрат на шифрування та дешифрування. Він швидкий, легкий і простий у використанні. Також легко перенести зашифровані каталоги на інші комп’ютери. Поки у вас є пароль для доступу до цих даних, він не залишає слідів ваших файлів на іншому комп’ютері.

gocryptfs

Система побудована як легка зашифрована файлова система. Його також можна встановити за допомогою звичайних некореневих облікових записів, оскільки він використовує

Файлова система в просторі користувачів

Пакет (FUSE). Це діє як міст між

gocryptfs

і підпрограми файлової системи ядра, до яких йому потрібен доступ.

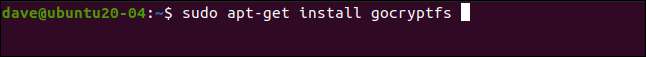

Встановлення gocryptfs

Для встановлення

gocryptfs

на ubuntu введіть цю команду:

sudo apt-get встановити gocryptfs

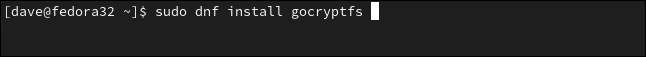

Щоб встановити його на тип Fedora:

sudo dnf встановити gocryptfs -

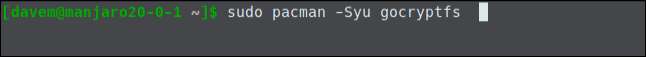

На Манджаро команда:

судо Пасман -Сю госріптфс

Створення зашифрованого каталогу

Частина слави Росії

gocryptfs

це те, як просто використовувати. Принципи:

- Створіть каталог, щоб містити файли та підкаталоги, які ви захищаєте.

-

Використовуйте

gocryptrfsдля ініціалізації цього каталогу. - Створіть порожній каталог як точку монтування, а потім закріпіть на ньому зашифрований каталог.

- У точці монтування ви можете бачити та використовувати розшифровані файли та створювати нові.

- Після закінчення демонтуйте зашифровану папку.

Ми збираємось створити каталог із назвою “vault” для зберігання зашифрованих даних. Для цього ми вводимо наступне:

склепіння mkdir

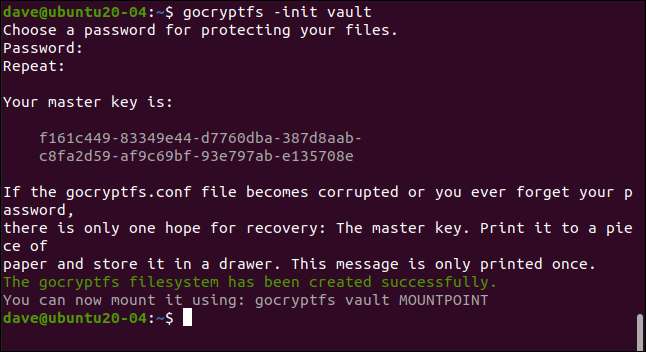

Нам потрібно ініціалізувати наш новий каталог. Цей крок створює

gocryptfs

файлова система в каталозі:

gocryptfs -ініт сховище

Введіть пароль, коли вам буде запропоновано; ви наберете його двічі, щоб переконатися, що він правильний. Виберіть сильний: три непов’язані слова, що містять розділові знаки, цифри або символи, є гарним шаблоном.

Ваш головний ключ генерується та відображається. Скопіюйте та збережіть це десь у безпечному та приватному місці. У нашому прикладі ми створюємо

gocryptfs

каталог на дослідницькій машині, який стирається після написання кожної статті.

Як це потрібно для прикладу, ви можете побачити головний ключ для цього каталогу. Ви точно захочете бути набагато потайливішими зі своїми. Якщо хтось отримає ваш головний ключ, він зможе отримати доступ до всіх ваших зашифрованих даних.

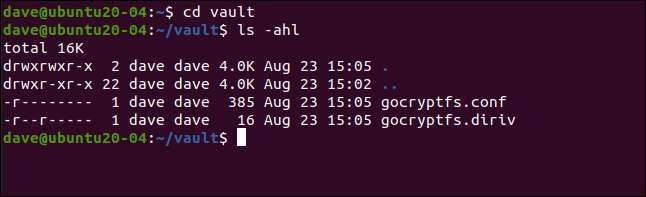

Якщо ви перейдете в новий каталог, ви побачите два файли, створені. Введіть наступне:

компакт-диск

Ls роблять

“Gocryptfs.diriv” - це короткий двійковий файл, тоді як “gocryptfs.conf” містить налаштування та інформацію, яку слід захищати.

Якщо ви завантажуєте свої зашифровані дані в хмару або створюєте резервні копії їх на невеликих переносних носіях, не включайте цей файл. Якщо ви створили резервну копію на локальних носіях, які залишаються під вашим контролем, ви можете включити цей файл.

Доставивши достатньо часу та зусиль, можливо, можна буде витягти свій пароль із записів „зашифрований ключ” та „сіль”, як показано нижче:

cat gocryptfs.conf

Встановлення зашифрованого каталогу

Зашифрований каталог встановлюється на точці монтування, яка є просто порожнім каталогом. Ми збираємось створити такий, що називається "гік":

mkdir geek

Тепер ми можемо змонтувати зашифрований каталог у точці монтування. Строго кажучи, те, що насправді змонтовано, це

gocryptfs

файлова система всередині зашифрованого каталогу. Нам буде запропоновано ввести пароль:

gocryptfs vault geek - -

Коли зашифрований каталог змонтований, ми можемо використовувати каталог точок монтування так само, як і будь-який інший. Все, що ми редагуємо і створюємо в цьому каталозі, насправді записується в змонтований, зашифрований каталог.

Ми можемо створити простий текстовий файл, наприклад, такий:

торкніться secret-notes.txt

Ми можемо редагувати його, додавати до нього деякий вміст, а потім зберігати файл:

gedit secret-notes.txt

Створено наш новий файл:

ls

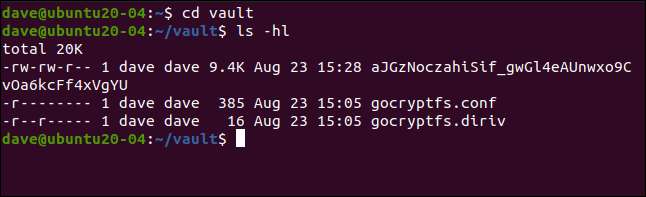

Якщо ми перейдемо до нашого зашифрованого каталогу, як показано нижче, ми побачимо, що створено новий файл із зашифрованим іменем. Ви навіть не можете сказати, якого типу це файл, за назвою:

компакт-диск

Ls роблять

Якщо ми спробуємо переглянути вміст зашифрованого файлу, ми побачимо, що він справді скрембований:

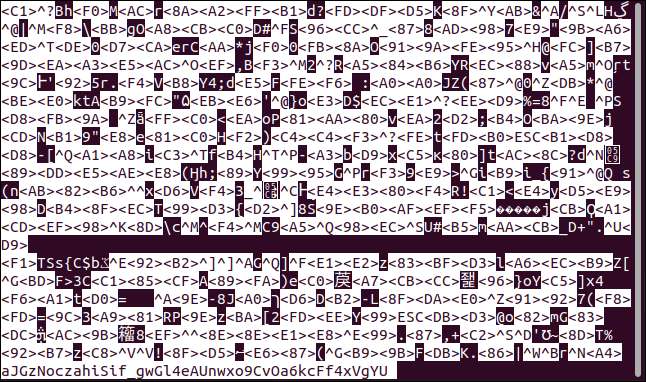

менше aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Наш простий текстовий файл, показаний нижче, тепер є простим для розшифровки.

Демонтування зашифрованого каталогу

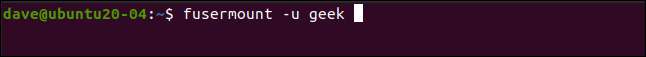

Закінчивши роботу із зашифрованим каталогом, ви можете відключити його за допомогою

кріплення термоплавки

команди

. Частина пакета FUSE, наступна команда демонтує

gocryptfs

файлова система всередині зашифрованого каталогу з точки монтування:

fusermount -u geek

Якщо ви введете наступне, щоб перевірити каталог точок монтування, ви побачите, що він все ще пустий:

ls

Все, що ви зробили, надійно зберігається в зашифрованому каталозі.

Простий і безпечний

Прості системи мають перевагу в тому, що їх використовують частіше, тоді як більш складні процеси, як правило, падають на задній план. Використовуючи

gocryptfs

це не просто просто, це ще й безпечно. Простота без безпеки не коштувала б.

Ви можете створити стільки зашифрованих каталогів, скільки вам потрібно, або лише один для зберігання всіх ваших конфіденційних даних. Можливо, ви також захочете створити кілька псевдонімів для монтування та демонтажу зашифрованої файлової системи та ще більше спрощення процесу.

ПОВ'ЯЗАНІ: Як створити псевдоніми та функції оболонки в Linux