Le notizie sono piene di rapporti di "attacchi di spear-phishing" utilizzati contro governi, grandi aziende e attivisti politici. Secondo molti rapporti, oggi gli attacchi di spear phishing sono il modo più comune in cui le reti aziendali vengono compromesse.

Lo spear-phishing è una forma di phishing più recente e più pericolosa. Invece di lanciare una vasta rete nella speranza di catturare qualcosa, lo spear-phisher effettua un attacco attento e lo punta contro singole persone o un reparto specifico.

Spiegazione del phishing

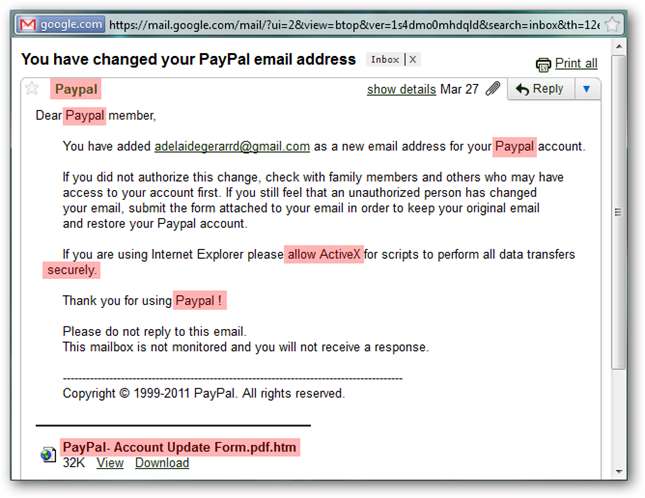

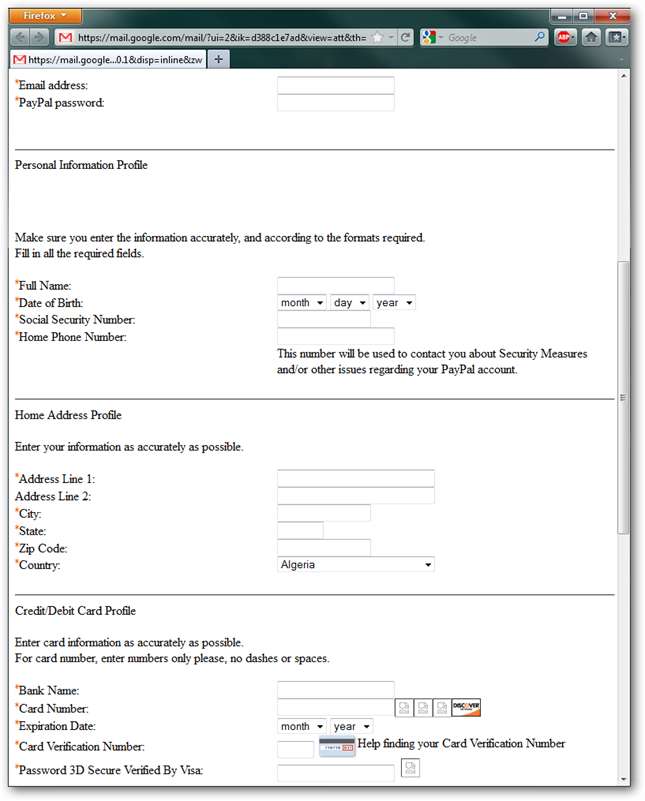

Il phishing è la pratica di impersonare qualcuno di affidabile per cercare di acquisire le tue informazioni. Ad esempio, un phisher potrebbe inviare e-mail di spam che fingono di provenire da Bank of America chiedendoti di fare clic su un collegamento, visitare un sito Web falso della Bank of America (un sito di phishing) e inserire i tuoi dati bancari.

Tuttavia, il phishing non si limita solo alla posta elettronica. Un phisher potrebbe registrare un nome di chat come "Supporto Skype" su Skype e contattarti tramite messaggi Skype, dicendo che il tuo account è stato compromesso e hanno bisogno della tua password o del numero di carta di credito per verificare la tua identità. Ciò è stato fatto anche nei giochi online, dove i truffatori si spacciano per amministratori di gioco e inviano messaggi chiedendo la tua password, che userebbero per rubare il tuo account. Il phishing potrebbe anche avvenire per telefono. In passato, potresti aver ricevuto telefonate che affermavano di provenire da Microsoft e che dicevano di avere un virus che devi pagare per rimuovere.

I phisher generalmente gettano una rete molto ampia. Un'e-mail di phishing di Bank of America può essere inviata a milioni di persone, anche a persone che non hanno un account Bank of America. Per questo motivo, il phishing è spesso abbastanza facile da individuare. Se non hai una relazione con Bank of America e ricevi un'email che dichiara di provenire da loro, dovrebbe essere molto chiaro che l'email è una truffa. I phisher dipendono dal fatto che, se contattano un numero sufficiente di persone, qualcuno alla fine cadrà nella loro truffa. Questa è la stessa ragione per cui abbiamo ancora email di spam: qualcuno là fuori deve innamorarsene o non sarebbe redditizio.

Dare un'occhiata al l'anatomia di un'e-mail di phishing per maggiori informazioni.

In che modo lo spear phishing è diverso

Se il phishing tradizionale è l'atto di lanciare una vasta rete nella speranza di catturare qualcosa, lo spear phishing è l'atto di prendere di mira con attenzione uno specifico individuo o organizzazione e adattare l'attacco a loro personalmente.

Sebbene la maggior parte delle email di phishing non sia molto specifica, un attacco di spear phishing utilizza le informazioni personali per far sembrare la truffa reale. Ad esempio, invece di leggere "Gentile Signore, per favore fare clic su questo collegamento per favolose ricchezze e ricchezze", l'email potrebbe dire "Ciao Bob, per favore leggi questo business plan che abbiamo redatto durante la riunione di martedì e facci sapere cosa ne pensi". L'email potrebbe sembrare provenire da qualcuno che conosci (possibilmente con estensione indirizzo email contraffatto , ma possibilmente con un indirizzo email reale dopo che la persona è stata compromessa in un attacco di phishing) piuttosto che qualcuno che non conosci. La richiesta è elaborata in modo più accurato e sembra che potrebbe essere legittima. L'email potrebbe fare riferimento a qualcuno che conosci, a un acquisto che hai effettuato o a un'altra informazione personale.

Gli attacchi di spear phishing su obiettivi di alto valore possono essere combinati con un file exploit zero-day per il massimo danno. Ad esempio, un truffatore potrebbe inviare un'e-mail a una persona presso una determinata azienda dicendo "Ciao Bob, potresti dare un'occhiata a questo rapporto aziendale? Jane ha detto che ci avresti fornito un feedback. " con un indirizzo email dall'aspetto legittimo. Il collegamento potrebbe rimandare a una pagina Web con contenuto Java o Flash incorporato che sfrutta lo zero-day per compromettere il computer. ( Java è particolarmente pericoloso , poiché la maggior parte delle persone ha installato plug-in Java obsoleti e vulnerabili.) Una volta che il computer è stato compromesso, l'autore dell'attacco potrebbe accedere alla rete aziendale o utilizzare il proprio indirizzo e-mail per lanciare attacchi di spear phishing mirati contro altre persone nell'organizzazione.

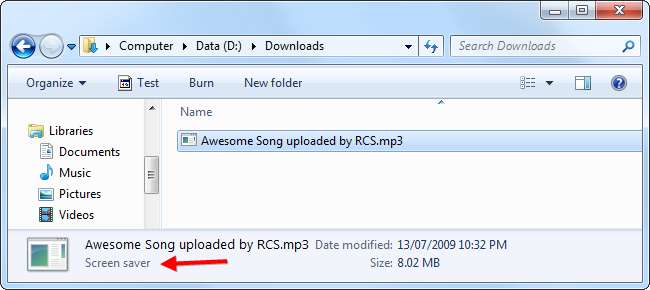

Un truffatore potrebbe anche allegare un file file pericoloso quello è mascherato per sembrare un file innocuo . Ad esempio, a un'email di spear phishing potrebbe essere allegato un file PDF che in realtà è un file .exe.

Chi ha davvero bisogno di preoccuparsi

Gli attacchi di spear phishing vengono utilizzati contro grandi aziende e governi per accedere alle loro reti interne. Non sappiamo di ogni azienda o governo che sia stato compromesso da attacchi di spear phishing riusciti. Le organizzazioni spesso non rivelano il tipo esatto di attacco che le ha compromesse. A loro non piace nemmeno ammettere di essere stati hackerati.

Una rapida ricerca rivela che organizzazioni come la Casa Bianca, Facebook, Apple, il Dipartimento della Difesa degli Stati Uniti, il New York Times, il Wall Street Journal e Twitter sono state tutte probabilmente compromesse da attacchi di spear-phishing. Queste sono solo alcune delle organizzazioni che sappiamo essere state compromesse: l'entità del problema è probabilmente molto maggiore.

Se un utente malintenzionato vuole davvero compromettere un obiettivo di alto valore, un attacco di spear phishing, magari combinato con un nuovo exploit zero-day acquistato sul mercato nero, è spesso un modo molto efficace per farlo. Gli attacchi di spear phishing sono spesso citati come causa della violazione di un obiettivo di alto valore.

Proteggersi dallo spear phishing

Come individuo, è meno probabile che tu sia l'obiettivo di un attacco così sofisticato rispetto ai governi e alle grandi aziende. Tuttavia, gli aggressori possono comunque tentare di utilizzare tattiche di spear-phishing contro di te incorporando informazioni personali nelle e-mail di phishing. È importante rendersi conto che gli attacchi di phishing stanno diventando più sofisticati.

Quando si tratta di phishing, dovresti essere vigile. Mantieni aggiornato il tuo software in modo da essere protetto meglio da compromissioni se fai clic sui link nelle email. Sii particolarmente cauto quando apri i file allegati alle email. Attenzione alle richieste insolite di informazioni personali, anche a quelle che sembrano legittime. Non riutilizzare le password su diversi siti Web, nel caso in cui la tua password venga fuori.

Gli attacchi di phishing spesso cercano di fare cose che le aziende legittime non farebbero mai. La tua banca non ti invierà mai un'e-mail chiedendoti la password, un'azienda da cui hai acquistato beni non ti invierà mai un'e-mail e non ti chiederà il numero della tua carta di credito e non riceverai mai un messaggio istantaneo da un'organizzazione legittima che ti chieda la password o altre informazioni sensibili. Non fare clic sui link nelle email e non fornire informazioni personali sensibili, non importa quanto siano convincenti le email di phishing e il sito di phishing.

Come tutte le forme di phishing, lo spear-phishing è una forma di attacco di ingegneria sociale particolarmente difficile da difendere. Tutto ciò che serve è una persona che commette un errore e gli aggressori avranno stabilito un punto di appoggio nella tua rete.

Credito immagine: Florida Fish and Wildlife su Flickr