Terkadang Anda akan melihat hash MD5, SHA-1, atau SHA-256 ditampilkan bersama unduhan selama perjalanan internet Anda, tetapi tidak benar-benar tahu apa itu. String teks yang tampak acak ini memungkinkan Anda memverifikasi file yang Anda unduh tidak rusak atau dirusak. Anda dapat melakukan ini dengan perintah bawaan Windows, macOS, dan Linux.

Cara Kerja Hash, dan Cara Menggunakannya untuk Verifikasi Data

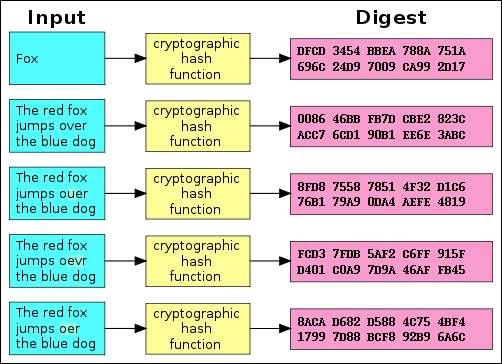

Hash adalah produk kriptografi algoritma dirancang untuk menghasilkan rangkaian karakter. Seringkali string ini memiliki panjang tetap, terlepas dari ukuran data yang dimasukkan. Perhatikan grafik di atas dan Anda akan melihat bahwa "Rubah" dan "Rubah merah melompati anjing biru" menghasilkan keluaran dengan panjang yang sama.

Sekarang bandingkan contoh kedua pada bagan dengan contoh ketiga, keempat, dan kelima. Anda akan melihat bahwa, meskipun ada sedikit perubahan pada data masukan, hasil hash sangat berbeda satu sama lain. Bahkan jika seseorang memodifikasi sebagian kecil dari data masukan, hash akan berubah secara dramatis.

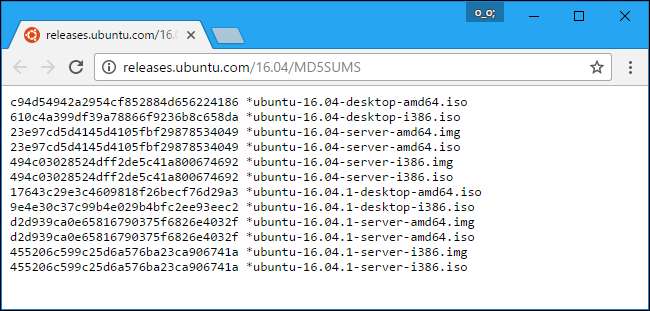

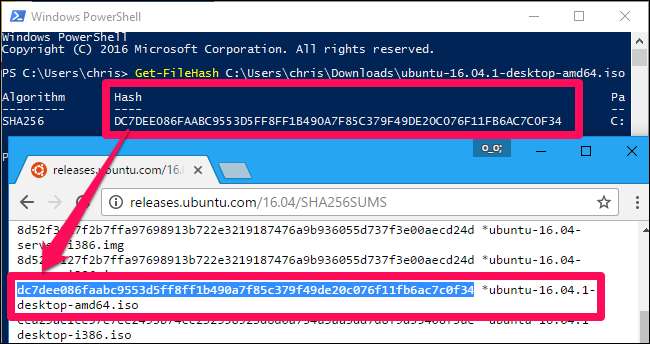

MD5, SHA-1, dan SHA-256 adalah fungsi hash yang berbeda. Pembuat perangkat lunak sering kali mengunduh file — seperti file .iso Linux, atau bahkan file .exe Windows — dan menjalankannya melalui fungsi hash. Mereka kemudian menawarkan daftar resmi hash di situs web mereka.

Dengan begitu, Anda dapat mengunduh file dan menjalankan fungsi hash untuk mengonfirmasi bahwa Anda memiliki file asli dan asli dan tidak rusak selama proses pengunduhan. Seperti yang kita lihat di atas, bahkan perubahan kecil pada file akan mengubah hash secara dramatis.

Ini juga dapat berguna jika Anda memiliki file yang Anda dapatkan dari sumber tidak resmi dan Anda ingin mengonfirmasi keabsahannya. Misalkan Anda memiliki file .ISO Linux yang Anda dapatkan dari suatu tempat dan Anda ingin mengonfirmasi bahwa file tersebut belum dirusak. Anda dapat mencari hash dari file ISO tertentu tersebut secara online di situs distribusi Linux. Anda kemudian dapat menjalankannya melalui fungsi hash di komputer Anda dan mengonfirmasi bahwa itu cocok dengan nilai hash yang Anda harapkan. Ini mengonfirmasi bahwa file yang Anda miliki adalah file yang sama persis dengan yang ditawarkan untuk diunduh di situs web distribusi Linux, tanpa modifikasi apa pun.

Perhatikan bahwa "tabrakan" telah ditemukan dengan fungsi MD5 dan SHA-1. Ini adalah beberapa file berbeda — misalnya, file aman dan file berbahaya — yang menghasilkan hash MD5 atau SHA-1 yang sama. Itulah mengapa Anda sebaiknya memilih SHA-256 jika memungkinkan.

Bagaimana Membandingkan Fungsi Hash pada Sistem Operasi Apa Pun

Dengan mengingat hal itu, mari kita lihat cara memeriksa hash file yang Anda download, dan membandingkannya dengan yang Anda berikan. Berikut adalah metode untuk Windows, macOS, dan Linux. Hash akan selalu sama jika Anda menggunakan fungsi hashing yang sama pada file yang sama. Tidak masalah sistem operasi mana yang Anda gunakan.

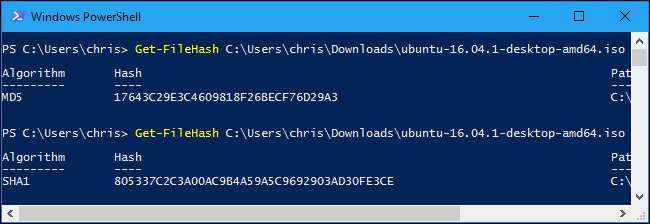

Windows

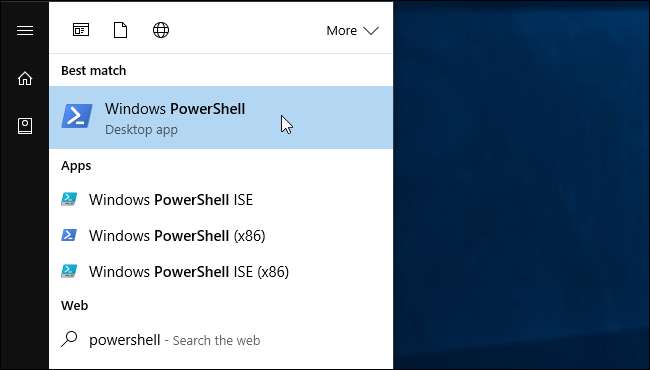

Proses ini dimungkinkan tanpa perangkat lunak pihak ketiga di Windows berkat PowerShell.

Untuk memulai, buka jendela PowerShell dengan meluncurkan pintasan "Windows PowerShell" di menu Start Anda.

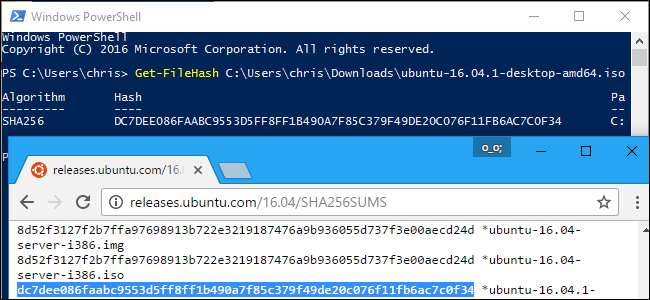

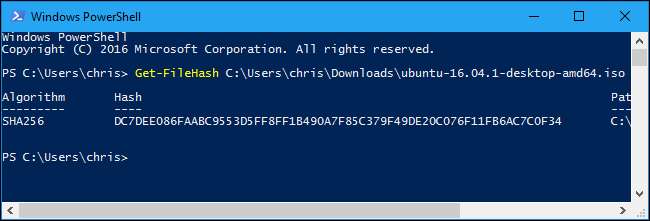

Jalankan perintah berikut, ganti "C: \ path \ to \ file.iso" dengan path ke file apa pun yang ingin Anda lihat hashnya:

Dapatkan-FileHash C: \ path \ to \ file.iso

Perlu beberapa saat untuk menghasilkan hash file, bergantung pada ukuran file, algoritme yang Anda gunakan, dan kecepatan drive tempat file tersebut berada.

Secara default, perintah akan menampilkan hash SHA-256 untuk sebuah file. Namun, Anda dapat menentukan algoritme hashing yang ingin Anda gunakan jika Anda memerlukan MD5, SHA-1, atau tipe hash lainnya.

Jalankan salah satu dari perintah berikut untuk menentukan algoritme hashing yang berbeda:

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm MD5

Dapatkan-FileHash C: \ path \ ke \ file.iso -Algoritma SHA1

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm SHA256

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm SHA384

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm SHA512

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm MACTripleDES

Dapatkan-FileHash C: \ path \ to \ file.iso -Algorithm RIPEMD160

Bandingkan hasil fungsi hash dengan hasil yang Anda harapkan. Jika nilainya sama, file tersebut belum rusak, dirusak, atau diubah dari aslinya.

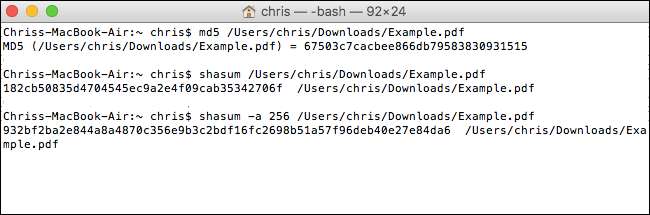

macOS

macOS menyertakan perintah untuk melihat berbagai jenis hash. Untuk mengaksesnya, luncurkan jendela Terminal. Anda akan menemukannya di Finder> Aplikasi> Utilitas> Terminal.

Itu

Smokey

Perintah menunjukkan hash MD5 file:

md5 / jalur / ke / file

Itu

Shasum

Perintah menunjukkan hash SHA-1 file secara default. Itu berarti perintah berikut identik:

shasum / jalur / ke / file

shasum -a 1 / jalur / ke / file

Untuk menampilkan hash SHA-256 file, jalankan perintah berikut:

shasum -a 256 / jalur / ke / file

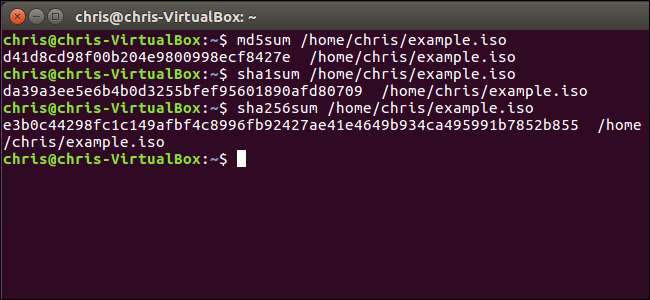

Linux

Di Linux, akses Terminal dan jalankan salah satu dari perintah berikut untuk melihat hash file, bergantung pada jenis hash yang ingin Anda lihat:

md5sum / jalur / ke / file

sha1sum / path / ke / file

sha256sum / path / ke / file

Beberapa Hash Ditandatangani Secara Kriptografis untuk Lebih Banyak Keamanan

Meskipun hash dapat membantu Anda memastikan bahwa file tidak dirusak, masih ada satu cara untuk menyerang di sini. Penyerang dapat memperoleh kendali atas situs web distribusi Linux dan mengubah hash yang muncul di dalamnya, atau penyerang dapat melakukan serangan man-in-the-middle dan mengubah laman web saat transit jika Anda mengakses situs web melalui HTTP, bukan HTTPS terenkripsi .

Itulah mengapa distribusi Linux modern sering kali memberikan lebih dari sekadar hash yang tercantum di laman web. Mereka secara kriptografis menandatangani hash ini untuk membantu melindungi dari penyerang yang mungkin mencoba memodifikasi hash. Anda sebaiknya memverifikasi tanda tangan kriptografik untuk memastikan file hash benar-benar ditandatangani oleh distribusi Linux jika Anda ingin benar-benar yakin hash dan file tidak dirusak.

TERKAIT: Cara Memverifikasi Checksum ISO Linux dan Mengonfirmasi Itu Belum Dirusak

Memverifikasi tanda tangan kriptografi adalah proses yang lebih rumit. Baca panduan kami untuk memverifikasi ISO Linux belum dirusak dengan untuk instruksi lengkap.

Kredit Gambar: Jorge Stolfi / Wikimedia