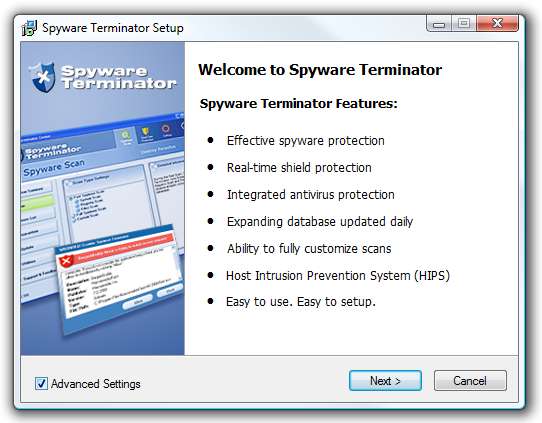

Au cours des dernières semaines, nous avons couvert différents utilitaires gratuits pour vous aider à garder votre expérience informatique sécurisée et sans bogue. Poursuivant notre série Secure Computing, nous examinerons aujourd'hui l'utilitaire Anti-Spyware Spyware Terminator.

Pendant l'installation, notez que vous pouvez vérifier les paramètres avancés qui permettront plus d'options lors de la configuration.

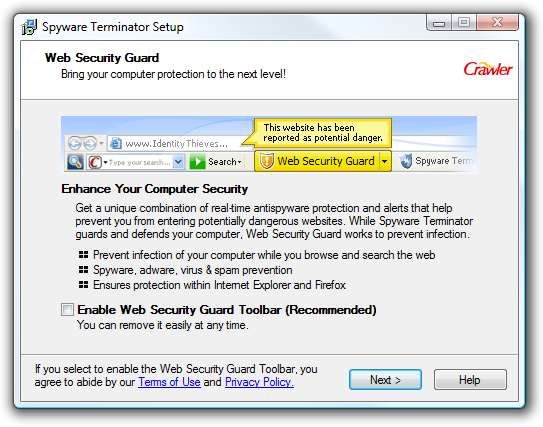

Un autre écran à mentionner lors de l'installation est la barre d'outils Web Security Guard. Comme vous le savez, je ne suis pas du tout fan des barres d'outils, alors je décoche cette option. Il ajoute une protection supplémentaire lors de la navigation sur le Web, mais Internet Explorer 7 et Firefox 3 offrent à eux seuls une protection assez décente.

Malheureusement pour ceux d'entre vous exécutant un système Windows 64 bits, toutes les fonctionnalités de Spyware Terminator ne fonctionneront pas. Seules les analyses et l'élimination des logiciels espions sont possibles. Les utilisateurs de 32 bits Vista et XP bénéficient de la protection en temps réel.

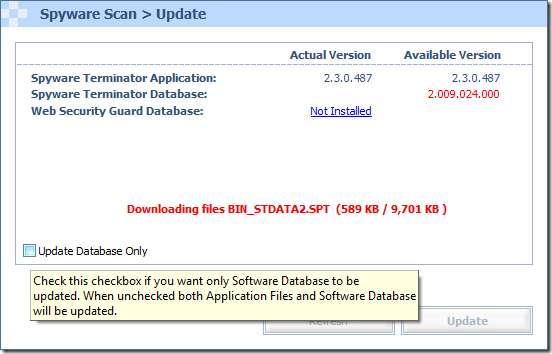

Assurez-vous et mettez à jour immédiatement la base de données des logiciels espions en cliquant sur le bouton Mettre à jour. Si vous souhaitez uniquement mettre à jour la base de données, cochez la case à côté de «Mettre à jour la base de données uniquement». C'est un bon choix pour analyser rapidement les objets, mais vous pouvez le décocher périodiquement pour trouver également de nouvelles mises à jour d'application.

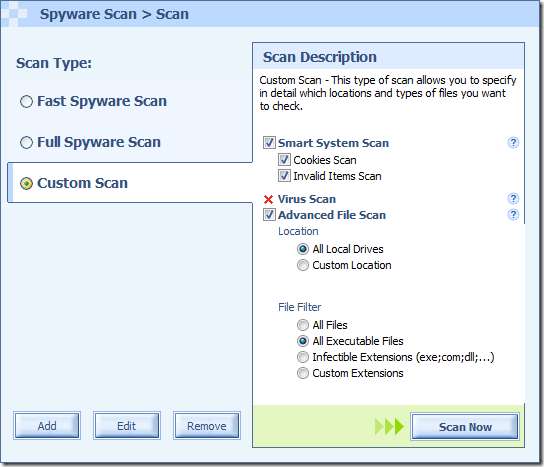

Il existe trois types de scan disponibles Rapide, Complet et Personnalisé. Fast ne vérifiera que votre système, votre registre et vos fichiers exécutables. Alors que Full scanne tout et que Custom vous permet de choisir.

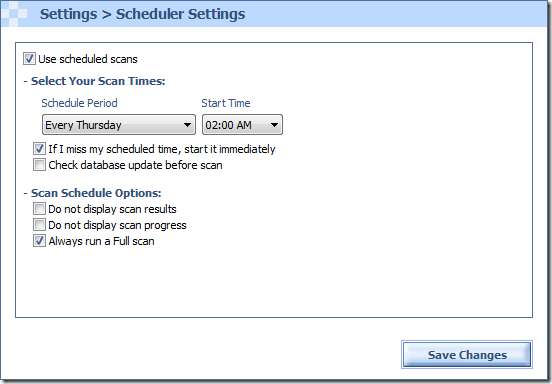

La planification des analyses est possible avec Spyware Terminator. Sélectionnez simplement le jour et l'heure des options d'analyse et enregistrez. Bien que l'option Fast Scan soit une solution simple et rapide, elle ne scanne que les fichiers exécutables. La planification d'une analyse complète vous donnera plus de tranquillité d'esprit.

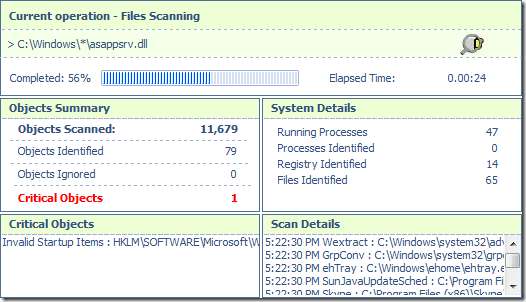

La progression de l'analyse s'affiche pendant la numérisation. Vous pouvez interrompre ou interrompre une analyse à tout moment pendant son exécution.

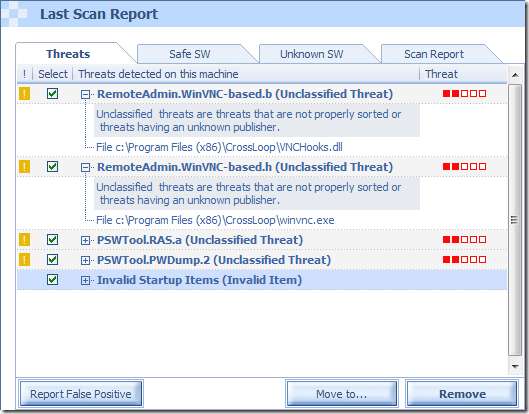

Une fois l'analyse terminée, vous obtenez un rapport dans l'interface utilisateur. C'est pratique car j'ai trouvé quelques faux positifs. Il existe des millions d'applications logicielles et aucun programme ne les rapportera toutes correctement. Assurez-vous de vérifier cela et de signaler les faux positifs pour garantir une meilleure base de données.

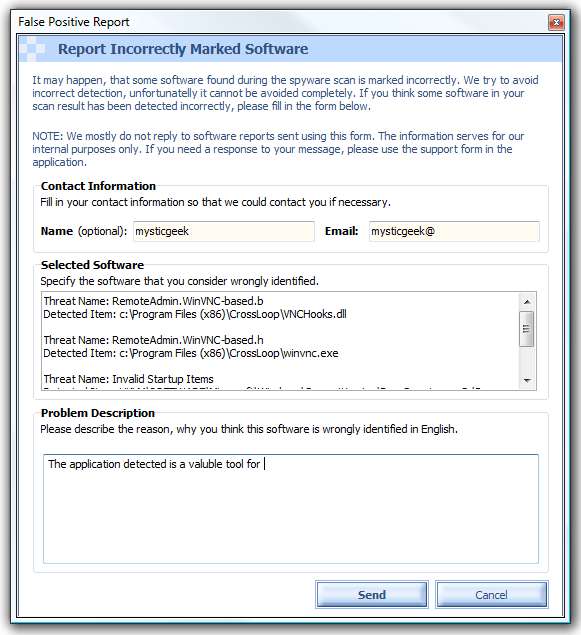

Lors du signalement d'un faux positif, un autre écran affiche les détections. Remplissez les informations de contact si vous le souhaitez et écrivez une brève description de la raison pour laquelle la détection est fausse, puis envoyez-la.

Si vous regardez dans la session de protection Internet, vous pouvez voir cet écran de notification. N'oubliez pas que nous avons choisi de ne pas installer la barre d'outils Web et que les cookies ne seront pas analysés.

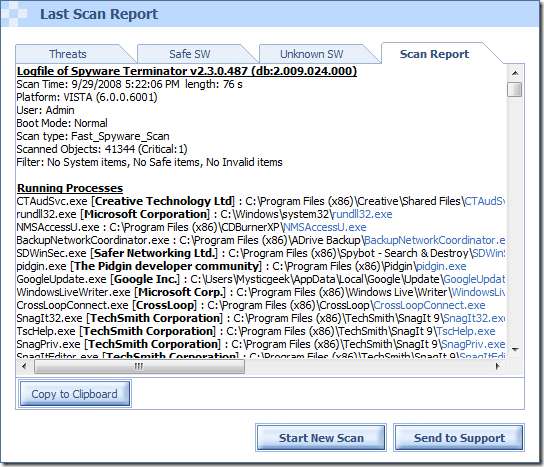

Il existe une possibilité intéressante de garder une trace de toutes les analyses en copiant les résultats dans votre presse-papiers et en les collant dans la documentation. Cela est extrêmement pratique si une machine reçoit plusieurs instances de logiciels espions.

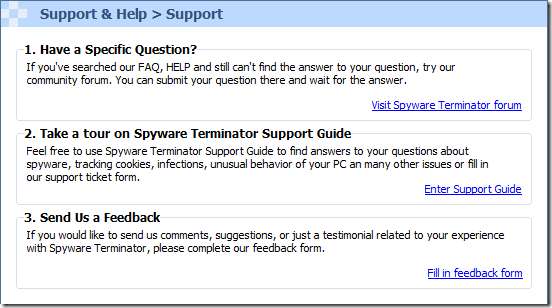

Une dernière chose à mentionner est que Spyware Terminator comprend un excellent centre d'aide et de support.

Notre série se termine et nous publierons nos conclusions et les meilleurs conseils pour une informatique sécurisée dans un prochain article.