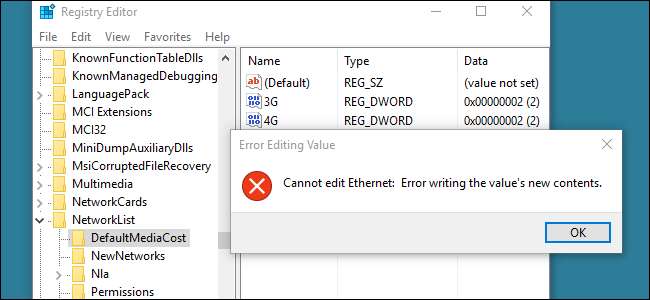

Nous parlons de beaucoup de choses intéressantes ici chez How-To Geek que vous pouvez faire en modifiant le registre Windows. Parfois, cependant, vous rencontrerez une clé ou une valeur de registre que vous n'êtes pas autorisé à modifier. Lorsque vous essayez, vous verrez un message d'erreur indiquant "Impossible de modifier _____: Erreur lors de l'écriture du nouveau contenu de la valeur." Heureusement, tout comme dans le système de fichiers Windows, le registre fournit des outils qui vous permettent de vous approprier et de modifier les autorisations pour les clés. Voici comment procéder.

L'Éditeur du Registre est un outil puissant et une mauvaise utilisation peut rendre votre système instable, voire inopérant. Il y a donc une raison pour laquelle certaines de ces clés de registre sont protégées. La modification d'une clé protégée peut parfois gâcher Windows ou l'application à laquelle la clé se rapporte. Nous ne vous indiquerons jamais des hacks que nous n’avons pas testés nous-mêmes, mais il vaut toujours la peine de faire attention. Si vous n'avez jamais travaillé avec le registre auparavant, envisagez de lire sur comment utiliser l'éditeur de registre avant de commencer. Et définitivement sauvegarder le registre (et ton ordinateur !) avant d'effectuer des modifications.

EN RELATION: Apprendre à utiliser l'éditeur de registre comme un pro

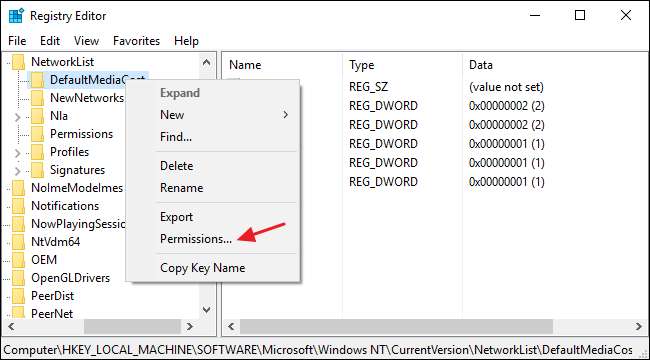

Dans l'Éditeur du registre, cliquez avec le bouton droit sur la clé que vous ne pouvez pas modifier (ou sur la clé contenant la valeur que vous ne pouvez pas modifier), puis choisissez "Autorisations" dans le menu contextuel.

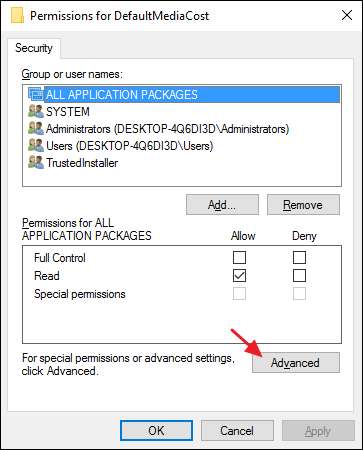

Dans la fenêtre Autorisations qui apparaît, cliquez sur le bouton «Avancé».

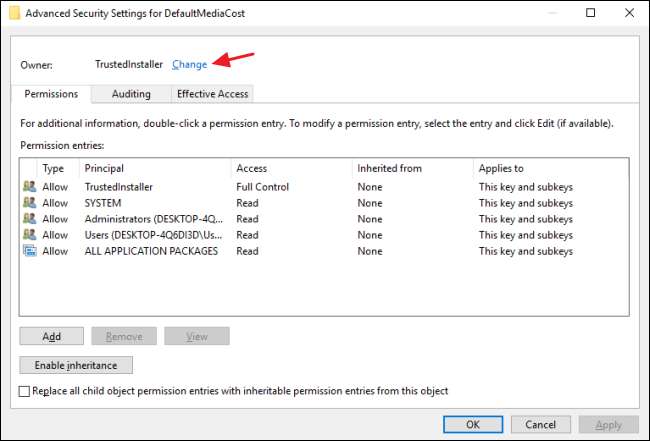

Ensuite, vous allez devenir propriétaire de la clé de registre. Dans la fenêtre «Paramètres de sécurité avancés», à côté du propriétaire répertorié, cliquez sur le lien «Modifier».

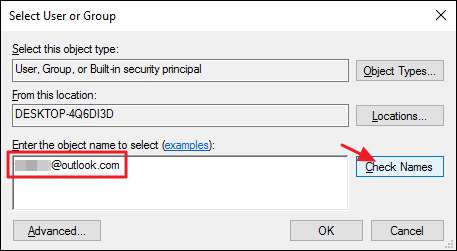

Dans la fenêtre "Sélectionner un utilisateur ou un groupe", dans la zone "Entrez le nom de l'objet à sélectionner", saisissez le nom de votre compte utilisateur Windows (ou votre adresse e-mail si vous avez un compte Microsoft), puis cliquez sur "Vérifier les noms" bouton pour valider le nom du compte. Lorsque cela est fait, cliquez sur OK pour fermer la fenêtre "Sélectionner un utilisateur ou un groupe", puis cliquez à nouveau sur OK pour fermer la fenêtre "Paramètres de sécurité avancés".

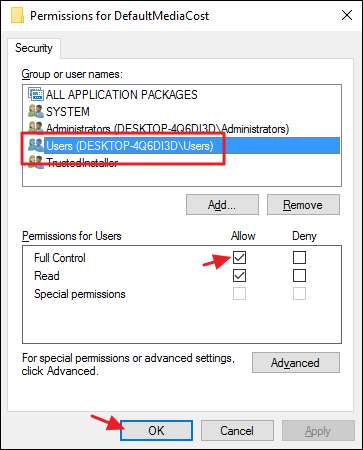

De retour à la fenêtre Autorisations standard, sélectionnez le groupe Utilisateurs, puis cochez la case «Autoriser» à côté de l'autorisation «Contrôle total». Si vous préférez, vous pouvez simplement donner à votre compte utilisateur des autorisations complètes plutôt que le groupe Utilisateurs. Pour ce faire, cliquez sur le bouton Ajouter, parcourez les étapes pour ajouter votre compte d'utilisateur à la liste, puis accordez à ce compte l'autorisation Contrôle total. Quelle que soit la méthode choisie, cliquez sur OK lorsque vous avez terminé pour revenir à l'Éditeur du registre.

De retour dans l'Éditeur du Registre, vous devriez maintenant pouvoir apporter les modifications à la clé dont vous avez pris possession et vous accorder toutes les autorisations de modification. Vous ne rencontrerez probablement pas de clés protégées aussi souvent lors de la modification du registre. Nous les rencontrons rarement nous-mêmes. Néanmoins, il est bon de savoir comment contourner cette protection lorsque vous en avez besoin.