Peu importe les efforts que vous faites pour protéger vos enfants des sites Web indésirables sur Internet, il semble qu'il existe toujours une méthode pour contourner la protection que vous avez mise en place. Le post de questions-réponses des superutilisateurs d'aujourd'hui traite de la possibilité d'utiliser un système d'exploitation virtuel pour accéder aux sites Web bloqués dans le fichier hôte du système d'exploitation hôte.

La session de questions et réponses d’aujourd’hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement de sites Web de questions-réponses géré par la communauté.

Capture d'écran fournie par John M (Flickr) .

The Question

Lecteur SuperUser Vinayak souhaite savoir s'il est possible d'utiliser un OS virtuel pour accéder aux sites Web bloqués dans le fichier d'hôtes du système d'exploitation hôte:

Je lisais un Net Nanny article qui mentionnait les différentes façons dont son filtre Web pouvait être contourné par les enfants.

J'ai vu cela parmi les méthodes énumérées:

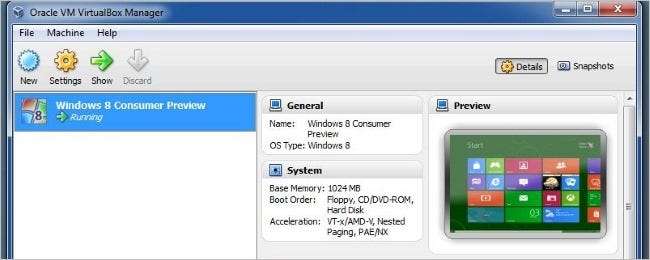

- Une façon pour les adolescents de contourner complètement le filtre est d'installer un programme qui exécute une machine virtuelle sur l'ordinateur, essentiellement un ordinateur dans l'ordinateur. Ainsi, par exemple, si le système d'exploitation de votre ordinateur est Windows, l'adolescent rusé peut télécharger un programme qui exécute un système d'exploitation Windows virtuel sur lequel Net Nanny n'est pas installé, puis surfer sur le Web sans filtre.

Maintenant, je me demandais si cela pourrait encore être possible si le fichier hosts sur le système d'exploitation hôte a bloqué l'accès à tous les sites Web indésirables. Supposons pour le moment qu'un fichier d'hôtes aussi énorme et régulièrement mis à jour existe (y compris des sites Web avec du contenu pour adultes, des proxies Web, le partage de fichiers P2P, etc.).

Serait-il possible de visiter ces sites Web bloqués à l'aide d'un navigateur Web fonctionnant dans le système d'exploitation virtuel? Supposons également qu'aucun VPN ou TOR n'est utilisé, ni Google Vue "mise en cache" de la page Web .

Est-il possible d'accéder à des sites Web indésirables dans le système d'exploitation virtuel ou le fichier d'hôtes dans le système d'exploitation hôte en bloquera-t-il l'accès?

La réponse

Le contributeur SuperUser Darth Android a la réponse pour nous:

Oui. Le fichier hosts ne bloque rien, il indique simplement à l'ordinateur où il peut trouver des sites Web nommés. Lorsque vous essayez d'aller sur google.com, le système vérifie son fichier d'hôtes pour ce nom, et s'il existe, il utilisera l'adresse IP là-bas au lieu de rechercher l'adresse IP d'un serveur DNS.

Un système d'exploitation virtuel a son propre fichier d'hôtes et effectue sa propre résolution de nom (c'est-à-dire en vérifiant son propre fichier d'hôtes et en contactant son propre serveur DNS) indépendamment du système d'exploitation hôte.

Même si vous avez redirigé google.com vers 127.0.0.1 (un moyen courant de bloquer un site Web), vous pouvez toujours accéder à Google en tapant simplement 173.227.93.99 dans votre navigateur Web.

En outre, les filtres basés sur IP sur le système d'exploitation hôte peuvent être inutiles en fonction de la configuration du réseau du système d'exploitation virtuel. En général, le système d'exploitation virtuel est ponté avec le réseau de l'hôte, ce qui signifie que tout le trafic entrant est dupliqué et envoyé au système d'exploitation virtuel afin qu'il puisse voir le même trafic réseau que le système d'exploitation hôte. Même si le système d'exploitation hôte est configuré pour bloquer ou filtrer certaines adresses IP (comme avec un pare-feu), le système d'exploitation virtuel pourra toujours voir sa copie des données, ce qui permettra au système d'exploitation virtuel de naviguer sur Internet et d'ignorer un filtre. installé sur le système d'exploitation hôte.

Souvenez-vous de la règle cardinale des ordinateurs et de la sécurité: si je peux toucher physiquement un système informatique, alors avec le temps, je peux avoir un contrôle total sur celui-ci. Les enfants ont beaucoup de temps libre et ne font en aucun cas exception à cette règle. Il est simple de redémarrer un système en mode sans échec et de supprimer Net Nanny ou tout autre logiciel installé dessus.

Si vous souhaitez filtrer / restreindre / surveiller ce que vos enfants font sur Internet, vous devez le faire au niveau du réseau et non au niveau du système. Examinez les fonctionnalités prises en charge par votre routeur ( comme Net Nanny Integration comme le suggère @Keltari ) et s'il prend en charge un micrologiciel de routeur alternatif tel que DD-WRT , qui peut effectuer une déconnexion programmée de l'ordinateur de l'enfant (par exemple, de 22 h 00 à 6 h 00 chaque jour).

Même dans ce cas, le filtrage du réseau est souvent un jeu de Whack-A-Mole, et souvent facilement contrecarré par des mandataires comme Tor. Il est presque impossible d'empêcher quelqu'un d'accéder à Internet s'il le souhaite vraiment (il suffit de demander à la Chine ou à d'autres pays dotés de pare-feu massifs qui ne fonctionnent finalement pas parfaitement).

Avec les enfants, vous devez soit leur parler et leur expliquer les dangers d'Internet, puis avoir suffisamment confiance pour qu'ils ne recherchent pas intentionnellement les mauvais sites (en utilisant Net Nanny simplement comme une sauvegarde pour arrêter les navigations accidentelles), soit vous refusez de le faire. laissez-les utiliser un ordinateur connecté sans surveillance.

Avez-vous quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange férus de technologie? Consultez le fil de discussion complet ici .