Categorías

- AI & Machine Learning

- Airpods

- Amazon

- Amazon Alexa & Amazon Echo

- Amazon Alexa & Amazon Echo

- Amazon Fire TV

- Amazon Prime Video

- Android

- Teléfonos Y Tabletas Android

- Android Phones & Tablets

- TV Android

- Apple

- Apple App Store

- Homekit De Apple & Apple HomePod

- Música De Apple

- Apple TV

- Mierda De Apple

- Aplicaciones Y Aplicaciones Web

- Apps & Web Apps

- Audio

- Chromebook & Chrome OS

- Chromebook & Chrome OS

- Cromecast

- Cloud & Internet

- Cloud & Internet

- Nube E Internet

- Hardware De Computadora

- Historial De La Computadora

- Cordón De Corte Y Transmisión

- Cord Cutting & Streaming

- Discord

- Disney +

- DIY

- Electric Vehicles

- Erientadores

- Esenciales

- EXPLAINERS

- Juego De Azar

- General

- Gmail

- Adjunto De Google Y Google Nest

- Google Assistant & Google Nest

- Google Chrome

- Google Docs

- Google Drive

- Google Maps

- Google Play Store

- Hojas De Google

- Google Slides

- Google TV

- Hardware

- HBO MAX

- Cómo

- Hulu

- Slang Y Abreviaturas De Internet

- IPhone Y IPad

- Kindle

- Linux

- Mac

- Mantenimiento Y Optimización

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft Outlook

- Microsoft PowerPoint

- Equipos De Microsoft

- Microsoft Word

- Mozilla Firefox

- Netflix

- Interruptor Nintendo

- Paramount +

- PC GAMING

- Peacock

- Fotografía

- Photoshop

- PlayStation

- Privacidad Y Seguridad

- Privacy & Security

- Privacidad Y Seguridad

- Roundups Del Producto

- Programming

- Raspberry Pi

- ROKU

- Safari

- Teléfonos Y Tabletas Samsung

- Samsung Phones & Tablets

- Slack

- Inicio Inteligente

- Snapchat

- Redes Sociales

- Space

- Spotify

- Tinder

- Solución De Problemas

- TV

- Videojuegos

- Virtual Reality

- VPNS

- Navegadores Web

- WiFi Y Enrutadores

- Wifi & Routers

- Windows

- Windows 10

- Windows 11

- Windows 7

- XBOX

- YouTube & YouTube TV

- YouTube & YouTube TV

- ZOOM

- Explicadores

Privacidad y seguridad - Artículos más populares

Cómo usar una cámara de seguridad con visión nocturna a través de una ventana

Privacidad y seguridad Mar 16, 2025Las cámaras Wi-Fi se basan en infrarrojos (IR) para la visión nocturna. Pero los infrarrojos rebotan en el vidrio, por lo que, si usa la cámara detrás de una ventana, solo verá..

¿Qué es maftask y por qué se ejecuta en mi Mac?

Privacidad y seguridad Mar 14, 2025Maftask es un proceso de ayuda para Mac Auto Fixer, un programa de publicidad muy común. Afirma limpiar su Mac de virus, pero insertará anuncios en su navegador y se ejecutará so..

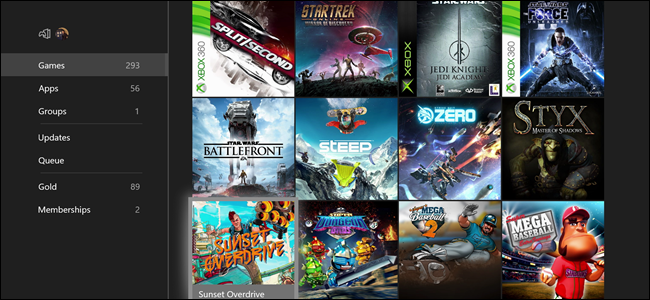

No comparta sus juegos digitales con sus amigos Xbox

Privacidad y seguridad Mar 14, 2025Es posible que haya visto consejos sobre cómo compartir los juegos digitales de su Xbox One con sus amigos. Pero Microsoft no tiene la intención de que compartas tu biblioteca de ..

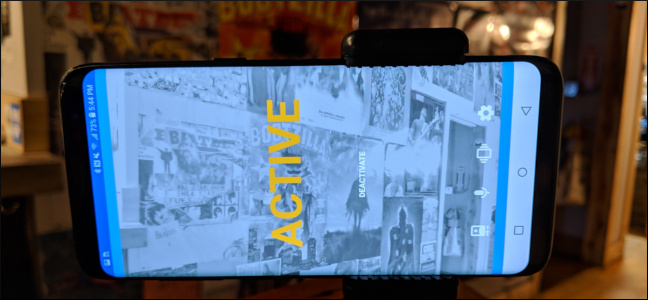

Cómo convertir un teléfono Android antiguo en una cámara de seguridad

Privacidad y seguridad Mar 11, 2025Si tiene un teléfono viejo por ahí, puede usarlo fácilmente convirtiéndolo en una cámara de seguridad móvil. Con la ayuda de una aplicación de Edward Snowden, es muy simple. ..

Cómo convertir su Amazon Echo existente a la edición para niños

Privacidad y seguridad Mar 9, 2025CONTENIDO NO CUBIERTO Josh Hendrickson Amazon ofrece un $ 70 Echo Dot Kids Edition con controles parentales integrados. Pero puede convertir ..

Cómo iniciar sesión en su Mac automáticamente sin una contraseña

Privacidad y seguridad Mar 7, 2025La seguridad es muy importante, pero a veces la velocidad es esencial. Si vive y trabaja en un entorno en el que confía en su privacidad, su Mac puede iniciar sesión automáticame..

La autenticación de dos factores por SMS no es perfecta, pero aún debe usarla

Privacidad y seguridad Mar 4, 2025En la búsqueda de la seguridad perfecta, lo perfecto es enemigo de lo bueno. La gente está criticando los SMS Autenticación de dos factores a raíz de el t..

Las cámaras Wi-Fi hacen más que solo grabar video

Privacidad y seguridad Feb 27, 2025El objetivo principal de las cámaras Wi-Fi es grabar videos, pero eso no es lo único que pueden hacer. Las cámaras Wi-Fi modernas son piezas de hardware sofisticadas y pueden hac..

Cómo ver qué aplicaciones están rastreando su ubicación en iPhone

Privacidad y seguridad Feb 27, 2025Las aplicaciones de tu iPhone pueden rastrear tu ubicación, pero primero debes darles acceso. A continuación, se explica cómo verificar qué aplicaciones pueden monitorear su ubi..

Cómo bloquear rastreadores en Firefox (sin instalar complementos)

Privacidad y seguridad Feb 19, 2025Los sitios web lo rastrean en línea para mostrarle anuncios dirigidos, y Firefox 65 es solo el último navegador para ayudarlo a optar por no participar. Ahora puede bloquear el co..

Cómo deshabilitar la asistencia remota en Windows 10

Privacidad y seguridad Feb 19, 2025CONTENIDO NO CUBIERTO La Asistencia remota le permite a usted, oa alguien en quien confía, obtener acceso a su computadora de forma remota . Es una forma útil de ..

Cómo revocar el acceso a Face ID para aplicaciones

Privacidad y seguridad Feb 19, 2025CONTENIDO NO CUBIERTO Face ID es una gran adición para iPhone y iPad, y todavía se siente como magia cada vez que funciona. Pero, al igual que Touch ID antes, es posible que deb..

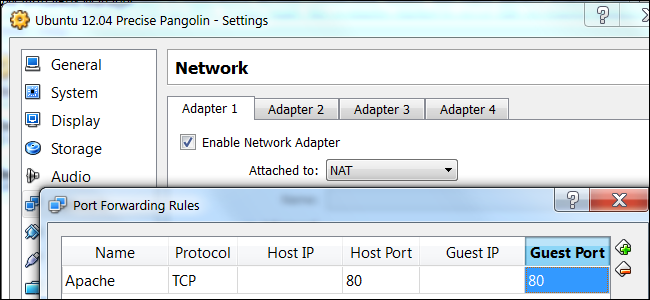

Cómo reenviar puertos a una máquina virtual y usarla como servidor

Privacidad y seguridad Feb 19, 2025VirtualBox y VMware crean máquinas virtuales con el tipo de red NAT de forma predeterminada. Si desea ejecutar software de servidor dentro de una máquina virtual, deberá cambiar ..

¿Qué es la protección avanzada de Google y quién debería usarla?

Privacidad y seguridad Feb 18, 2025Quizás haya oído hablar del programa "Protección avanzada" de Google. Quizás no lo hayas hecho. De cualquier manera, vamos a hablar sobre qué es, quién debería usarlo y cómo..

Aquí vamos de nuevo: 127 millones de cuentas robadas de 8 sitios web más

Privacidad y seguridad Feb 15, 2025CONTENIDO NO CUBIERTO HAKINMHAN / Shutterstock.com Hace varios días, un hacker puso 617 millones de cuentas de 16 sitios web diferente..

¿Los escáneres de infrarrojos de los teléfonos son perjudiciales para la vista?

Privacidad y seguridad Feb 15, 2025Maxim P / Shutterstock Los nuevos teléfonos Apple y Samsung utilizan luz infrarroja para verificar su identidad. Es como una versión de manos l..

¿Echas de menos Touch ID? Ciertamente no

Privacidad y seguridad Feb 14, 2025Con el lanzamiento del iPhone XS y XR el año pasado, Apple ha apostado por Face ID. Y aunque puede haber algunos usuarios que extrañan el sensor de huellas digitales, yo no soy un..

¿Qué es Doxxing y por qué es malo?

Privacidad y seguridad Feb 13, 2025CONTENIDO NO CUBIERTO Teguh Jati Prasetyo / Shutterstock.com. Doxxing es la recopilación y publicación de información privada de alguien en ..

¿Por qué algunos sitios web bloquean las VPN?

Privacidad y seguridad Feb 13, 2025CONTENIDO NO CUBIERTO Julia Tim / Shutterstock Una de las únicas formas de proteger su derecho a la privacidad y la inform..

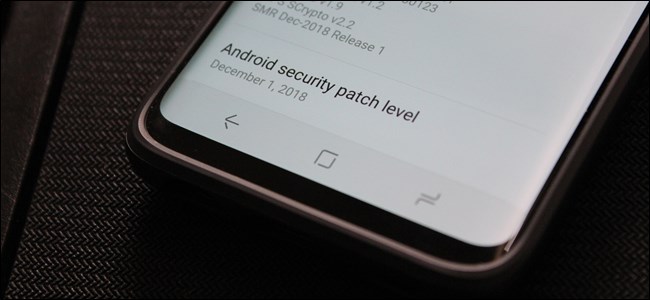

El verdadero problema de seguridad de Android son los fabricantes

Privacidad y seguridad Feb 11, 2025CONTENIDO NO CUBIERTO Cameron Summerson Si tiene un teléfono Google Pixel, su teléfono está a salvo de un agujero de seguridad que podría permit..