Kategorien

- AI & Machine Learning

- AIRPODS

- Amazon

- Amazon Alexa & Amazon Echo

- Amazon Alexa & Amazon Echo

- Amazonas Feuerfernseher

- Amazon Prime Video

- Android

- Android-Telefone & Tablets

- Android Phones & Tablets

- Android TV

- Apfel

- Apple App Store

- Apple Homekit & Apple HomePod

- Apple Music

- Apple TV

- Apple Watch

- Apps & Web-Apps

- Apps & Web Apps

- Audio

- Chromebook & Chrome OS

- Chromebook & Chrome OS

- Chromecast

- Cloud & Internet

- Cloud & Internet

- Cloud Und Internet

- Computerhardware

- Computerverlauf

- Schnurschneiden & Streaming

- Cord Cutting & Streaming

- Discord

- Disney +

- DIY

- Electric Vehicles

- Ereader

- Grundlagen

- Explainers

- Spielen

- General

- Gmail

- Google Assistant & Google Nest

- Google Assistant & Google Nest

- Google Chrome

- Google Docs

- Google Drive

- Google Maps

- Google Play Store

- Google-Blätter

- Google-Folien

- Google TV

- Hardware

- HBO MAX

- Wie Man

- Hulu

- Internet Slang & Abkürzungen

- IPhone & IPad

- Kindle

- Linux

- Mac

- Wartung Und Optimierung

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft-Teams

- Microsoft Word

- Mozilla Firefox

- Netflix

- Nintendo-Schalter

- Paramount +

- PC-Gaming

- Peacock

- Fotografie

- Photoshop

- Playstation

- Datenschutz & Sicherheit

- Privacy & Security

- Privatsphäre Und Sicherheit

- Produkt-Roundups

- Programming

- Raspberry Pi

- Roku

- Safari

- Samsung-Telefone & Tablets

- Samsung Phones & Tablets

- Slack

- Smart Home

- Snapchat

- Social Media

- Space

- Spotify

- Zunder

- Fehlerbehebung

- TV

- Videospiele

- Virtual Reality

- VPNs

- Webbrowser

- WIFI & Router

- WiFi & Routers

- Windows

- Windows 10

- Windows 11

- Windows 7

- Xbox

- YouTube & YouTube TV

- YouTube & YouTube TV

- Zoom

- Erklärer

Privatsphäre und Sicherheit - Die beliebtesten Artikel

So verwenden Sie eine Überwachungskamera Nachtsicht durch ein Fenster

Privatsphäre und Sicherheit Mar 16, 2025Wi-Fi-Kameras sind für Nachtsicht auf Infrarot (IR) angewiesen. Aber IR prallt vom Glas ab. Wenn Sie also Ihre Kamera hinter einem Fenster verwenden, sehen Sie nur nachts ein versc..

Was ist Maftask und warum läuft es auf meinem Mac?

Privatsphäre und Sicherheit Mar 14, 2025Maftask ist ein Hilfsprozess für Mac Auto Fixer, ein sehr verbreitetes Adware-Programm. Es behauptet, Ihren Mac von Viren zu bereinigen, fügt jedoch Anzeigen in Ihren Browser ein ..

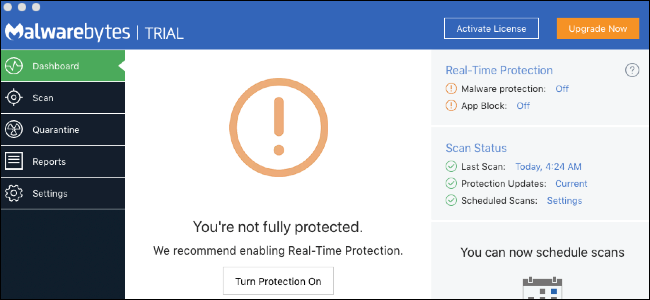

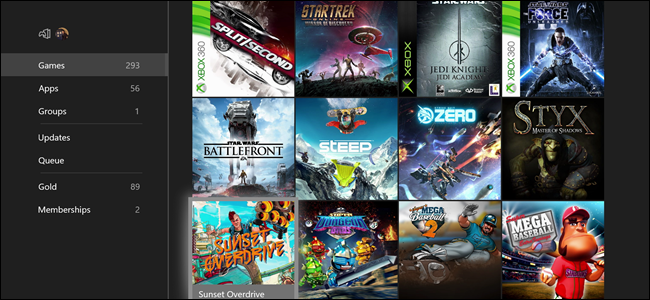

Teile deine digitalen Spiele nicht mit deinen Freunden Xbox

Privatsphäre und Sicherheit Mar 14, 2025Möglicherweise haben Sie Ratschläge erhalten, wie Sie die digitalen Spiele Ihrer Xbox One mit Ihren Freunden teilen können. Microsoft beabsichtigt jedoch nicht, dass Sie Ihre Spi..

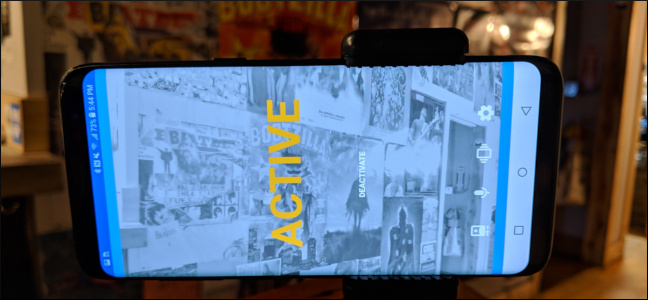

So verwandeln Sie ein altes Android-Telefon in eine Überwachungskamera

Privatsphäre und Sicherheit Mar 11, 2025Wenn Sie ein altes Telefon herumliegen haben, können Sie es problemlos nutzen, indem Sie es in eine mobile Überwachungskamera verwandeln. Mit Hilfe einer App von Edward Snowden is..

So konvertieren Sie Ihr vorhandenes Amazon Echo in die Kid’s Edition

Privatsphäre und Sicherheit Mar 9, 2025UNCACHED INHALT Josh Hendrickson Amazon bietet eine $ 70 Echo Dot Kid’s Edition mit integrierter Kindersicherung. Sie können jedoch jedes ..

So melden Sie sich automatisch ohne Passwort bei Ihrem Mac an

Privatsphäre und Sicherheit Mar 7, 2025Sicherheit ist sehr wichtig, aber manchmal ist Geschwindigkeit von entscheidender Bedeutung. Wenn Sie in einer Umgebung leben und arbeiten, in der Sie sich Ihrer Privatsphäre siche..

SMS Two-Factor Auth ist nicht perfekt, aber Sie sollten es trotzdem verwenden

Privatsphäre und Sicherheit Mar 4, 2025Auf der Suche nach perfekter Sicherheit ist das Perfekte der Feind des Guten. Die Leute kritisieren SMS-basiert Zwei-Faktor-Authentifizierung im Zuge von der ..

Wi-Fi-Kameras können mehr als nur Videos aufnehmen

Privatsphäre und Sicherheit Feb 27, 2025Der Hauptzweck von Wi-Fi-Kameras ist die Aufzeichnung von Videos. Dies ist jedoch nicht das einzige, was sie tun können. Moderne Wi-Fi-Kameras sind hochentwickelte Hardware und kö..

So sehen Sie, welche Apps Ihren Standort auf dem iPhone verfolgen

Privatsphäre und Sicherheit Feb 27, 2025Apps auf Ihrem iPhone können Ihren Standort verfolgen, aber Sie müssen ihnen zuerst Zugriff gewähren. So überprüfen Sie, welche Apps Ihren GPS-Standort überwachen und ihren Zu..

So blockieren Sie Tracker in Firefox (ohne Add-Ons zu installieren)

Privatsphäre und Sicherheit Feb 19, 2025Websites verfolgen Sie online, um Ihnen gezielte Werbung zu zeigen, und Firefox 65 ist nur der neueste Browser, mit dem Sie sich abmelden können. Sie können jetzt die Online-Verfo..

So deaktivieren Sie die Remoteunterstützung in Windows 10

Privatsphäre und Sicherheit Feb 19, 2025UNCACHED INHALT Mit Remote Assistance können Sie - oder jemand, dem Sie vertrauen - Erhalten Sie remote Zugriff auf Ihren Computer . Dies ist eine nützliche Mögl..

So widerrufen Sie den Zugriff auf die Gesichts-ID für Apps

Privatsphäre und Sicherheit Feb 19, 2025UNCACHED INHALT Face ID ist eine großartige Ergänzung für iPhone und iPad und fühlt sich jedes Mal, wenn es funktioniert, wie Magie an. Aber genau wie zuvor bei Touch ID müss..

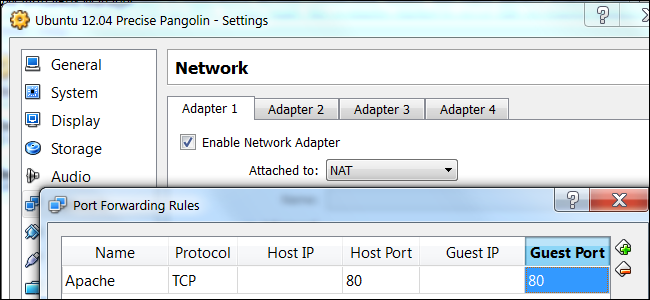

So leiten Sie Ports an eine virtuelle Maschine weiter und verwenden sie als Server

Privatsphäre und Sicherheit Feb 19, 2025VirtualBox und VMware erstellen standardmäßig virtuelle Maschinen mit dem NAT-Netzwerktyp. Wenn Sie Serversoftware in einer virtuellen Maschine ausführen möchten, müssen Sie de..

Was ist Google Advanced Protection und wer sollte es verwenden?

Privatsphäre und Sicherheit Feb 18, 2025Vielleicht haben Sie schon von Googles "Advanced Protection" -Programm gehört. Vielleicht hast du es nicht. In jedem Fall werden wir darüber sprechen, was es ist, wer es verwenden..

Jetzt geht es wieder los: 127 Millionen Konten von 8 weiteren Websites gestohlen

Privatsphäre und Sicherheit Feb 15, 2025UNCACHED INHALT HAKINMHAN/Shutterstock.com Vor einigen Tagen legte ein Hacker 617 Millionen Konten von 16 verschiedenen Websites ..

Sind IR-Scanner in Telefonen schlecht für Ihre Augen?

Privatsphäre und Sicherheit Feb 15, 2025Maxim P/Shutterstock Neue Apple- und Samsung-Telefone verwenden Infrarotlicht, um Ihre Identität zu überprüfen. Es ist wie eine Freisprechvers..

Vermissen Sie Touch ID? Ich sicherlich nicht

Privatsphäre und Sicherheit Feb 14, 2025Mit der Einführung des iPhone XS und XR im letzten Jahr hat Apple die All-in-Funktion für Face ID übernommen. Und obwohl es einige Benutzer gibt, die den Fingerabdrucksensor verm..

Was ist Doxxing und warum ist es schlecht?

Privatsphäre und Sicherheit Feb 13, 2025UNCACHED INHALT Teguh Jati Prasetyo / Shutterstock.com. Doxxing ist das Sammeln und Veröffentlichen von privaten Informationen einer Person on..

Warum blockieren einige Websites VPNs?

Privatsphäre und Sicherheit Feb 13, 2025UNCACHED INHALT Julia Tim/Shutterstock Eine der einzigen Möglichkeiten, Ihr Recht auf Privatsphäre und Informationen onli..

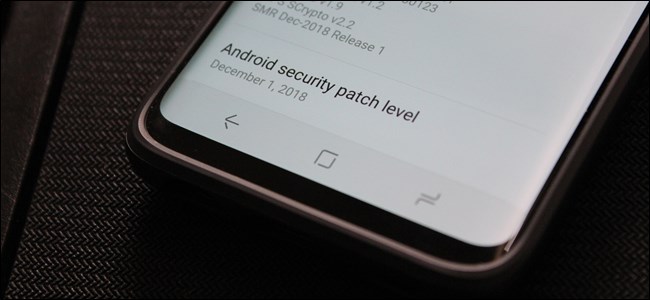

Das eigentliche Sicherheitsproblem von Android sind die Hersteller

Privatsphäre und Sicherheit Feb 11, 2025UNCACHED INHALT Cameron Summerson Wenn Sie ein Google Pixel-Mobilteil verwenden, ist Ihr Telefon vor diesem geschützt Eine Sicherheitslücke, durch..