La gente habla de que sus cuentas en línea han sido "pirateadas", pero ¿cómo ocurre exactamente esta piratería? La realidad es que las cuentas se piratean de maneras bastante simples: los atacantes no usan magia negra.

El conocimiento es poder. Comprender cómo las cuentas están realmente comprometidas puede ayudarlo a proteger sus cuentas y evitar que sus contraseñas sean "pirateadas" en primer lugar.

Reutilización de contraseñas, especialmente las filtradas

Muchas personas, tal vez incluso la mayoría de las personas, reutilizan contraseñas para diferentes cuentas. Algunas personas pueden incluso usar la misma contraseña para cada cuenta que usan. Esto es extremadamente inseguro. En muchos sitios web, incluso grandes y conocidos como LinkedIn y eHarmony, se han filtrado sus bases de datos de contraseñas en los últimos años. Bases de datos de contraseñas filtradas junto con los nombres de usuario y las direcciones de correo electrónico son fácilmente accesibles en línea. Los atacantes pueden probar estas combinaciones de direcciones de correo electrónico, nombre de usuario y contraseñas en otros sitios web y obtener acceso a muchas cuentas.

Reutilizar una contraseña para su cuenta de correo electrónico lo pone aún más en riesgo, ya que su cuenta de correo electrónico podría usarse para restablecer todas sus otras contraseñas si un atacante tuviera acceso a ella.

Por muy bueno que sea para proteger sus contraseñas, no puede controlar qué tan bien los servicios que utiliza protegen sus contraseñas. Si reutiliza las contraseñas y una empresa falla, todas sus cuentas estarán en riesgo. Debería usar contraseñas diferentes en todas partes: un administrador de contraseñas puede ayudar con esto .

Registradores de teclas

Los keyloggers son piezas de software maliciosas que pueden ejecutarse en segundo plano, registrando cada pulsación de tecla que haces. A menudo se utilizan para capturar datos confidenciales como números de tarjetas de crédito, contraseñas bancarias en línea y otras credenciales de cuentas. Luego envían estos datos a un atacante a través de Internet.

Dicho malware puede llegar a través de exploits, por ejemplo, si estás usando una versión desactualizada de Java , como la mayoría de las computadoras en Internet, puede verse comprometido a través de un subprograma de Java en una página web. Sin embargo, también pueden llegar disfrazados en otro software. Por ejemplo, puede descargar una herramienta de terceros para un juego en línea. La herramienta puede ser maliciosa, capturar la contraseña del juego y enviarla al atacante a través de Internet.

Utilice un programa antivirus decente , mantenga su software actualizado y evite descargar software que no sea de confianza.

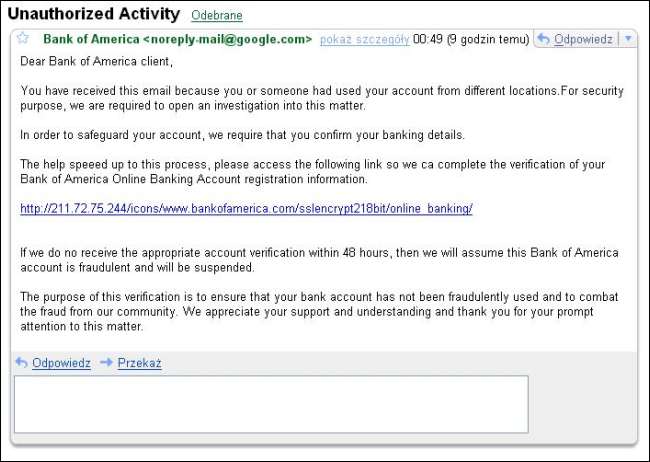

Ingeniería social

Los atacantes también suelen utilizar trucos de ingeniería social para acceder a sus cuentas. Suplantación de identidad es una forma comúnmente conocida de ingeniería social; esencialmente, el atacante se hace pasar por alguien y le pide su contraseña. Algunos usuarios entregan sus contraseñas fácilmente. A continuación se muestran algunos ejemplos de ingeniería social:

- Recibe un correo electrónico que dice ser de su banco, que lo dirige a un sitio web bancario falso y le pide que ingrese su contraseña.

- Recibe un mensaje en Facebook o en cualquier otro sitio web social de un usuario que dice ser una cuenta oficial de Facebook, pidiéndole que envíe su contraseña para autenticarse.

- Visita un sitio web que promete brindarle algo valioso, como juegos gratis en Steam u oro gratis en World of Warcraft. Para obtener esta recompensa falsa, el sitio web requiere su nombre de usuario y contraseña para el servicio.

Tenga cuidado con a quién le da su contraseña: no haga clic en enlaces en correos electrónicos y vaya al sitio web de su banco, no revele su contraseña a nadie que se comunique con usted y la solicite, y no le dé las credenciales de su cuenta a personas que no sean de confianza. sitios web, especialmente los que parecen demasiado buenos para ser verdad.

Responder preguntas de seguridad

Las contraseñas a menudo se pueden restablecer respondiendo preguntas de seguridad. Las preguntas de seguridad son generalmente increíblemente débiles, a menudo cosas como "¿Dónde naciste?", "¿A qué escuela secundaria fuiste?" Y "¿Cuál era el apellido de soltera de tu madre?". A menudo, es muy fácil encontrar esta información en sitios de redes sociales de acceso público, y la mayoría de las personas normales te dirían a qué escuela secundaria asistieron si se les preguntara. Con esta información fácil de obtener, los atacantes a menudo pueden restablecer las contraseñas y obtener acceso a las cuentas.

Idealmente, debería utilizar preguntas de seguridad con respuestas que no se descubran o adivinen fácilmente. Los sitios web también deben evitar que las personas obtengan acceso a una cuenta solo porque conocen las respuestas a algunas preguntas de seguridad, y algunos lo saben, pero otros aún no las conocen.

Restablecimiento de cuenta de correo electrónico y contraseña

Si un atacante utiliza alguno de los métodos anteriores para obtener acceso a sus cuentas de correo electrónico , estás en un problema mayor. Su cuenta de correo electrónico generalmente funciona como su cuenta principal en línea. Todas las demás cuentas que usa están vinculadas a ella, y cualquier persona con acceso a la cuenta de correo electrónico podría usarla para restablecer sus contraseñas en cualquier número de sitios en los que se registró con la dirección de correo electrónico.

Por esta razón, debe proteger su cuenta de correo electrónico tanto como sea posible. Es especialmente importante utilizar una contraseña única y protegerla con cuidado.

Qué no es el "pirateo" de contraseñas

La mayoría de las personas probablemente se imaginan a los atacantes intentando todas las contraseñas posibles para iniciar sesión en su cuenta en línea. Esto no está sucediendo. Si intenta iniciar sesión en la cuenta en línea de alguien y continúa adivinando contraseñas, se ralentizará y no podrá probar más de un puñado de contraseñas.

Si un atacante fue capaz de ingresar a una cuenta en línea simplemente adivinando contraseñas, es probable que la contraseña sea algo obvio que pueda adivinarse en los primeros intentos, como "contraseña" o el nombre de la mascota de la persona.

Los atacantes solo podrían usar estos métodos de fuerza bruta si tuvieran acceso local a sus datos; por ejemplo, digamos que estaba almacenando un archivo cifrado en su cuenta de Dropbox y los atacantes obtuvieron acceso a él y descargaron el archivo cifrado. Entonces podrían intentar fuerza bruta el cifrado , esencialmente probando todas las combinaciones de contraseñas hasta que una funcione.

Las personas que dicen que sus cuentas han sido "pirateadas" probablemente sean culpables de reutilizar contraseñas, instalar un registrador de claves o dar sus credenciales a un atacante después de trucos de ingeniería social. También pueden haberse visto comprometidos como resultado de preguntas de seguridad fáciles de adivinar.

Si toma las precauciones de seguridad adecuadas, no será fácil "piratear" sus cuentas. Usar autenticación de dos factores también puede ayudar: un atacante necesitará algo más que su contraseña para ingresar.

Credito de imagen: Robbert van der Steeg en Flickr , asenat en Flickr