TrueCrypt cierre dramático en mayo de 2014 dejó a todos conmocionados. TrueCrypt fue la recomendación de referencia para disco completo cifrado software, y los desarrolladores de repente dijeron que el código "no era seguro" y detuvo el desarrollo.

Todavía no sabemos exactamente por qué se cerró TrueCrypt; tal vez los desarrolladores estaban siendo presionados por un gobierno, o tal vez simplemente estaban hartos de mantenerlo. Pero esto es lo que puede usar en su lugar.

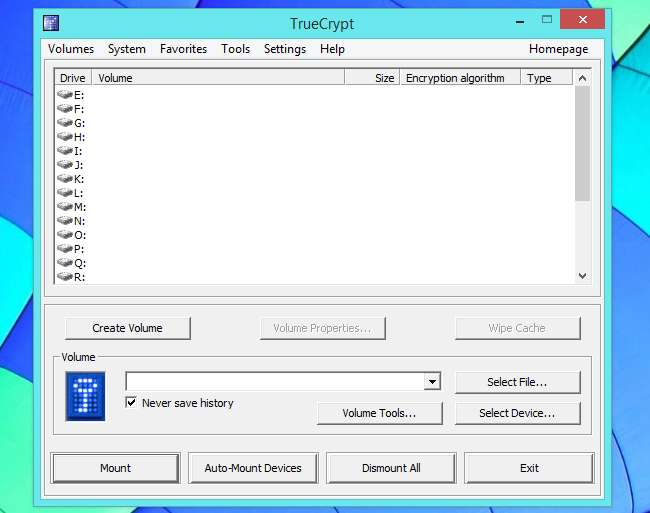

TrueCrypt 7.1a (sí, todavía)

Sí, el desarrollo de TrueCrypt se detuvo oficialmente y su página oficial de descargas fue eliminada. Los desarrolladores han hecho declaraciones diciendo que ya no están interesados en el código y que no se puede confiar en que los desarrolladores externos lo mantengan y parcheen correctamente.

Sin embargo, Gibson Research Corporation argumenta que TrueCrypt todavía es seguro de usar . TrueCrypt 7.1a es la última versión real, lanzada en febrero de 2012 y utilizada por millones de personas desde entonces. El código de fuente abierta de TrueCrypt es actualmente someterse a una auditoría independiente - trabajo que comenzó antes del cierre abrupto - y la Fase 1 de la auditoría se ha completado sin que se hayan encontrado grandes problemas. TrueCrypt es el único paquete de software que se ha sometido a una auditoría independiente como esta. Cuando haya terminado, la comunidad podrá reparar cualquier problema encontrado en una nueva bifurcación del código TrueCrypt y TrueCrypt puede continuar. El código de TrueCrypt es de código abierto, lo que significa que incluso los desarrolladores originales no tienen la capacidad de evitar que continúe. De todos modos, ese es el argumento de Gibson Research Corporation. Otros, como la organización sin fines de lucro Comité para la Protección de Periodistas , también advierte que el código TrueCrypt sigue siendo seguro de usar.

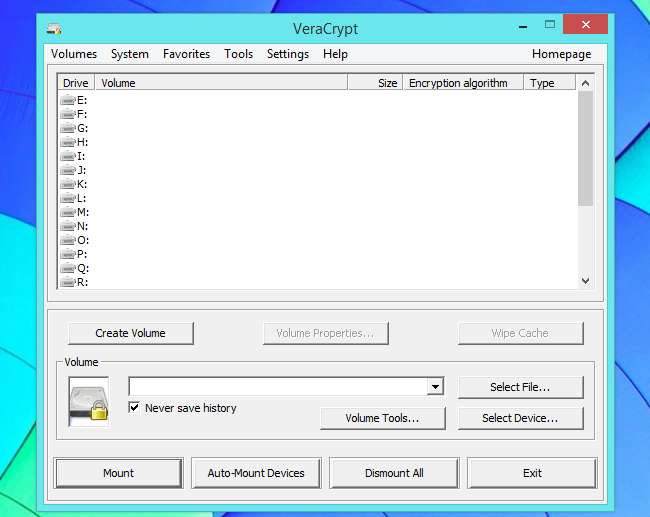

RELACIONADO: Cómo proteger archivos confidenciales en su PC con VeraCrypt

Si opta por seguir usando el código TrueCrypt estándar, asegúrese de obtener TrueCrypt 7.1a. El sitio oficial ofrece TrueCrypt 7.2, que desactiva la capacidad de crear nuevos volúmenes cifrados; está diseñado para migrar sus datos de TrueCrypt a otra solución. Y, lo más importante, asegúrese de obtener TrueCrypt 7.1a desde una ubicación confiable y verificar que los archivos no hayan sido manipulados. El proyecto Open Crypto Audit ofrece su propio espejo verificado , y los archivos también se pueden adquirir del sitio web de GRC .

Si sigues esta ruta, el viejo consejo para usar TrueCrypt todavía se aplica. Asegúrese de estar atento a los resultados de la auditoría de TrueCrypt. Un día, probablemente habrá consenso en torno a un sucesor de TrueCrypt. Las posibilidades pueden incluir CipherShed y TCnext , pero aún no están listos.

VeraCrypt

VeraCrypt es una bifurcación de TrueCrypt que ahora está circulando en línea. VeraCrypt es una bifurcación de TrueCrypt, que se basa en el código TrueCrypt.

El desarrollador Mounir Idrassi ha explicado las diferencias entre TrueCrypt y VeraCrypt . En resumen, los desarrolladores afirman que el Open Crypto Audit Project ha solucionado "todos los problemas y debilidades graves de seguridad encontrados hasta ahora en el código fuente", así como varias otras fugas de memoria y posibles desbordamientos de búfer.

A diferencia de los proyectos CipherShed y TCnext mencionados anteriormente, VeraCrypt ha roto la compatibilidad con el propio formato de volumen de TrueCrypt. Como resultado de este cambio, VeraCrypt no puede abrir archivos contenedores de TrueCrypt . Tendrá que descifrar sus datos y volver a cifrarlos con VeraCrypt.

El proyecto VeraCrypt ha aumentado el recuento de iteraciones del algoritmo PBKDF2, agregando protección adicional contra ataques de fuerza bruta haciéndolos más lentos. Sin embargo, esto aún no te ayudará si usas una frase de contraseña débil para encriptar tu volumen. Esto también hace que se tarde más en arrancar y descifrar volúmenes cifrados. Si desea obtener más detalles sobre el proyecto, Idrassi recientemente habló con eSecurity Planet al respecto .

VeraCrypt ahora ha visto su primera auditoría , lo que llevó al proyecto a solucionar una variedad de problemas de seguridad. Este proyecto va por buen camino.

El cifrado integrado de su sistema operativo

RELACIONADO: 6 sistemas operativos populares que ofrecen cifrado de forma predeterminada

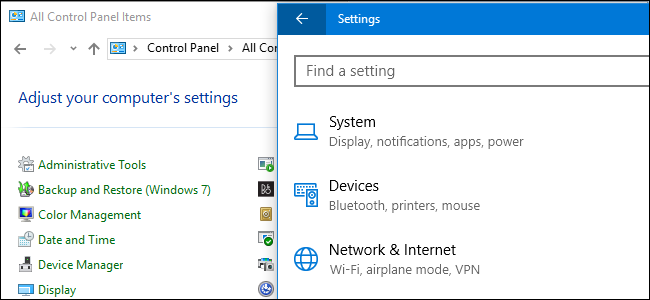

Prácticamente todos los sistemas operativos actuales tienen cifrado incorporado - aunque el cifrado integrado en las ediciones estándar o Home de Windows es bastante limitado. Es posible que desee considerar el uso del cifrado integrado de su sistema operativo en lugar de confiar en TrueCrypt. Esto es lo que su sistema operativo tiene para usted:

- Windows 7 Home / Windows 8 / Windows 8.1 : Las versiones Home y "core" de Windows 8 y 8.1 no tienen una función de cifrado de disco completo incorporada, que es una de las razones por las que TrueCrypt se hizo tan popular.

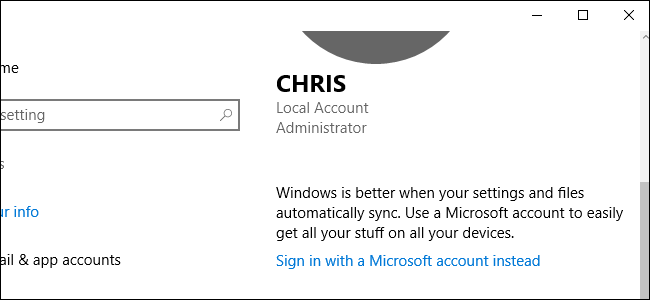

- Windows 8.1 o superior en computadoras nuevas : Ofertas de Windows 8.1 una función de "Cifrado de dispositivo" , pero solo en computadoras nuevas que vienen con Windows 8.1 y que cumplen con requisitos específicos. También lo obliga a cargar una copia de su clave de recuperación en los servidores de Microsoft (o en los servidores de dominio de su organización) , por lo que no es la solución de cifrado más seria.

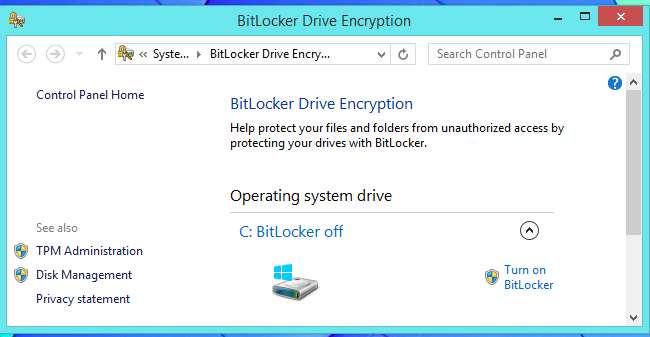

- Windows Professional : Las ediciones profesionales de Windows (Windows 8 y 8.1) incluyen Cifrado de BitLocker . No está habilitado de forma predeterminada, pero puede habilitarlo usted mismo para obtener el cifrado de disco completo. Nota: Se requiere Windows 7 Ultimate para BitLocker, ya que la versión Pro no lo incluye.

- Mac OS X : Las Mac incluyen Cifrado de disco FileVault . Mac OS X Yosemite ofrece habilitarlo automáticamente cuando configura una nueva Mac, y puede elegir habilitarlo más tarde desde el cuadro de diálogo Preferencias del sistema si no lo ha hecho.

- Linux : Linux ofrece una variedad de tecnologías de cifrado. Las distribuciones modernas de Linux a menudo integran esto directamente en sus instaladores, lo que ofrece habilitar fácilmente el cifrado de disco completo para su nueva instalación de Linux. Por ejemplo, las versiones modernas de Ubuntu usan LUKS (Configuración de clave unificada de Linux) para cifrar su disco duro.

Los dispositivos móviles también tienen sus propios esquemas de cifrado, incluso Los Chromebook tienen algún cifrado . Windows es la única plataforma que aún requiere hacer todo lo posible para proteger sus datos con cifrado de disco completo.