Jemand hat sich in Ihrem Twitter-Konto angemeldet und Sie sind es nicht. Sie sind wahrscheinlich ein Spammer, der darauf hofft, Ihre Follower mit Müll zu überschwemmen, oder vielleicht ein "Hacker" (in einem sehr losen Sinne), der dafür bezahlt wird, anderen Konten zu folgen. Es ist nur möglich, dass sie absichtlich auf Sie zielen und hoffen, dass Sie schlecht aussehen. Was auch immer die Umstände sein mögen, Sie möchten sie doppelt von Ihrem Konto werfen. Hier ist wie.

Erster Schritt: Behalten Sie Ihre E-Mail im Auge

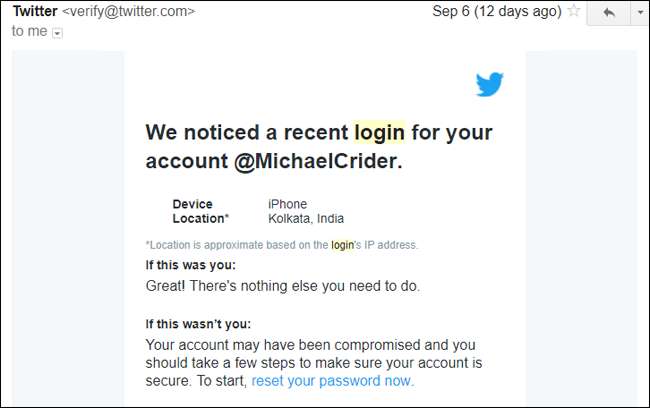

Twitter ist kein Unbekannter bei der Entführung von Versuchen. Daher verfügt das Unternehmen über einige interne Auslöser, um ungewöhnliches Verhalten zu erkennen. Eine davon ist eine E-Mail-Benachrichtigung für jede neue Anmeldung über das Internet oder eine Twitter-App. Es wird ungefähr so aussehen:

Da ich in Texas lebe und kein iPhone besitze, stehen die Chancen gut, dass ich es nicht bin, wer sich über die Twitter-iPhone-App aus Kalkutta angemeldet hat. Es ist Zeit, ein wenig grundlegende Sicherheit zu leisten.

Dieser Schritt (und das Ändern Ihres Passworts) hilft natürlich nicht weiter, wenn jemand auch Zugriff auf Ihr E-Mail-Konto erhalten hat. In diesem Fall müssen Sie sich jedoch größere Sorgen machen als bei Twitter.

Schritt zwei: Ändern Sie Ihr Passwort

Dieser Schritt sollte ziemlich offensichtlich sein. Bevor Sie etwas anderes tun, ändern Sie Ihr Passwort. Öffnen Sie die Twitter-Website über einen Desktop- oder Laptop-Browser. (Sie können dies auch von Ihrem Telefon aus tun, es ist nur ein bisschen umständlich: Öffnen Sie Twitter.com in der "Desktop-Ansicht" und zoomen Sie hinein.)

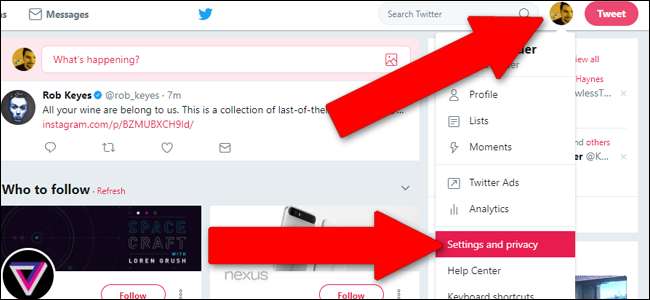

Klicken Sie oben rechts auf Ihr Profilsymbol und dann im Popup-Menü auf "Einstellungen und Datenschutz". Klicken Sie in der linken Spalte auf "Passwort".

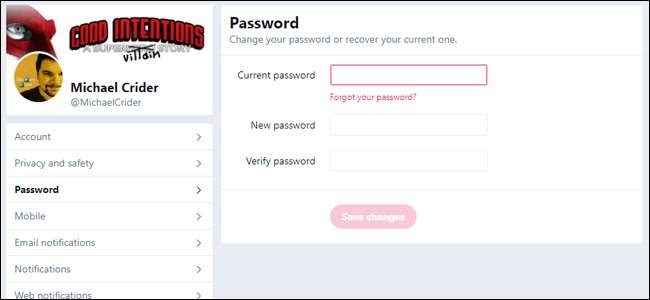

Geben Sie Ihr aktuelles Passwort in das erste Feld und Ihr neues Passwort in das zweite und dritte Feld ein. Wenn Sie einige Hinweise auf ein sichereres Passwort benötigen (und dies möglicherweise auch, da Ihr Konto gerade entführt wurde), Lesen Sie diese Anleitung zu diesem Thema .

Schritt drei: Widerrufen Sie den Zugriff auf vorhandene Sitzungen

Wenn Sie Ihr Passwort ändern, werden Apps und Browser, die bereits angemeldet sind, nicht automatisch abgemeldet, obwohl sie veraltete Anmeldeinformationen verwendet haben.

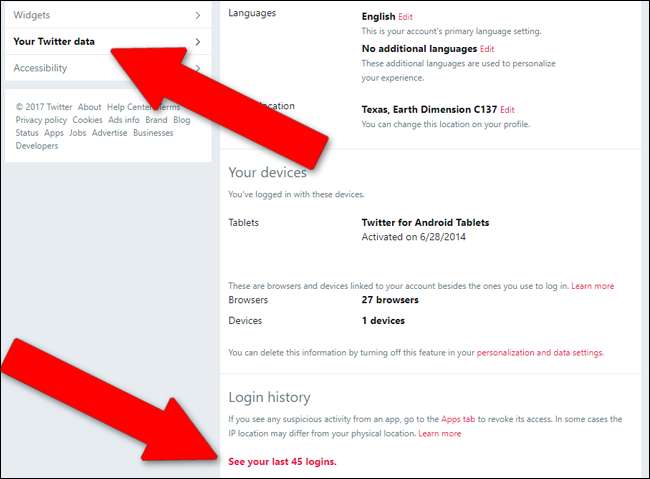

Klicken Sie im Menü Einstellungen und Datenschutz in der linken Spalte auf "Ihre Twitter-Daten". Sie müssen Ihr Passwort erneut eingeben und dann auf "Bestätigen" klicken.

Diese Seite zeigt Ihnen alle Ihre verschiedenen persönlichen Daten sowie Ihren Login-Verlauf. Scrollen Sie bis zur Mitte der Seite zum Abschnitt "Anmeldeverlauf". Klicken Sie auf den Link für "Ihre letzten 45 Anmeldungen anzeigen".

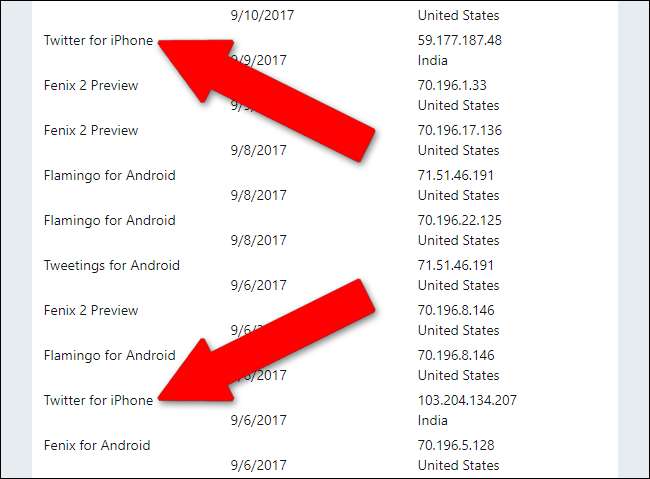

In dieser Ansicht können Sie die letzten 45 Male sehen, in denen Twitter-Apps oder Websites Ihre gespeicherten Anmeldeinformationen verwendet haben, um auf den Dienst zuzugreifen. (Jeder ist nicht unbedingt ein vollständiger "Login" mit Name und Passwort, da die meisten Apps diese Daten speichern.) Meiner Ansicht nach kann ich zwei Anmeldungen von unserem mysteriösen iPhone-Benutzer in Indien am 6. September und erneut sehen 9. September. Denken Sie daran, dass "Twitter für iPhone" -Informationen: Das möchten wir wissen.

Klicken Sie in der linken Spalte auf "Apps". Dadurch wird eine Liste aller Websites und Apps geöffnet, die Sie für den Zugriff auf Ihr Twitter-Konto und Ihre Daten autorisiert haben. Natürlich in diesem Fall war nicht Sie, die den Zugriff autorisiert haben.

Suchen Sie auf der Seite "Letzte 45 Anmeldungen" die App oder den Dienst, die Sie als Zugriffspunkt für den Eindringling identifiziert haben, und klicken Sie auf die Schaltfläche "Widerrufen". In meinem Fall handelt es sich um die App "Twitter für iPhone". Machen Sie sich keine Sorgen, wenn es sich zufällig auch um eine der Apps handelt, die Sie selbst verwenden. Sie müssen sich lediglich erneut von Ihrem eigenen Gerät aus anmelden, diesmal mit Ihrem neueren, härteren Passwort.

Schritt vier: Bereinigen Sie Ihr Konto

Jetzt ist es an der Zeit, alle Spielereien rückgängig zu machen, die der Fremde gemacht hat, während er oder sie Zugriff auf Ihr Konto hatte. Überprüfen Sie Folgendes auf Dinge, an die Sie sich nicht erinnern können:

- Neue Tweets und Antworten

- Neue "Momente"

- Private Nachrichten

- Favoriten und "Likes"

- Neu verfolgte Konten

Neu verfolgte Konten und Spam für private Nachrichten sind wahrscheinlich die häufigsten Ergänzungen zu Ihrem Konto, da sie das effektivste Mittel für schändliche Werbung bzw. bezahlte Follower sind. Sobald Sie diese Tweets roh geschrubbt haben, wie Momma ein permanentes Marker-Tattoo mit Spülmittel von Ihren Händen geschrubbt hat, sollte Ihr Konto wieder normal sein.

Wenn Sie verhindern möchten, dass dies erneut geschieht, möchten Sie Ihrem Twitter-Konto unter anderem eine Zwei-Faktor-Authentifizierung hinzufügen. Auschecken diese Anleitung für Geeks zum Thema.

Bildnachweis: NeONBRAND