Applikationsspecifikke adgangskoder er farligere end de lyder. På trods af deres navn er de alt andet end applikationsspecifikke. Hver applikationsspecifik adgangskode ligner mere en skeletnøgle, der giver ubegrænset adgang til din konto.

"Applikationsspecifikke adgangskoder" er såkaldte for at opmuntre god sikkerhedspraksis - du skal ikke genbruge dem. Imidlertid kan navnet også give en falsk følelse af sikkerhed for mange mennesker.

Hvorfor applikationsspecifikke adgangskoder er nødvendige

RELATEREDE: Hvad er tofaktorautentificering, og hvorfor har jeg brug for det?

To-faktor-godkendelse - eller totrinsbekræftelse eller hvad en tjeneste kalder det - kræver to ting for at logge ind på din konto. Du skal først indtaste din adgangskode, og derefter skal du indtaste en engangs-brugskode, der er genereret af en smartphone-app, sendt via SMS eller sendt til dig via e-mail.

Sådan fungerer det normalt, når du logger ind på en tjenestes websted eller en kompatibel applikation. Du indtaster din adgangskode, og derefter bliver du bedt om at angive engangskoden. Du indtaster koden, og din enhed modtager et OAuth-token, der betragter applikationen eller browseren som godkendt eller noget lignende - den gemmer ikke adgangskoden.

RELATEREDE: Sikre dig selv ved hjælp af totrinsbekræftelse på disse 16 webtjenester

Nogle applikationer er dog ikke kompatible med dette totrinsskema. Lad os f.eks. Sige, at du vil bruge en desktop-e-mail-klient til at få adgang til Gmail, Outlook.com eller iCloud-e-mail. Disse e-mail-klienter arbejder ved at bede dig om en adgangskode, og derefter gemmer de adgangskoden og bruger den hver gang de får adgang til serveren. Der er ingen måde at indtaste en totrinsbekræftelseskode i disse ældre applikationer.

For at løse dette, Google, Microsoft, Apple og forskellige andre kontoudbydere, der tilbyder totrinsbekræftelse tilbyder også muligheden for at generere en "applikationsspecifik adgangskode." Du indtaster derefter denne adgangskode i applikationen - for eksempel din valgte e-mail-klient - og den applikation kan med glæde oprette forbindelse til din konto. Problem løst - applikationer, der ikke er kompatible med totrinsgodkendelse, fungerer nu med det.

Vent et øjeblik, hvad skete der lige?

RELATEREDE: Sådan undgår du at blive låst ud, når du bruger tofaktorautentificering

De fleste mennesker vil sandsynligvis fortsætte deres vej, sikre sig i den viden, de bruger tofaktorautentificering og er sikre. Imidlertid er den "applikationsspecifikke adgangskode" faktisk en ny adgangskode, der giver adgang til hele din konto og helt omgår tofaktorautentificering. Dette er, hvordan disse applikationsspecifikke adgangskoder tillader ældre applikationer, der afhænger af at huske adgangskoder, til at fungere.

Backup koder giver dig også mulighed for at omgå tofaktorautentificering, men de kan kun bruges en gang hver. I modsætning til sikkerhedskopikoder kan applikationsspecifikke adgangskoder bruges for evigt - eller indtil du manuelt tilbagekalder dem.

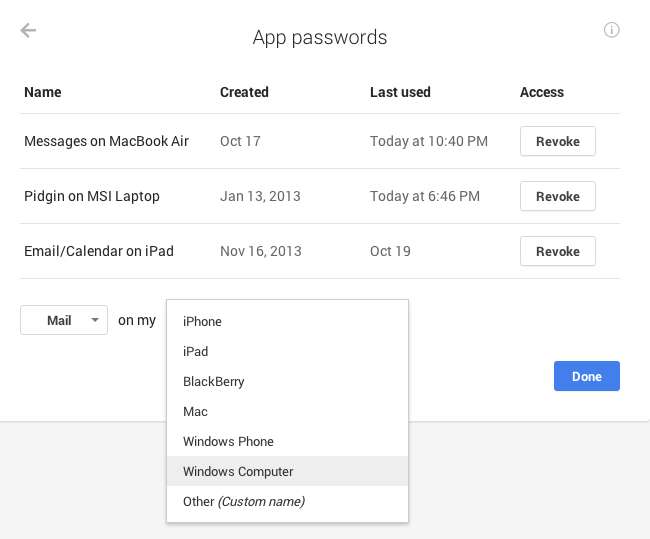

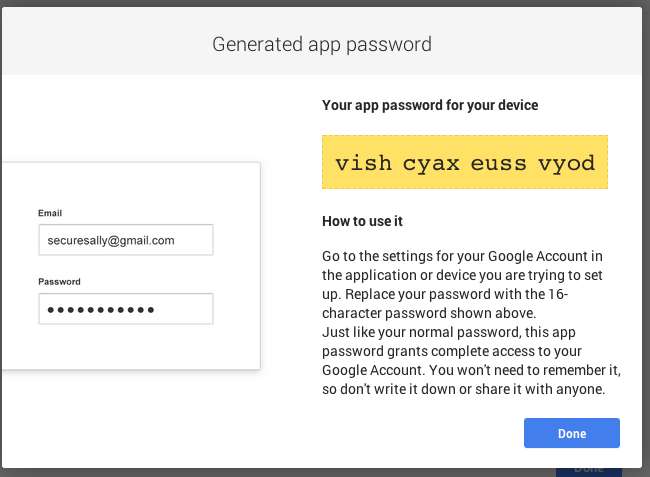

Hvorfor de kaldes applikationsspecifikke adgangskoder

Disse kaldes ofte applikationsspecifikke adgangskoder, fordi du skal generere en ny til hver applikation, du bruger. Derfor tillader Google og andre tjenester dig ikke at få vist disse applikationsspecifikke adgangskoder, når du først har genereret dem. De vises en gang på hjemmesiden, du indtaster dem i applikationen, og så ser du ideelt set aldrig igen. Næste gang du skal bruge en sådan applikation, genererer du bare en ny app-adgangskode.

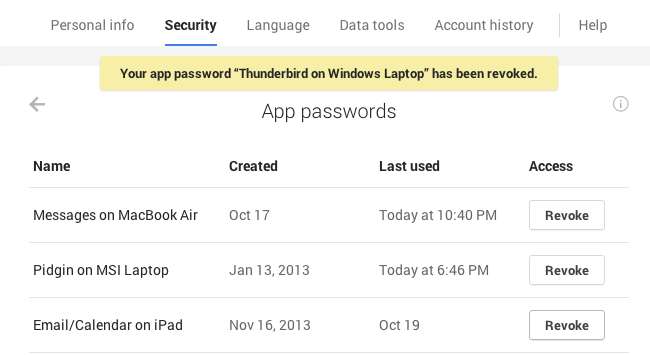

Dette giver nogle sikkerhedsfordele. Når du er færdig med en applikation, kan du bruge knappen her til at "tilbagekalde" en applikationsspecifik adgangskode, og adgangskoden giver ikke længere adgang til din konto. Alle applikationer, der bruger den gamle adgangskode, fungerer ikke. App-adgangskoden i skærmbilledet nedenfor blev tilbagekaldt, så det er derfor det er sikkert at vise det.

Applikationsspecifikke adgangskoder er bestemt en stor forbedring i forhold til ikke at bruge tofaktorautentificering overhovedet. At give applikationsspecifikke adgangskoder er bedre end at give alle applikationer din primære adgangskode. Det er lettere at tilbagekalde en app-specifik adgangskode end at ændre din hovedadgangskode helt.

Risiciene

Hvis du har genereret fem applikationsspecifikke adgangskoder, er der fem adgangskoder, der kan bruges til at få adgang til dine konti. Risiciene er klare:

- Hvis adgangskoden er kompromitteret, kan den bruges til at få adgang til din konto. Lad os for eksempel sige, at du har konfigureret tofaktorautentificering på din Google-konto, og at din computer er inficeret af malware. To-faktor-godkendelse vil normalt beskytte din konto, men malware kan høste applikationsspecifikke adgangskoder, der er gemt i applikationer som Thunderbird og Pidgin. Disse adgangskoder kan derefter bruges til direkte adgang til din konto.

- En person med adgang til din computer kunne generere en applikationsspecifik adgangskode og derefter holde fast i den og bruge den til at komme ind på din konto uden tofaktorautentificering i fremtiden. Hvis nogen kiggede over din skulder, mens du genererede en applikationsspecifik adgangskode og fangede din adgangskode, ville de have adgang til din konto.

- Hvis du giver en applikationsspecifik adgangskode til en tjeneste eller applikation, og den applikationen er ondsindet, har du ikke bare givet en enkelt applikationsadgang til din konto - applikationens ejer kunne videregive adgangskoden, og andre kunne bruge den til ondsindede formål .

Nogle tjenester kan forsøge at begrænse weblogins med applikationsspecifikke adgangskoder, men det er mere en bandaid. I sidste ende giver applikationsspecifikke adgangskoder ubegrænset adgang til din konto efter design, og der er ikke meget, der kan gøres for at forhindre det.

Vi prøver ikke at skræmme dig for meget her. Men virkeligheden af applikationsspecifikke adgangskoder er, at de ikke er applikationsspecifikke. De er en sikkerhedsrisiko, så du bør tilbagekalde applikationsspecifikke adgangskoder, som du ikke længere bruger. Vær forsigtig med dem, og behandl dem som masteradgangskoder til din konto, som de er.