Flere og flere banker, kreditkortselskaber og endda sociale medienetværk og spilwebsteder begynder at bruge tofaktorautentificering. Hvis du er lidt uklar om, hvad det er, eller om hvorfor du vil begynde at bruge det, skal du læse videre for at lære, hvordan tofaktorautentificering kan beskytte dine data.

Hvad er præcis, er tofaktorautentificering?

How-To Geek-læser Jordan skriver med et ligetil spørgsmål:

Jeg hører mere og mere om tofaktorautentificering. Jeg husker vagt, at Google lavede en big deal om det sidste år, min bank tilbød for nylig en gratis nøglering til værdifulde kunder, og min værelseskammerat har endda en slags app på sin telefon for at forhindre, at hans Diablo III-konto bliver hacket. Jeg forstår, at det er en slags sikkerhedsværktøj, men hvad er det præcist, og skal jeg bruge det?

For at forstå, hvad tofaktorautentificering er, skal vi først se på, hvad enfaktorautentificering er og sammenligne den med både ægte og virtuelle sikkerhedsmodeller.

Når du kommer hjem fra arbejde, trækker nøglerne ud og låser din bagdør op, deltager du i enkel enfaktorautentificering. Døren og låsenheden er ligeglad med, om den person, der holder nøglen, er dig, din nabo eller en kriminel, der løftede dine nøgler. Det eneste, låsen holder af, er, at nøglen passer (du behøver ikke to nøgler, en nøgle og et fingeraftryk eller nogen anden kombination af checks). Den fysiske nøgle er den eneste bekræftelse på, at den person, der bærer den, har lov til at åbne døren.

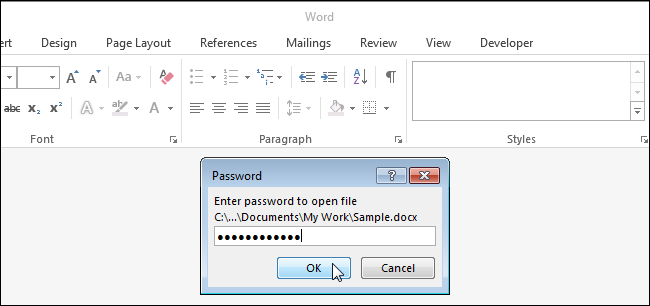

Det samme niveau af enfaktorautentificering opstår, når du logger ind på et websted eller en tjeneste, der simpelthen kræver dit login og adgangskode. Du tilslutter disse oplysninger, og de findes som den eneste kontrol, om du faktisk er dig.

Forudsat at ingen nogensinde stjæler dine nøgler eller revner / stjæler din adgangskode, er du i god form. Mens dine stjålne nøgler er en forholdsvis lav risiko, er virtuel sikkerhed mere kompleks (og i modsætning til onlinesikkerhedsbrud. F.eks. Ville din lejlighedskompleksleder f.eks. Aldrig ved et uheld kopiere alle nøglerne og efterlade dem med dit navn og adresse på et gadehjørne ).

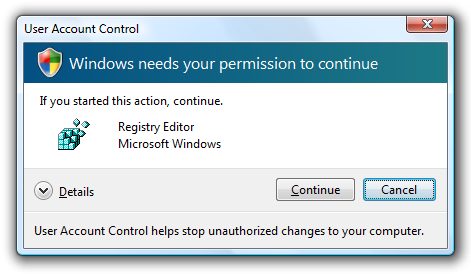

Sikkerhedsbrud, sofistikerede angreb og andre uheldige, men alt for reelle aspekter ved at arbejde og spille i et virtuelt rum, kræver forbedret sikkerhedspraksis, herunder flere og forskellige komplekse adgangskoder og, hvis det er tilgængeligt, tofaktorautentificering.

Hvad er tofaktorautentificering, og hvordan ser det ud for dig, slutbrugeren? I det mindste kræver tofaktorautentificering to ud af tre godkendte godkendelsesvariabler, som:

- Noget du kender (som pinkoden på dit bankkort eller din adgangskode til e-mail).

- Noget du har (det fysiske bankkort eller et godkendelsestoken).

- Noget du er (biometri som dit fingeraftryk eller dit iris-mønster).

Hvis du nogensinde har brugt et betalingskort, har du brugt en simpel form for tofaktorautentificering: det er ikke nok at kende PIN-koden eller fysisk have kortet, du skal have begge dele for at få adgang til din bankkonto via pengeautomaten.

To-faktor-godkendelse kan antage en række forskellige former og stadig opfylde 2-af-3-kravet. Der kan være et fysisk token, såsom dem der er meget brugt inden for bankvirksomhed, hvor der genereres en luftkode til dig. For at logge ind skal du bruge dit brugernavn, din adgangskode og den unikke kode (der udløb hvert 30. sekund eller deromkring). Andre virksomheder springer den tilpassede hardware-rute over og leverer mobilapps (eller SMS-leverede koder), der giver den samme funktionalitet. Selvom det ikke er særlig almindeligt, kan du også bruge tofaktorautentisering baseret på biometri (såsom sikkerhed for en krypteret fil via adgangskode og fingeraftryk).

Hvorfor skal jeg bruge det, og hvor kan jeg finde det?

Hver gang du introducerer et ekstra lag til din sikkerhedsrutine, skal du altid spørge dig selv, om besværet er fortjent. Multifaktorautentificering til et diskussionsforum for muskelbiler, der ikke indeholder nogen personlige oplysninger og på ingen måde er knyttet til din rigtige e-mail eller økonomiske oplysninger, er naturligvis overdreven. At have et andet lag autentificering til dit kreditkort eller din primære e-mail-konto er dog bare praktisk - det personlige og økonomiske traume, der ville skyldes, at en identitetstyv eller anden ondsindet enhed, der har adgang til disse ting, opvejer langt det mindre besvær med at indtaste en ekstra lidt information.

Når som helst tofaktorautentificering er tilgængelig for et system, og det system, der er kompromitteret, vil medføre betydelig lidelse, bør du aktivere det. At have din e-mail kompromitteret åbner dig for andre tjenester, der bliver kompromitteret som e-mail-servere som en slags hovednøgle for adgang til nulstilling af adgangskode og andre forespørgsler. Hvis din bank leverer en mobilautentifikator eller andet værktøj, skal du drage fordel af det. Selv for ting som din værelseskammerat Diablo III-konto - spillere bruger hundreder af timer på at opbygge deres karakterer og bruger ofte rigtige penge på at købe varer i spillet. At miste alt det arbejde og det udstyr er et forfærdeligt forslag, slå en godkender på din konto!

Desværre tilbyder ikke alle tjenester tofaktorautentisering. Den bedste måde at finde ud af er at grave igennem FAQ / supportfiler og / eller kontakte supportpersonalet for den pågældende service. Når det er sagt, taler mange virksomheder om deres vedtagelse af flerfaktorautentificeringsordninger.

Google har tofaktorautentificering både til SMS og med en praktisk mobilapp - læs vores guide til installation og konfiguration af mobilappen her .

LastPass tilbud flere former for multifaktorautentificering inklusive ved hjælp af Google Authenticator . Vi har en guide til konfiguration her .

Facebook har et tofaktorsystem kaldet “ login godkendelser ”Der bruger SMS til at bekræfte din identitet.

SpiderOak, en Dropbox-lignende opbevaringstjeneste, tilbyder tofaktorautentificering .

Blizzard, firmaet bag spil som World of Warcraft og Diablo, har en gratis autentificering .

Selvom det ser ud til, baseret på at have læst FAQ-filen for det pågældende firma, har de ikke to-faktor-godkendelse, skyder dem en e-mail og spørger. Jo flere mennesker der spørger om to-faktor, jo større chance har virksomheden for at implementere det.

Selvom tofaktorautentificering ikke er usårlig for angreb (et sofistikeret mand-i-midten-angreb eller nogen, der stjæler dit sekundære godkendelsestoken og slå dig med et rør kunne knække det), er det radikalt mere sikkert end at stole på en almindelig adgangskode, og blot at have et tofaktorsystem aktiveret gør dig til et meget mindre overbevisende mål.

Kender du til en tjeneste, stor eller lille, der tilbyder tofaktorautentificering? Lyd af i kommentarerne for at advare dine kolleger.