První den roku 2016 ukončila Mozilla podporu pro oslabující bezpečnostní technologii nazvanou SHA-1 ve webovém prohlížeči Firefox. Téměř okamžitě obrátili své rozhodnutí, protože by to zkrátilo přístup k některým starším webovým stránkám. Ale v únoru 2017 se jejich obavy konečně naplnily: vědci vytvořením SHA-1 prolomili první kolizní útok v reálném světě . Co to znamená?

Co je SHA-1?

SHA v SHA-1 znamená Bezpečný hashovací algoritmus , a jednoduše řečeno, můžete si to představit jako jakýsi matematický problém nebo metodu zakóduje data, která jsou do něj vložena . Vyvinutý americkým úřadem NSA, je klíčovou součástí mnoha technologií používaných k šifrování důležitých přenosů na internetu. Běžné metody šifrování SSL a TLS, o kterých jste možná slyšeli, mohou k vytvoření podepsaných certifikátů, které vidíte na panelu nástrojů prohlížeče, použít hashovací funkci jako SHA-1.

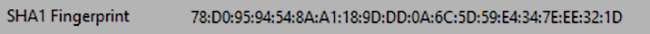

Nebudeme se zabývat matematikou a informatikou žádné z funkcí SHA, ale tady je základní myšlenka. „Hash“ je jedinečný kód založený na vstupu jakýchkoli dat . I malý náhodný řetězec písmen zadaný do hashovací funkce, jako je SHA-1, vrátí dlouhý nastavený počet znaků, což znemožňuje (potenciálně) nemožné vrátit řetězec znaků zpět k původním datům. Takto obvykle funguje ukládání hesel. Když vytvoříte heslo, bude zadání hesla hašováno a uloženo serverem. Po návratu bude heslo po zadání hesla znovu hašováno. Pokud se shoduje s původním hashem, lze předpokládat, že vstup je stejný, a bude vám udělen přístup k vašim datům.

Funkce hash jsou užitečné především proto, že umožňují snadno zjistit, zda se změnil vstup, například soubor nebo heslo. Když jsou vstupní data tajná, jako je heslo, je hash téměř nemožné zvrátit a obnovit původní data (označovaná také jako „klíč“). To se trochu liší od „šifrování“, jehož účelem je kódování dat za účelem jejich pozdějšího dešifrování pomocí šifer a tajných klíčů. Hashování má jednoduše zajistit integritu dat - zajistit, aby bylo všechno stejné. Git, software pro správu verzí a distribuci pro otevřený zdrojový kód, používá hash SHA-1 právě z tohoto důvodu .

To je spousta technických informací, ale jednoduše řečeno: hash není to samé jako šifrování slouží k identifikaci, zda se soubor změnil .

Jak na mě tato technologie působí?

Řekněme, že musíte navštívit web soukromě. Vaše banka, váš e-mail, dokonce i váš účet na Facebooku - všechny používají šifrování, aby data, která jim posíláte, zůstala soukromá. Profesionální web poskytne šifrování získáním certifikátu od důvěryhodného orgánu - třetí strany, která bude důvěryhodná, aby zajistila, že šifrování bude na úrovni, soukromé mezi webem a uživatelem a nebude sledováno žádnou jinou stranou. Tento vztah s třetí stranou, tzv Certifikační autority nebo ŽE , je zásadní, protože každý uživatel může vytvořit certifikát „podepsaný svým držitelem“ - můžete dokonce Udělejte to sami na počítači se systémem Linux s OpenSSL . Například Symantec a Digicert jsou dvě široce známé společnosti CA.

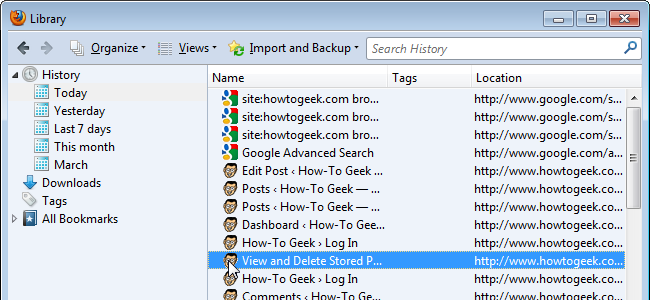

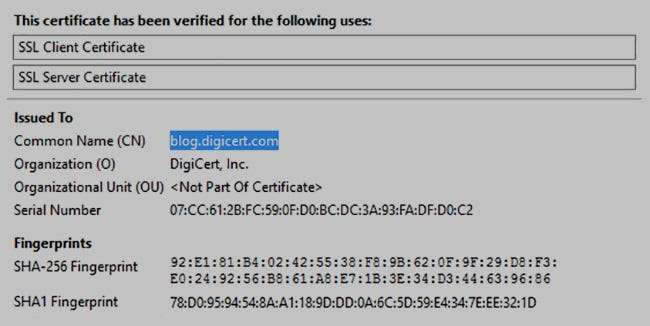

Pojďme si projít teoretický scénář: How-To Geek chce udržovat přihlášené relace uživatelů soukromé pomocí šifrování, takže požádá CA, jako je Symantec, s Žádost o podpis certifikátu nebo CSR . Vytvářejí veřejný klíč a soukromý klíč pro šifrování a dešifrování dat odeslaných přes internet. Požadavek CSR odešle veřejný klíč společnosti Symantec spolu s informacemi o webu. Společnost Symantec zkontroluje klíč proti jeho záznamu, aby ověřil, zda se data nezmění všemi stranami, protože každá malá změna v datech způsobí, že se hash radikálně liší.

Tyto veřejné klíče a digitální certifikáty jsou podepsány hashovacími funkcemi, protože výstup těchto funkcí je snadno viditelný. Veřejný klíč a certifikát s ověřeným hashem od společnosti Symantec (v našem příkladu), autority, ujišťuje uživatele How-To Geek, že klíč se nezmění a nebude odeslán od někoho škodlivého.

Protože hash lze snadno sledovat a nelze jej zvrátit (někteří by řekli „obtížně“), správný a ověřený podpis hash znamená, že certifikátu a připojení lze důvěřovat a lze souhlasit se zasíláním dat od začátku ke konci . Ale co když hash nebyl ve skutečnosti jedinečný ?

Co je to kolizní útok a je to možné v reálném světě?

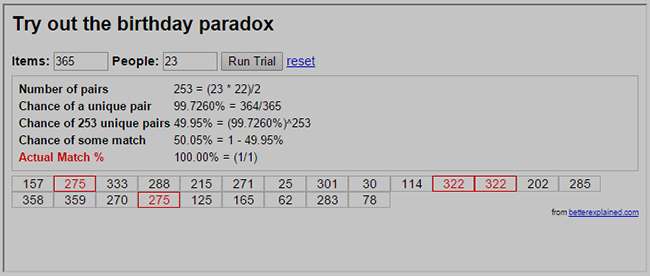

Možná jste slyšeli o „Narozeninový problém“ v matematice , i když možná nevíte, jak se tomu říká. Základní myšlenka je, že pokud shromáždíte dostatečně velkou skupinu lidí, je velká šance, že dva nebo více lidí bude mít stejné narozeniny. Ve skutečnosti vyšší, než byste čekali - natolik, že to vypadá jako divná náhoda. Ve skupině s 23 lidmi je 50% šance, že dva budou mít narozeniny.

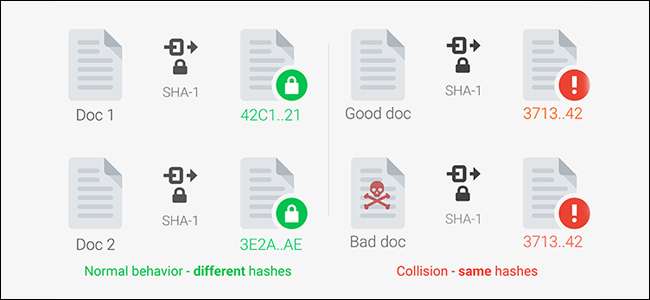

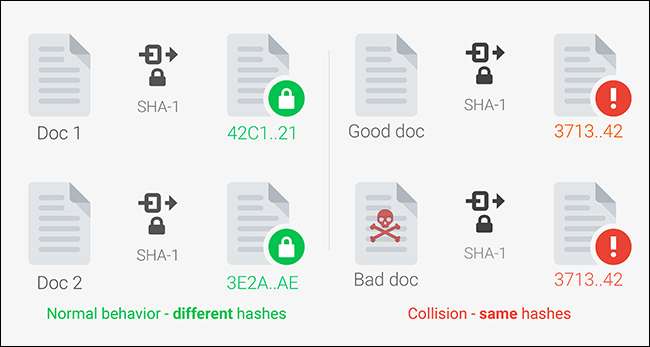

Toto je inherentní slabost všech hashů, včetně SHA-1. Teoreticky by funkce SHA měla vytvořit jedinečný hash pro všechna data, která jsou do něj vložena, ale jak počet hashů roste, je pravděpodobnější, že různé páry dat mohou vytvořit stejný hash. Dalo by se tedy vytvořit nedůvěryhodný certifikát se stejným hashem jako důvěryhodný certifikát. Pokud vás přimějí nainstalovat tento nedůvěryhodný certifikát, mohl by se vydávat za důvěryhodný a distribuovat škodlivá data.

Nalezení shody hash ve dvou souborech se nazývá a kolizní útok . Je známo, že u hashů MD5 již došlo k nejméně jednomu velkému koliznímu útoku. Ale 27. února 2017 společnost Google oznámila SHAttered , vůbec první vytvořená kolize pro SHA-1. Google dokázal vytvořit soubor PDF, který měl stejný hash SHA-1 jako jiný soubor PDF, přestože měl odlišný obsah.

SHAttered bylo provedeno na souboru PDF. Soubory PDF jsou relativně volným formátem souborů; Lze provést spoustu drobných změn na úrovni bitů, aniž byste bránili čtenářům v otevření nebo způsobili viditelné rozdíly. K doručování malwaru se také často používají soubory PDF. Zatímco SHAttered mohl pracovat na jiných typech souborů, jako jsou ISO, certifikáty jsou přísně specifikovány, takže je takový útok nepravděpodobný.

Jak snadné je tedy provést tento útok? SHAttered byl založen na metoda objeven Marcem Stevensem v roce 2012, který vyžadoval více než 2 ^ 60,3 (9,233 kvintilionu) operací SHA-1 - ohromující číslo. Tato metoda je však stále 100 000krát méně operací, než by bylo zapotřebí k dosažení stejného výsledku hrubou silou. Google zjistil, že se 110 špičkovými grafickými kartami, které pracují paralelně, bude kolize trvat přibližně jeden rok. Pronájem tohoto výpočetního času od Amazonu AWS by stál asi 110 000 $. Mějte na paměti, že s poklesem cen počítačových dílů a vy můžete získat více energie za méně, útoky jako SHAttered se snáze stáhnou.

110 000 $ se může zdát jako hodně, ale je to v oblasti cenové dostupnosti pro některé organizace - což znamená, že skuteční kybervilliaři by mohli falšovat podpisy digitálních dokumentů, zasahovat do systémů zálohování a správy verzí, jako je Git a SVN, nebo aby se škodlivá linuxová ISO jevila jako legitimní.

Naštěstí existují zmírňující faktory, které těmto útokům brání. SHA-1 se již pro digitální podpisy používá jen zřídka. Certifikační autority již neposkytují certifikáty podepsané pomocí SHA-1 a Chrome i Firefox pro ně zrušily podporu. Distribuce Linuxu se obvykle vydávají častěji než jednou za rok, takže pro útočníka je nepraktické vytvořit škodlivou verzi a poté vygenerovat jednu polstrovanou, která bude mít stejný hash SHA-1.

Na druhou stranu, některé útoky založené na SHAttered se již odehrávají v reálném světě. Systém pro správu verzí SVN používá k odlišení souborů SHA-1. Nahrání dvou souborů PDF se stejným hashem SHA-1 do úložiště SVN to způsobí zkazit .

Jak se mohu chránit před útoky SHA-1?

Typický uživatel toho nemusí dělat mnoho. Pokud k porovnávání souborů používáte kontrolní součty, měli byste místo SHA-1 nebo MD5 použít SHA-2 (SHA-256) nebo SHA-3. Podobně, pokud jste vývojář, nezapomeňte použít modernější hashovací algoritmy jako SHA-2, SHA-3 nebo bcrypt. Pokud se obáváte, že SHAttered byl použit k tomu, aby dva odlišné soubory měly stejný hash, Google vydal nástroj na SHAttered site který vás může zkontrolovat.

Kredity obrázku: Lego Firefox , Spousta hash „Nezraňujte prosím autora webu neznámého, Google .