Pada hari pertama tahun 2016, Mozilla menghentikan dukungan untuk teknologi keamanan yang melemah yang disebut SHA-1 di browser web Firefox. Hampir seketika, mereka membatalkan keputusan mereka, karena akan memutus akses ke beberapa situs web lama. Namun pada Februari 2017, ketakutan mereka akhirnya menjadi kenyataan: peneliti mematahkan SHA-1 dengan membuat serangan tabrakan dunia nyata pertama . Ini artinya semua itu.

Apa itu SHA-1?

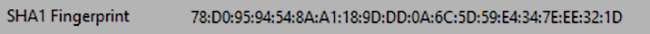

SHA dalam SHA-1 adalah singkatan dari Amankan Algoritma Hash , dan, sederhananya, Anda bisa menganggapnya sebagai semacam soal matematika atau metode itu mengacak data yang dimasukkan ke dalamnya . Dikembangkan oleh NSA Amerika Serikat, ini adalah komponen inti dari banyak teknologi yang digunakan untuk mengenkripsi transmisi penting di internet. Metode enkripsi umum SSL dan TLS, yang mungkin pernah Anda dengar, dapat menggunakan fungsi hash seperti SHA-1 untuk membuat sertifikat bertanda tangan yang Anda lihat di bilah alat browser.

Kami tidak akan mendalami matematika dan ilmu komputer dari salah satu fungsi SHA, tapi inilah ide dasarnya. Sebuah "hash" adalah kode unik berdasarkan input data apa pun . Sekalipun kecil, string huruf acak yang dimasukkan ke dalam fungsi hash seperti SHA-1 akan mengembalikan sejumlah karakter yang panjang, sehingga (berpotensi) mustahil untuk mengembalikan string karakter tersebut kembali ke data asli. Ini adalah cara penyimpanan kata sandi biasanya bekerja. Saat Anda membuat kata sandi, masukan kata sandi Anda di-hash dan disimpan oleh server. Saat Anda kembali, ketika Anda mengetikkan kata sandi Anda, itu di-hash lagi. Jika cocok dengan hash asli, masukannya dapat diasumsikan sama, dan Anda akan diberi akses ke data Anda.

Fungsi hash berguna terutama karena memudahkan untuk mengetahui apakah input, misalnya, file atau kata sandi, telah berubah. Ketika data masukan bersifat rahasia, seperti kata sandi, hash hampir tidak mungkin untuk membalikkan dan memulihkan data asli (juga dikenal sebagai "kunci"). Ini sedikit berbeda dari "enkripsi", yang tujuannya adalah mengacak data untuk tujuan menguraikannya nanti , menggunakan cipher dan kunci rahasia. Hash hanya dimaksudkan untuk memastikan integritas data – untuk memastikan bahwa semuanya sama. Git, kontrol versi dan perangkat lunak distribusi untuk kode sumber terbuka, menggunakan hash SHA-1 karena alasan ini .

Itu informasi teknis yang banyak, tapi sederhananya: hash tidak sama dengan enkripsi, karena ini digunakan untuk mengidentifikasi apakah file telah berubah .

Bagaimana Teknologi Ini Mempengaruhi Saya?

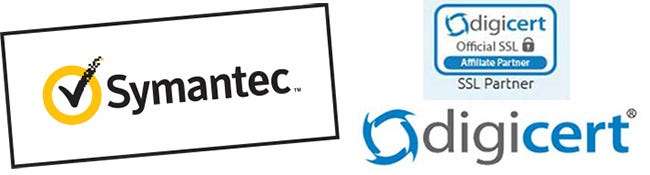

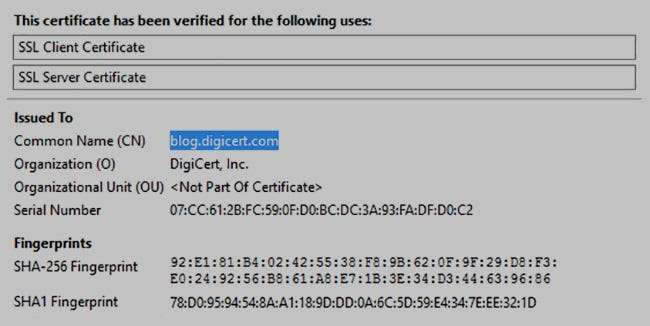

Misalkan Anda perlu mengunjungi situs web secara pribadi. Bank Anda, email Anda, bahkan akun Facebook Anda - semuanya menggunakan enkripsi untuk menjaga kerahasiaan data yang Anda kirimkan. Situs web profesional akan menyediakan enkripsi dengan memperoleh sertifikat dari otoritas tepercaya - pihak ketiga, yang dipercaya untuk memastikan bahwa enkripsi berada pada level, pribadi antara situs web dan pengguna, dan tidak dimata-matai oleh pihak lain mana pun. Hubungan dengan pihak ketiga ini, disebut Otoritas Sertifikat , atau BAHWA , sangat penting, karena setiap pengguna dapat membuat sertifikat yang "ditandatangani sendiri" – Anda bahkan bisa lakukan sendiri di mesin yang menjalankan Linux dengan Openssl . Symantec dan Digicert adalah dua perusahaan CA yang terkenal, misalnya.

Mari kita jalankan melalui skenario teoritis: How-To Geek ingin menjaga sesi pengguna yang masuk tetap pribadi dengan enkripsi, sehingga petisi CA seperti Symantec dengan Permintaan Penandatanganan Sertifikat , atau CSR . Mereka menciptakan kunci publik dan kunci pribadi untuk mengenkripsi dan mendekripsi data yang dikirim melalui internet. Permintaan CSR mengirimkan kunci publik ke Symantec bersama dengan informasi tentang situs web. Symantec memeriksa kunci terhadap catatannya untuk memverifikasi bahwa data tidak diubah oleh semua pihak, karena setiap perubahan kecil dalam data membuat hash sangat berbeda.

Kunci publik dan sertifikat digital tersebut ditandatangani oleh fungsi hash, karena keluaran dari fungsi ini mudah dilihat. Kunci publik dan sertifikat dengan hash terverifikasi dari Symantec (dalam contoh kami), sebuah otoritas, meyakinkan pengguna How-To Geek bahwa kuncinya tidak berubah, dan tidak dikirim dari seseorang yang berniat jahat.

Karena hash mudah untuk dipantau dan tidak mungkin (beberapa akan mengatakan "sulit") untuk dibalik, tanda tangan hash yang benar dan terverifikasi berarti bahwa sertifikat dan koneksi dapat dipercaya, dan data dapat disepakati untuk dikirim dengan enkripsi dari ujung ke ujung . Tapi bagaimana jika hash sebenarnya tidak unik ?

Apa Itu Serangan Tabrakan, dan Mungkinkah di Dunia Nyata?

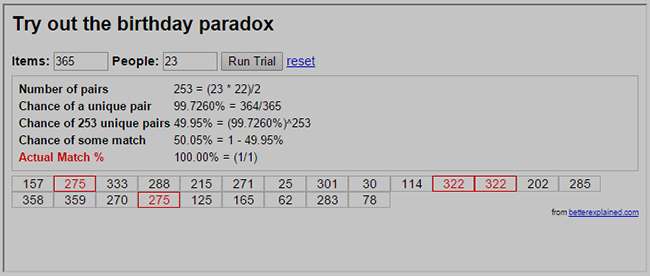

Anda mungkin pernah mendengar tentang "Masalah Ulang Tahun" dalam matematika , meskipun Anda mungkin tidak tahu apa namanya. Ide dasarnya adalah jika Anda mengumpulkan cukup banyak orang, kemungkinan besar dua orang atau lebih akan memiliki hari ulang tahun yang sama. Sebenarnya lebih tinggi dari yang Anda harapkan – cukup sehingga sepertinya kebetulan yang aneh. Dalam grup yang terdiri dari 23 orang, ada kemungkinan 50% dua orang akan berbagi ulang tahun.

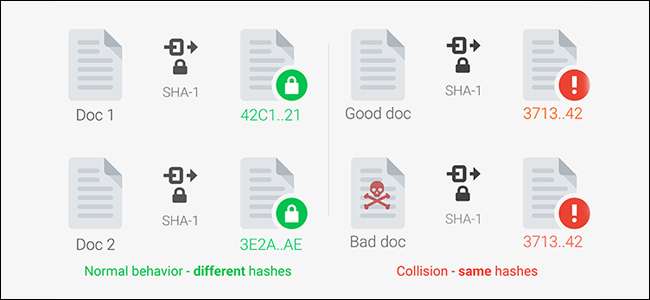

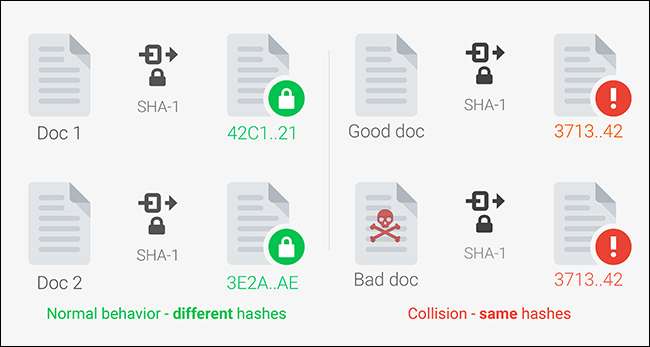

Ini adalah kelemahan inheren di semua hash, termasuk SHA-1. Secara teoritis, fungsi SHA harus membuat hash unik untuk data apa pun yang dimasukkan ke dalamnya, tetapi seiring bertambahnya jumlah hash, semakin besar kemungkinan pasangan data yang berbeda dapat membuat hash yang sama. Jadi seseorang dapat membuat sertifikat tidak tepercaya dengan hash yang identik dengan sertifikat tepercaya. Jika mereka menyuruh Anda memasang sertifikat tidak tepercaya itu, sertifikat tersebut dapat menyamar sebagai tepercaya, dan mendistribusikan data berbahaya.

Menemukan hash yang cocok dalam dua file disebut a serangan tabrakan . Setidaknya satu serangan tabrakan skala besar diketahui telah terjadi untuk hash MD5. Namun pada 27 Februari 2017, Google mengumumkan SHAttered , tabrakan pertama yang dibuat untuk SHA-1. Google dapat membuat file PDF yang memiliki hash SHA-1 yang sama dengan file PDF lainnya, meskipun memiliki konten yang berbeda.

SHAttered dilakukan pada file PDF. PDF adalah format file yang relatif longgar; banyak perubahan kecil pada tingkat bit dapat dilakukan tanpa mencegah pembaca membukanya atau menyebabkan perbedaan yang terlihat. PDF juga sering digunakan untuk mengirimkan malware. Meskipun SHAttered dapat berfungsi pada jenis file lain, seperti ISO, sertifikat ditentukan secara kaku, sehingga serangan seperti itu tidak mungkin terjadi.

Jadi seberapa mudah serangan ini dilakukan? SHAttered didasarkan pada a metode ditemukan oleh Marc Stevens pada tahun 2012 yang membutuhkan lebih dari 2 ^ 60,3 (9,223 quintillion) operasi SHA-1 — angka yang mengejutkan. Namun, metode ini masih 100.000 kali lebih sedikit operasi daripada yang dibutuhkan untuk mencapai hasil yang sama dengan kekerasan. Google menemukan bahwa dengan 110 kartu grafis kelas atas yang bekerja secara paralel, akan memakan waktu sekitar satu tahun untuk menghasilkan tabrakan. Menyewa waktu komputasi ini dari Amazon AWS akan menelan biaya sekitar $ 110.000. Perlu diingat bahwa saat harga suku cadang komputer turun dan Anda bisa mendapatkan lebih banyak daya dengan lebih sedikit, serangan seperti SHAttered menjadi lebih mudah dilakukan.

$ 110.000 mungkin tampak mahal, tetapi itu masih terjangkau untuk beberapa organisasi — yang berarti penjahat dunia maya dapat memalsukan tanda tangan dokumen digital, mengganggu cadangan dan sistem kontrol versi seperti Git dan SVN, atau membuat ISO Linux berbahaya tampak sah.

Untungnya, ada faktor yang meringankan yang mencegah serangan semacam itu. SHA-1 jarang digunakan untuk tanda tangan digital lagi. Otoritas Sertifikat tidak lagi memberikan sertifikat yang ditandatangani dengan SHA-1, dan baik Chrome maupun Firefox telah menghentikan dukungannya. Distribusi Linux biasanya dirilis lebih dari sekali dalam setahun, sehingga tidak praktis bagi penyerang untuk membuat versi jahat dan kemudian menghasilkan satu padded untuk memiliki hash SHA-1 yang sama.

Di sisi lain, beberapa serangan berdasarkan SHAttered sudah terjadi di dunia nyata. Sistem kontrol versi SVN menggunakan SHA-1 untuk membedakan file. Mengunggah dua PDF dengan hash SHA-1 yang identik ke repositori SVN akan menyebabkannya untuk merusak .

Bagaimana Saya Dapat Melindungi Diri Saya dari Serangan SHA-1?

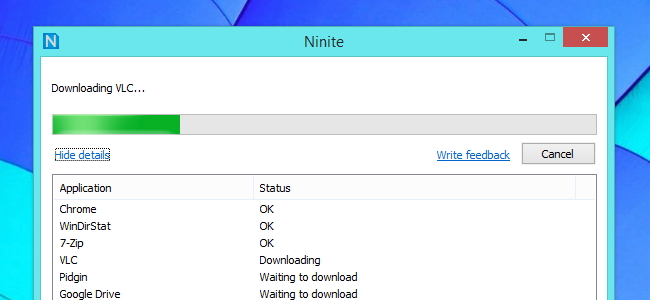

Tidak banyak yang bisa dilakukan oleh pengguna biasa. Jika Anda menggunakan checksum untuk membandingkan file, Anda harus menggunakan SHA-2 (SHA-256) atau SHA-3, bukan SHA-1 atau MD5. Demikian pula, jika Anda seorang pengembang, pastikan untuk menggunakan algoritme pencirian yang lebih modern seperti SHA-2, SHA-3, atau bcrypt. Jika Anda khawatir SHAttered telah digunakan untuk memberikan hash yang sama pada dua file berbeda, Google telah merilis alat di Situs SHAttered yang dapat memeriksa Anda.

Kredit Gambar: Lego Firefox , Banyak Hash , Harap Jangan Menyakiti Penulis Web tidak diketahui, Google .