Si tiene curiosidad y está aprendiendo más sobre cómo funciona Windows bajo el capó, puede que se pregunte en qué procesos activos de "cuenta" se están ejecutando cuando nadie ha iniciado sesión en Windows. Con eso en mente, la publicación de preguntas y respuestas del superusuario de hoy tiene respuestas para un lector curioso.

La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de sitios web de preguntas y respuestas impulsada por la comunidad.

La pregunta

El lector de superusuario Kunal Chopra quiere saber qué cuenta usa Windows cuando nadie está conectado:

Cuando nadie ha iniciado sesión en Windows y se muestra la pantalla de inicio de sesión, ¿en qué cuenta de usuario se están ejecutando los procesos actuales (controladores de video y sonido, sesión de inicio de sesión, cualquier software de servidor, controles de accesibilidad, etc.)? No puede ser ningún usuario o el usuario anterior porque nadie ha iniciado sesión.

¿Qué sucede con los procesos que ha iniciado un usuario pero que continúan ejecutándose después de cerrar la sesión (por ejemplo, servidores HTTP / FTP y otros procesos de red)? ¿Se cambian a la cuenta SYSTEM? Si un proceso iniciado por el usuario se cambia a la cuenta del SISTEMA, eso indica una vulnerabilidad muy grave. ¿Este proceso ejecutado por ese usuario continúa ejecutándose bajo la cuenta de ese usuario de alguna manera después de haber cerrado la sesión?

¿Es por eso que el truco SETHC le permite usar CMD como SISTEMA?

¿Qué cuenta usa Windows cuando nadie está conectado?

La respuesta

Grawity, colaborador de superusuario, tiene la respuesta para nosotros:

Cuando nadie ha iniciado sesión en Windows y se muestra la pantalla de inicio de sesión, ¿en qué cuenta de usuario se están ejecutando los procesos actuales (controladores de video y sonido, sesión de inicio de sesión, cualquier software de servidor, controles de accesibilidad, etc.)?

Casi todos los controladores se ejecutan en modo kernel; no necesitan una cuenta a menos que comiencen espacio de usuario procesos. Aquellos espacio de usuario los controladores se ejecutan en SYSTEM.

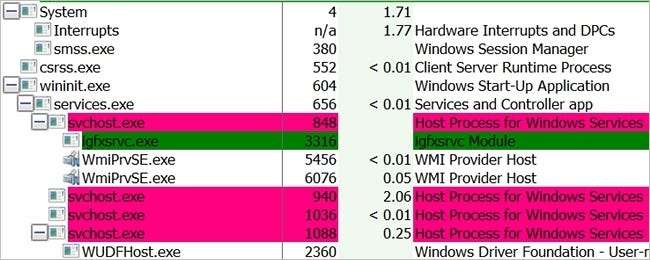

Con respecto a la sesión de inicio de sesión, estoy seguro de que también usa SYSTEM. Puede ver logonui.exe usando Hacker de proceso o Explorador de procesos de SysInternals . De hecho, puedes ver todo de esa manera.

En cuanto al software de servidor, consulte los servicios de Windows a continuación.

¿Qué sucede con los procesos que ha iniciado un usuario pero que continúan ejecutándose después de cerrar la sesión (por ejemplo, servidores HTTP / FTP y otros procesos de red)? ¿Se cambian a la cuenta SYSTEM?

Hay tres tipos aquí:

- Procesos sencillos en segundo plano: se ejecutan con la misma cuenta que quien los inició y no se ejecutan después de cerrar la sesión. El proceso de cierre de sesión los mata a todos. Los servidores HTTP / FTP y otros procesos de red no se ejecutan como procesos habituales en segundo plano. Funcionan como servicios.

- Procesos de servicio de Windows: no se inician directamente, sino a través del Supervisor . De forma predeterminada, los servicios se ejecutan como LocalSystem (que isanae dice es igual a SYSTEM) puede tener cuentas dedicadas configuradas. Por supuesto, prácticamente nadie se molesta. Simplemente instalan XAMPP, WampServer o algún otro software y lo dejan correr como SYSTEM (sin parchear para siempre). En los sistemas Windows recientes, creo que los servicios también pueden tener sus propios SID, pero nuevamente no he investigado mucho al respecto.

- Tareas programadas: las inicia el Servicio de programador de tareas en segundo plano y siempre se ejecutan bajo la cuenta configurada en la tarea (generalmente quien creó la tarea).

Si un proceso iniciado por el usuario se cambia a la cuenta del SISTEMA, eso indica una vulnerabilidad muy grave. .

No es una vulnerabilidad porque ya debe tener privilegios de administrador para instalar un servicio. Tener privilegios de administrador ya le permite hacer prácticamente todo.

Ver también: Varios otras no vulnerabilidades del mismo tipo.

¡Asegúrese de leer el resto de esta interesante discusión a través del enlace del hilo a continuación!

¿Tiene algo que agregar a la explicación? Habla en los comentarios. ¿Quieres leer más respuestas de otros usuarios de Stack Exchange expertos en tecnología? Consulte el hilo de discusión completo aquí .