En un mundo perfecto, no habría forma de que su computadora se infectara a través de su navegador. Se supone que los navegadores ejecutan páginas web en una caja de arena que no es de confianza, aislándolas del resto de su computadora. Desafortunadamente, esto no siempre sucede.

Los sitios web pueden usar agujeros de seguridad en los navegadores o complementos del navegador para escapar de estas cajas de arena. Los sitios web maliciosos también intentarán utilizar tácticas de ingeniería social para engañarlo.

Complementos de navegador inseguros

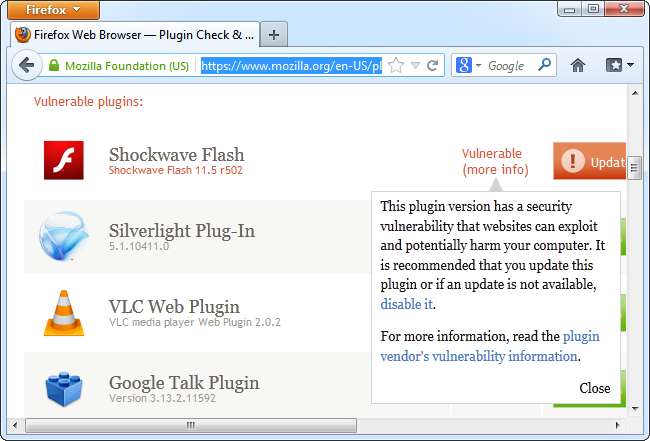

La mayoría de las personas que se ven comprometidas a través de los navegadores lo están a través de los complementos de sus navegadores. Java de Oracle es el peor y más peligroso culpable. Recientemente, Apple y Facebook tenían computadoras internas comprometidas porque accedieron a sitios web que contenían subprogramas Java maliciosos. Sus complementos de Java podrían haber estado completamente actualizados; no importaría, porque las últimas versiones de Java aún contienen vulnerabilidades de seguridad sin parchear.

Para protegerse, debe desinstalar Java por completo . Si no puede porque necesita Java para una aplicación de escritorio como Minecraft, debería al menos deshabilite el complemento del navegador Java para protegerse .

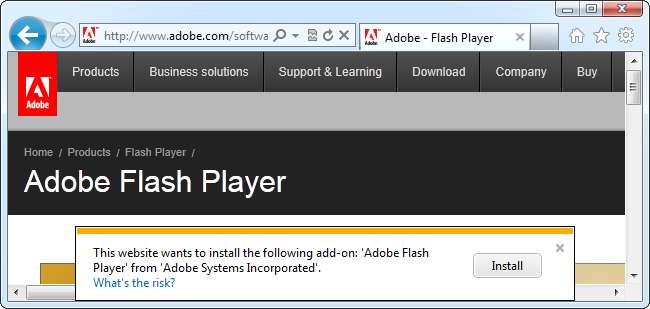

Otros complementos del navegador, en particular los complementos del lector de PDF y el reproductor Flash de Adobe, también tienen que parchear las vulnerabilidades de seguridad con regularidad. Adobe se ha vuelto mejor que Oracle para responder a estos problemas y parchear sus complementos, pero todavía es común escuchar que se está explotando una nueva vulnerabilidad de Flash.

Los complementos son objetivos jugosos. Las vulnerabilidades en los complementos se pueden aprovechar en todos los navegadores diferentes con el complemento en todos los diferentes sistemas operativos. Una vulnerabilidad de complemento de Flash podría usarse para explotar Chrome, Firefox o Internet Explorer que se ejecutan en Windows, Linux o Mac.

Para protegerse de las vulnerabilidades de los complementos, siga estos pasos:

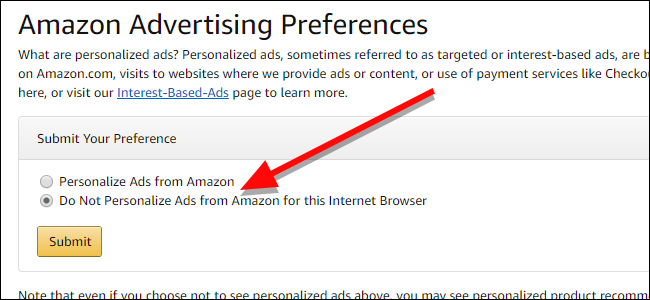

- Utilice un sitio web como Comprobación del complemento de Firefox para ver si tiene algún complemento desactualizado. (Este sitio web fue creado por Mozilla, pero también funciona con Chrome y otros navegadores).

- Actualice inmediatamente cualquier complemento desactualizado. Manténgalos actualizados asegurándose de que las actualizaciones automáticas estén habilitadas para cada complemento que haya instalado.

- Desinstale los complementos que no utilice. Si no usa el complemento de Java, no debería tenerlo instalado. Esto ayuda a reducir su “superficie de ataque”: la cantidad de software que su computadora tiene disponible para ser explotada.

- Considere usar la función de complementos de hacer clic para reproducir en Chrome o Firefox, que evita que los complementos se ejecuten excepto cuando los solicite específicamente.

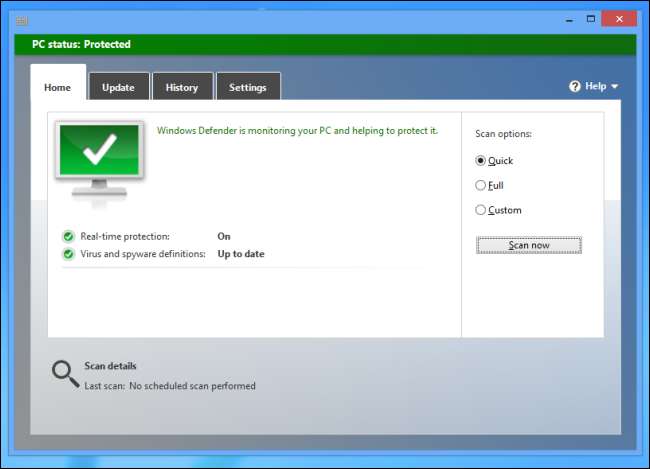

- Asegúrate de estar usando un antivirus en tu computadora. Esta es la última línea de defensa contra una vulnerabilidad de “día cero” (una vulnerabilidad nueva sin parchear) en un complemento que permite a un atacante instalar software malicioso en su máquina.

Agujeros de seguridad del navegador

Las vulnerabilidades de seguridad en los propios navegadores web también pueden permitir que sitios web maliciosos pongan en peligro su computadora. Los navegadores web se han limpiado en gran medida y las vulnerabilidades de seguridad en los complementos son actualmente la principal fuente de compromisos.

Sin embargo, debe mantener su navegador actualizado de todos modos. Si está utilizando una versión antigua sin parches de Internet Explorer 6 y visita un sitio web de menor reputación, el sitio web podría aprovechar las vulnerabilidades de seguridad de su navegador para instalar software malicioso sin su permiso.

Protegerse de las vulnerabilidades de seguridad del navegador es simple:

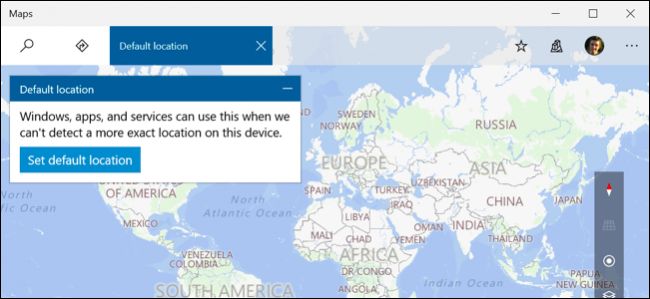

- Mantenga actualizado su navegador web. Todos los principales navegadores ahora buscan actualizaciones automáticamente. Deje la función de actualización automática habilitada para mantenerse protegido. (Internet Explorer se actualiza a sí mismo a través de Windows Update. Si usa Internet Explorer, mantenerse actualizado con las actualizaciones de Windows es muy importante).

- Asegúrate de estar corriendo un antivirus en tu ordenador. Al igual que con los complementos, esta es la última línea de defensa contra una vulnerabilidad de día cero en un navegador que permite que el malware ingrese a su computadora.

Trucos de ingeniería social

Las páginas web maliciosas intentan engañarlo para que descargue y ejecute malware. A menudo hacen esto usando "ingeniería social"; en otras palabras, intentan comprometer su sistema convenciéndolo de que los deje entrar con falsos pretextos, no comprometiendo su navegador o complementos.

Este tipo de compromiso no solo se limita a su navegador web; los mensajes de correo electrónico maliciosos también pueden intentar engañarlo para que abra archivos adjuntos inseguros o descargue archivos inseguros. Sin embargo, muchas personas están infectadas con todo, desde programas publicitarios y detestables barras de herramientas del navegador hasta virus y troyanos a través de trucos de ingeniería social que tienen lugar en sus navegadores.

- Controles ActiveX : Utiliza Internet Explorer Controles ActiveX para los complementos de su navegador. Cualquier sitio web puede solicitarle que descargue un control ActiveX. Esto puede ser legítimo; por ejemplo, es posible que deba descargar el control ActiveX del reproductor Flash la primera vez que reproduce un video Flash en línea. Sin embargo, los controles ActiveX son como cualquier otro software en su sistema y tienen permiso para salir del navegador web y acceder al resto de su sistema. Un sitio web malicioso que empuja un control ActiveX peligroso puede decir que el control es necesario para acceder a algún contenido, pero en realidad puede existir para infectar su computadora. En caso de duda, no acepte ejecutar un control ActiveX.

- Descarga automática de archivos : Un sitio web malintencionado puede intentar descargar automáticamente un archivo EXE o otro tipo de archivo peligroso en su computadora con la esperanza de que lo ejecute. Si no solicitó específicamente una descarga y no sabe qué es, no descargue un archivo que aparece automáticamente y le pregunta dónde guardarlo.

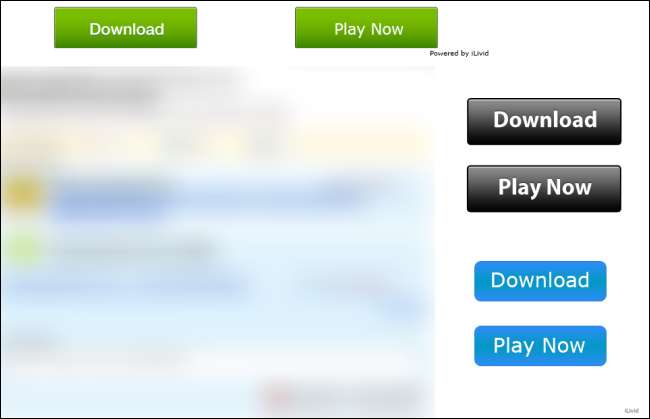

- Enlaces de descarga falsos : En sitios web con redes publicitarias deficientes, o sitios web donde se encuentra contenido pirateado, a menudo verá anuncios que imitan botones de descarga. Estos anuncios intentan engañar a las personas para que descarguen algo que no buscan haciéndose pasar por un enlace de descarga real. Es muy probable que enlaces como este contengan software malicioso.

- "Necesita un complemento para ver este video" : Si se encuentra con un sitio web que dice que necesita instalar un nuevo complemento o códec del navegador para reproducir un video, tenga cuidado. Es posible que necesite un nuevo complemento de navegador para algunas cosas, por ejemplo, necesita el complemento Silverlight de Microsoft para reproducir videos en Netflix, pero si se encuentra en un sitio web de menor reputación que desea que descargue y ejecute un archivo EXE para que pueda reproducir sus videos, es muy probable que intenten infectar su computadora con software malintencionado.

- "Tu computadora está infectada" : Puede ver anuncios que dicen que su computadora está infectada e insisten en que necesita descargar un archivo EXE para limpiar las cosas. Si descarga este archivo EXE y lo ejecuta, su computadora probablemente estará infectada.

Esta no es una lista exhaustiva. Las personas maliciosas buscan constantemente nuevas formas de engañar a las personas.

Como siempre, ejecutar un antivirus puede ayudarlo a protegerse si descarga accidentalmente un programa malicioso.

Éstas son las formas en que el usuario medio de computadoras (e incluso los empleados de Facebook y Apple) tienen sus computadoras "pirateadas" a través de sus navegadores. El conocimiento es poder y esta información debería ayudarlo a protegerse en línea.