Los piratas informáticos no son intrínsecamente malos: la palabra "pirata informático" no significa "criminal" o "chico malo". Los geeks y los escritores de tecnología a menudo se refieren a hackers de "sombrero negro", "sombrero blanco" y "sombrero gris". Estos términos definen diferentes grupos de piratas informáticos en función de su comportamiento.

La definición de la palabra "pirata informático" es controvertida y podría referirse a alguien que compromete la seguridad informática o un desarrollador experto en software libre o en movimientos de código abierto.

Sombreros negros

Los hackers de sombrero negro, o simplemente "sombreros negros", son el tipo de hacker en el que los medios populares parecen centrarse. Los piratas informáticos de sombrero negro violan la seguridad informática para beneficio personal (como robar números de tarjetas de crédito o recopilar datos personales para venderlos a ladrones de identidad) o por pura malicia (como crear una botnet y usar esa botnet para realizar ataques DDOS contra sitios web que no utilizan). T como.)

Los sombreros negros se ajustan al estereotipo generalizado de que los piratas informáticos son delincuentes que realizan actividades ilegales para beneficio personal y atacan a otros. Son los delincuentes informáticos.

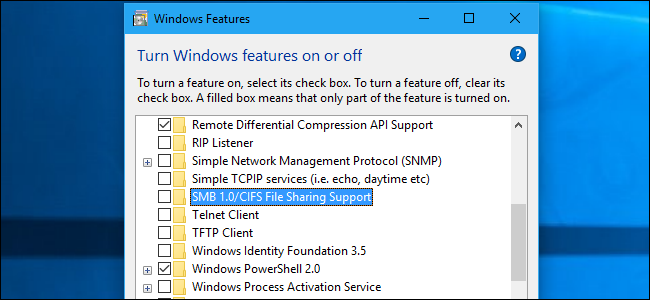

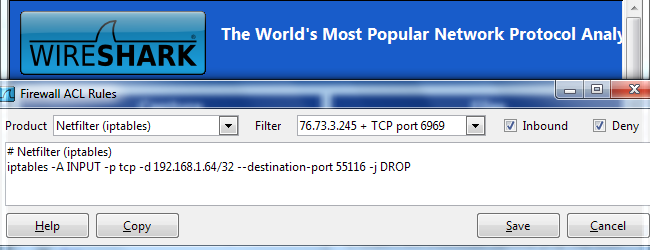

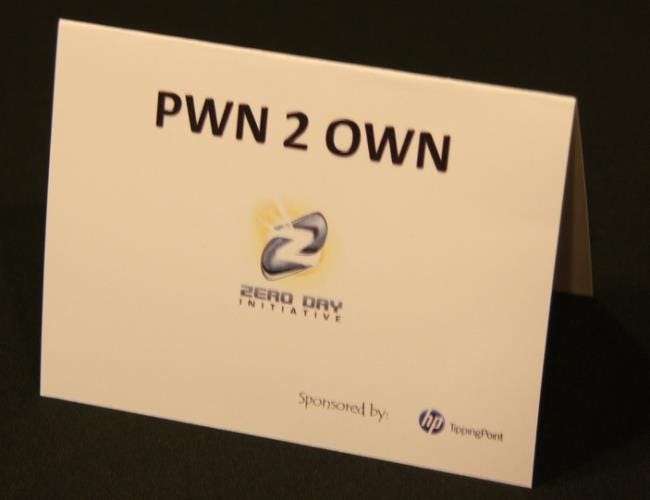

Un hacker de sombrero negro que encuentra una nueva vulnerabilidad de seguridad de "día cero" lo vendería a organizaciones criminales en el mercado negro o lo usaría para comprometer sistemas informáticos.

Las representaciones de los hackers de sombrero negro en los medios pueden ir acompañadas de fotos de archivo tontas como la de abajo, que pretende ser una parodia.

Sombreros blancos

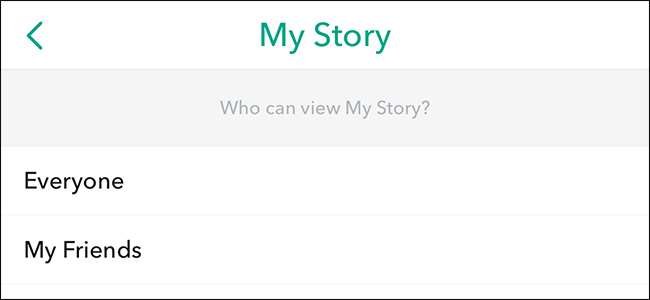

Los hackers de sombrero blanco son lo opuesto a los hackers de sombrero negro. Son los "piratas informáticos éticos", expertos en comprometer los sistemas de seguridad informática que utilizan sus habilidades para fines buenos, éticos y legales en lugar de propósitos malos, no éticos y delictivos.

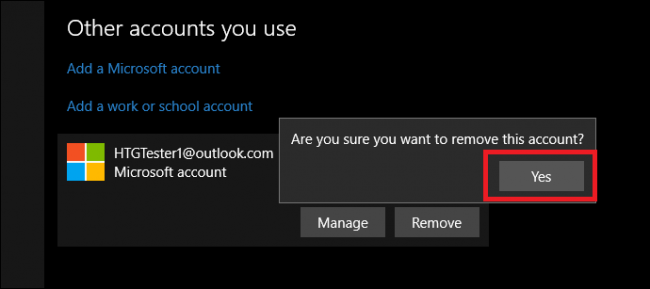

Por ejemplo, se emplean muchos piratas informáticos de sombrero blanco para probar los sistemas de seguridad informática de una organización. La organización autoriza al hacker de sombrero blanco a intentar comprometer sus sistemas. El hacker de sombrero blanco utiliza su conocimiento de los sistemas de seguridad informática para comprometer los sistemas de la organización, tal como lo haría un hacker de sombrero negro. Sin embargo, en lugar de usar su acceso para robar a la organización o destrozar sus sistemas, el hacker de sombrero blanco informa a la organización y les informa cómo obtuvieron acceso, lo que le permite a la organización mejorar sus defensas. Esto se conoce como "prueba de penetración" y es un ejemplo de una actividad realizada por piratas informáticos de sombrero blanco.

Un pirata informático de sombrero blanco que encuentra una vulnerabilidad de seguridad la revelaría al desarrollador, lo que le permitiría parchear su producto y mejorar su seguridad antes de que se vea comprometida. Varias organizaciones pagan “recompensas” o otorgan premios por revelar tales vulnerabilidades descubiertas, compensando a los sombreros blancos por su trabajo.

Sombreros grises

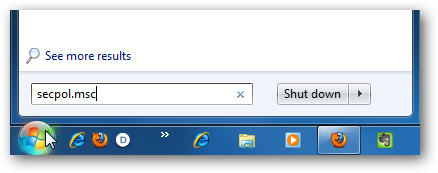

Muy pocas cosas en la vida son categorías claras en blanco y negro. En realidad, suele haber un área gris. Un hacker de sombrero gris se encuentra en algún lugar entre un sombrero negro y un sombrero blanco. Un sombrero gris no funciona para su propio beneficio personal o para causar una carnicería, pero técnicamente pueden cometer delitos y hacer cosas posiblemente poco éticas.

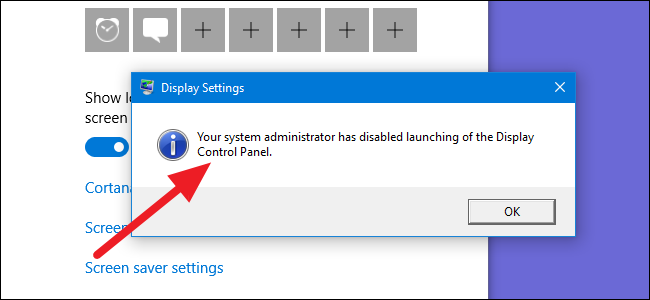

Por ejemplo, un hacker de sombrero negro pondría en peligro un sistema informático sin permiso, robando los datos que contiene para su beneficio personal o destrozando el sistema. Un hacker de sombrero blanco pediría permiso antes de probar la seguridad del sistema y alertaría a la organización después de comprometerlo. Un hacker de sombrero gris podría intentar poner en peligro un sistema informático sin permiso, informando a la organización después del hecho y permitiéndoles solucionar el problema. Si bien el pirata informático de sombrero gris no usó su acceso con malos propósitos, comprometió un sistema de seguridad sin permiso, lo cual es ilegal.

Si un pirata informático de sombrero gris descubre una falla de seguridad en una pieza de software o en un sitio web, puede revelar la falla públicamente en lugar de divulgarla en privado a la organización y darles tiempo para corregirla. No se aprovecharían de la falla para su propio beneficio personal, eso sería un comportamiento de sombrero negro, pero la divulgación pública podría causar una carnicería ya que los piratas informáticos de sombrero negro intentaron aprovechar la falla antes de que se corrigiera.

“Sombrero negro”, “sombrero blanco” y “sombrero gris” también pueden referirse al comportamiento. Por ejemplo, si alguien dice “eso parece un sombrero negro”, eso significa que la acción en cuestión parece poco ética.

Credito de imagen: zeevveez en Flickr (modificado), Adam Thomas en Flickr , Luiz Eduardo en Flickr , Alexandre Normand en Flickr