Proteger su computadora con una solución antivirus es parte del curso cuando se trata de una PC con Windows, pero desafortunadamente lo ralentiza al mismo tiempo. A continuación, le mostramos cómo mejorar su rendimiento, al menos un poco.

No nos vamos a sentar aquí y decirle que se quede sin antivirus, ya que eso sería irresponsable. Lo que vamos a hacer hoy es explicar cómo puede excluir ciertas carpetas con operaciones de escritura pesada para acelerar su PC sin ponerse en peligro adicional.

Nota: Antes de comenzar a excluir cualquier archivo, tenga en cuenta que cambiar cualquiera de las configuraciones de seguridad predeterminadas podría ser arriesgado, y probablemente debería cerrar la pestaña del navegador y huir. O tal vez imprima el artículo y quémelo. Además, la i mago es por xkcd

¿Qué archivos debería excluir?

La idea general es que si tiene algunas aplicaciones que escriben en el disco duro constantemente, probablemente debería excluir las carpetas en las que están escribiendo o leyendo, siempre que esas aplicaciones sean confiables y seguras.

Por ejemplo, si está utilizando una máquina virtual, que lee y escribe desde el disco duro de manera bastante constante, debe asegurarse de que su aplicación antivirus no esté escaneando esos archivos y carpetas. A continuación, se muestran algunos ejemplos de algunas cosas que puede considerar excluir:

- Directorios de máquinas virtuales: Si está utilizando VMware o VirtualBox, debe asegurarse de que esas ubicaciones estén excluidas. Esto es en realidad lo que motivó este artículo, y probablemente el único significativo aumento del rendimiento de las cosas que estamos mencionando.

- Carpetas Subversion / TortoiseSVN: ¿Alguna vez ha intentado realizar una gran comprobación de un proyecto de control de código fuente y ha fallado? Existe una gran posibilidad de que esté en conflicto con su aplicación antivirus. Este me ha pasado personalmente.

- Carpetas de fotos / videos personales: ¿Tienes una enorme biblioteca de fotos o videos que tomaste con tu cámara digital? Mientras solo use esta ubicación para archivos copiados de su tarjeta SD, no hay razón para escanearla y ralentizar su PC mientras edita fotos.

- Carpetas de música legítimas: Si está descargando música de fuentes sospechosas, esto no se aplica. Si ha copiado sus propios CD o descargado de algún lugar legítimo como Amazon, puede excluir de forma segura su carpeta de música.

- Carpetas de actualización de Windows: Esto en realidad viene directamente de un Artículo de Microsoft KB —Notará que no lo recomiendan, porque no pueden hacer eso en caso de que alguien escriba un virus especial con el propósito de demandarlos, pero se aplica el mismo principio.

Otros escenarios

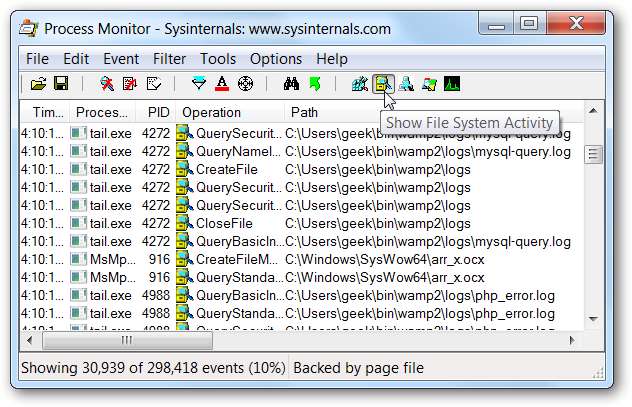

Hay una cantidad casi infinita de aplicaciones y escenarios para la PC de todo el mundo, por lo que es difícil decir exactamente qué funcionará en tu PC, pero hay una manera de averiguarlo por ti mismo usando Monitor de proceso , la gran herramienta de Sysinternals en Microsoft.

Simplemente abra Process Monitor, y luego "desmarque" todos los pequeños íconos en el lado derecho de la barra de herramientas, dejando solo el "Mostrar actividad del sistema de archivos" marcado. En este punto, verá montones y montones de elementos en la lista, con cada acceso al sistema de archivos.

Puede utilizar estos datos para averiguar qué aplicaciones leen y escriben constantemente en el disco duro y, luego, en función de la seguridad de esos archivos, puede elegir si los excluye o no.

No excluya tipos de archivos, excluya carpetas

Cuando excluye un nombre de archivo o una extensión de archivo, le está diciendo a su software antivirus que ignore por completo esos archivos en cualquier parte de su sistema, lo que podría causar un problema de seguridad. Es mucho mejor excluir una carpeta en particular que sepa que es segura, como las carpetas de su máquina virtual.

Escanear siempre archivos de Internet

Comenzaré diciendo que esto debería ser evidente ... lo que siempre parece decirse de todos modos ... pero debe asegurarse absolutamente de escanear cualquier archivo que provenga de cualquier lugar de Internet, y especialmente cuando esos archivos provienen de torrents u otras fuentes similares plagadas de virus.

Todas las aplicaciones antivirus funcionan de manera diferente

Lo siguiente que se debe mencionar es que no todas las aplicaciones antivirus funcionarán de la misma manera; por ejemplo, de forma predeterminada, AVG solo analiza un conjunto específico de extensiones de archivo y archivos sin extensiones. No hay forma de saber, al menos sin evaluaciones comparativas, si la exclusión de carpetas marcará una diferencia de rendimiento si no escanean esas extensiones.

Sin embargo, algunas otras aplicaciones antivirus no se limitan a tipos de archivos específicos, por lo que deberá profundizar en la configuración de su aplicación en particular.

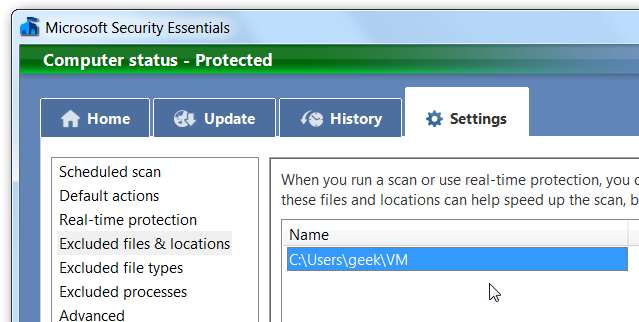

Exclusión de archivos de Microsoft Security Essentials

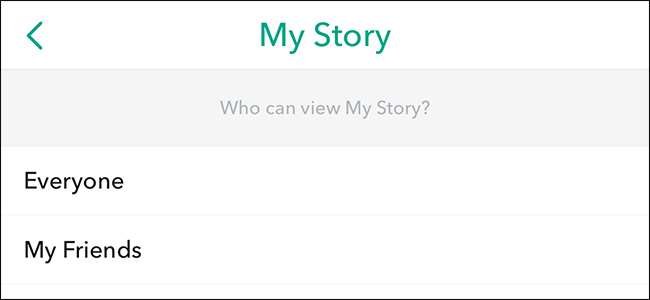

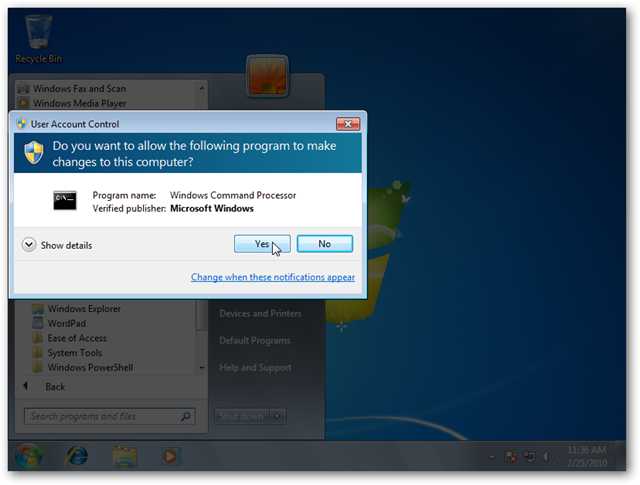

Microsoft Security Essentials simplifica enormemente la exclusión de archivos: solo diríjase a Configuración, elija Archivos y ubicaciones excluidos en el lado izquierdo y luego agregue carpetas a la lista del lado derecho.

Probablemente notará que MSE no ralentiza mucho su sistema de todos modos.

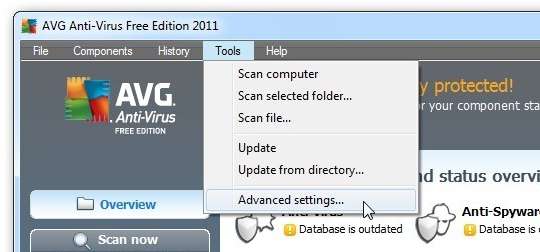

Exclusión de archivos de AVG Anti-Virus

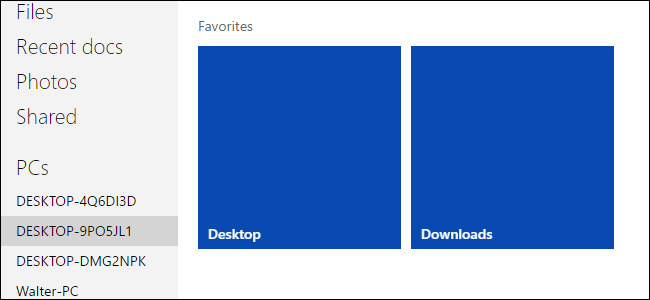

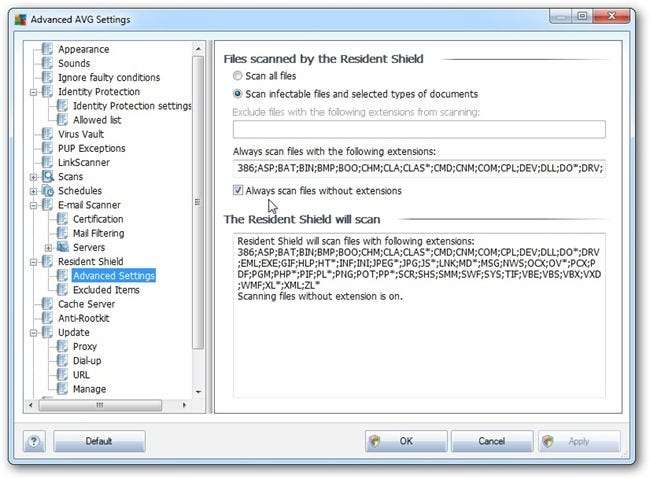

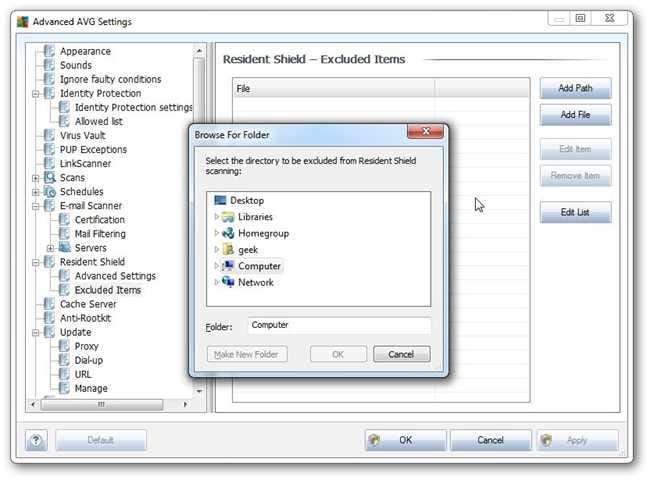

Como mencionamos anteriormente, AVG funciona de manera un poco diferente, si se dirige a Herramientas -> Configuración avanzada ...

Luego diríjase a Resident Shield -> Configuración avanzada para ver la lista de tipos de archivos que se están escaneando actualmente. Notará que AVG siempre analiza archivos sin extensiones, lo que normalmente no debería suponer un problema, pero dependiendo de las aplicaciones que esté utilizando, puede haber un problema.

Puede cambiar a Resident Shield -> Elementos excluidos para agregar carpetas o archivos específicos para excluirlos del análisis.

No vamos a cubrir todas las demás aplicaciones antivirus, pero todas funcionan prácticamente igual. Además, preferimos Microsoft Security Essentials.

Historia relacionada divertida

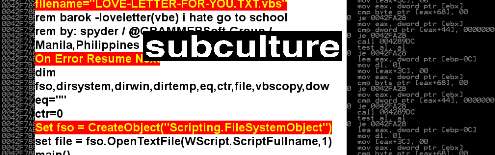

Hace unos 10 años, cuando todavía era bastante nuevo en la empresa de vaporware para la que trabajaba en ese momento, el Gusano ILOVEYOU atacó nuestro sistema de correo electrónico, aplastando nuestro servidor Microsoft Exchange con una sobrecarga de correos electrónicos, y luego sucedió lo peor posible: nuestro servidor de correo electrónico se corrompió. El personal de TI ejecutó las herramientas de recuperación, que solucionaron el problema y todo estuvo bien ... durante unas horas hasta que se corrompió nuevamente. Y otra vez.

Después de un par de días de este problema, finalmente asomé la cabeza por la puerta y pedí que echara un vistazo. Efectivamente, el problema quedó muy claro en cuestión de minutos.

Así es. Lo adivinaste…

Habían instalado la edición de escritorio de Norton Antivirus en el servidor de correo electrónico y no excluyeron la carpeta de la base de datos para Exchange. Los correos electrónicos cargados de virus ingresaron a la base de datos de Exchange, y luego Norton procedió a extraerlos directamente de la base de datos, corrompiendo gravemente los archivos en el proceso.

Por supuesto, eliminé Norton y procedí a obtener un complemento antivirus de buena reputación para Microsoft Exchange, que limpió los correos electrónicos de la manera adecuada y todo salió bien. Hasta que la brillante persona de TI instaló Norton nuevamente. * suspiro * Al menos obtuve un ascenso.

Conclusión: use este consejo bajo su propio riesgo

Solo para terminar, y como dijimos anteriormente, olvídese de que leyó este artículo, y si contrae un virus no nos culpe. Esto se aplica especialmente si no está realmente seguro de lo que está haciendo; esto probablemente no sea algo con lo que deba meterse.