کل ہمارا پاس ورڈ کا ڈیٹا بیس چوری ہوگیا تھا۔ لیکن فکر نہ کریں: آپ کے پاس ورڈ کو خفیہ کردیا گیا تھا۔ " ہم باقاعدگی سے اس طرح کے بیانات آن لائن دیکھتے ہیں ، یاہو سے کل سمیت . لیکن کیا واقعی ہمیں ان یقین دہانیوں کو قیمت کی قیمت پر لینا چاہئے؟

حقیقت یہ ہے کہ پاس ورڈ کا ڈیٹا بیس سمجھوتہ کرتا ہے ہیں ایک تشویش ، اس سے کوئی فرق نہیں پڑتا ہے کہ کوئی کمپنی اسے گھمانے کی کوشش کیسے کر سکتی ہے۔ لیکن کچھ چیزیں ایسی ہیں جو آپ اپنے آپ کو بہتر بنانے کے ل do کرسکتے ہیں ، چاہے کمپنی کے حفاظتی اقدامات کتنے ہی خراب ہوں۔

پاس ورڈ کو کس طرح اسٹور کیا جانا چاہئے

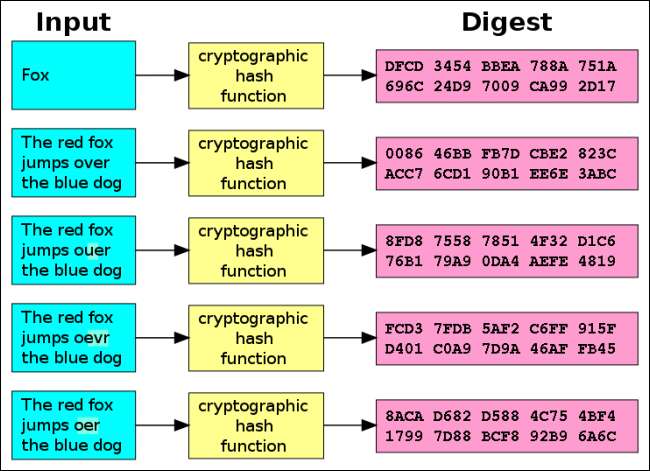

کمپنیوں کو مثالی دنیا میں پاس ورڈ کس طرح محفوظ کرنا چاہئے یہ یہاں ہے: آپ اپنا اکاؤنٹ بناتے ہیں اور پاس ورڈ مہیا کرتے ہیں۔ سروس خود پاس ورڈ اسٹور کرنے کے بجائے ، پاس ورڈ سے سروس "ہیش" تیار کرتی ہے۔ یہ ایک انوکھا فنگر پرنٹ ہے جسے الٹا نہیں کیا جاسکتا ہے۔ مثال کے طور پر ، پاس ورڈ "پاس ورڈ" کسی ایسی چیز میں تبدیل ہوسکتا ہے جو "4jfh75to4sud7gh93247g…" کی طرح نظر آتا ہے۔ جب آپ لاگ ان کرنے کے لئے اپنا پاس ورڈ داخل کرتے ہیں تو ، سروس اس سے ایک ہیش تیار کرتی ہے اور جانچ پڑتال کرتی ہے کہ آیا ہیش کی قیمت ڈیٹا بیس میں محفوظ کردہ قیمت سے میل کھاتی ہے۔ سروس کبھی بھی آپ کے پاس ورڈ کو خود ڈسک پر محفوظ نہیں کرتی ہے۔

آپ کے اصل پاس ورڈ کا تعین کرنے کے ل an ، ڈیٹا بیس تک رسائی حاصل کرنے والے کسی حملہ آور کو عام پاس ورڈ کے لئے ہیشوں کی پہلے سے گنتی کرنی ہوگی اور پھر چیک کرنا ہوگا کہ آیا وہ ڈیٹا بیس میں موجود ہے یا نہیں۔ حملہ آور دیکھنے کے جدولوں with پاس ورڈ سے ملنے والی ہیشوں کی بڑی فہرستوں کے ساتھ ایسا کرتے ہیں۔ اس کے بعد ہیشس کا موازنہ ڈیٹا بیس سے کیا جاسکتا ہے۔ مثال کے طور پر ، حملہ آور کو "پاس ورڈ 1" کے لئے ہیش معلوم ہوگی اور پھر دیکھیں گے کہ ڈیٹا بیس میں کوئی اکاؤنٹ اس ہیش کو استعمال کررہا ہے۔ اگر وہ ہیں تو ، حملہ آور جانتا ہے کہ ان کا پاس ورڈ "پاس ورڈ 1" ہے۔

اس سے بچنے کے ل services ، خدمات کو اپنی ہیشوں کو "نمک" لگانا چاہئے۔ خود ہی پاس ورڈ سے ہیش بنانے کے بجائے ، وہ پاس کرنے سے پہلے پاس ورڈ کے سامنے یا اختتام پر بے ترتیب تار جوڑ دیتے ہیں۔ دوسرے لفظوں میں ، صارف پاس ورڈ "پاس ورڈ" درج کرتا تھا اور اس خدمت میں نمک اور ہیش پاس ورڈ شامل ہوجاتا تھا جو "پاسورڈ 35s2dg" کی طرح لگتا ہے۔ ہر صارف کے اکاؤنٹ میں اپنا الگ نمک ہونا چاہئے ، اور اس سے یہ یقینی بنائے گا کہ ہر صارف کے اکاؤنٹ میں ڈیٹا بیس میں ان کے پاس ورڈ کے لئے مختلف ہیش ویلیو ہوگی۔ یہاں تک کہ اگر متعدد اکاؤنٹس میں پاس ورڈ "پاس ورڈ 1" استعمال ہوتا ہے تو ، ان میں نمک کی مختلف اقدار کی وجہ سے مختلف ہیشیں ہوں گی۔ یہ ایسے حملہ آور کو شکست دے دے گا جس نے پاس ورڈز کے لئے پہلے سے حساب والی ہیش کرنے کی کوشش کی تھی۔ ایک ہی وقت میں پورے ڈیٹا بیس میں ہر صارف اکاؤنٹ پر لاگو ہونے والی ہیشیں پیدا کرنے کے بجائے ، انہیں ہر صارف اکاؤنٹ اور اس کے انوکھے نمک کے لئے انوکھی ہیش تیار کرنا پڑے گی۔ اس میں حساب میں زیادہ وقت اور میموری لگے گی۔

یہی وجہ ہے کہ خدمات اکثر پریشان ہونے کی بات نہیں کرتی ہیں۔ مناسب خدمت کے طریقہ کار کو استعمال کرنے والی خدمت کو یہ کہنا چاہئے کہ وہ نمکین پاس ورڈ ہیشوں کا استعمال کررہے ہیں۔ اگر وہ محض یہ کہہ رہے ہیں کہ پاس ورڈ کو "ہیش" کردیا گیا ہے تو یہ زیادہ پریشان کن ہے۔ مثال کے طور پر لنکڈ نے اپنے پاس ورڈ ہیش کیے ، لیکن انہوں نے ان میں نمک نہیں رکھا — لہذا یہ بہت بڑی بات تھی جب لنکڈ نے 2012 میں 6.5 ملین ہیش پاس ورڈ کھوئے تھے .

غلط پاس ورڈ کے طریقract کار

اس پر عمل درآمد کرنا سب سے مشکل چیز نہیں ہے ، لیکن بہت ساری ویب سائٹیں اب بھی مختلف طریقوں سے اس میں خلل ڈالنے کا انتظام کرتی ہیں۔

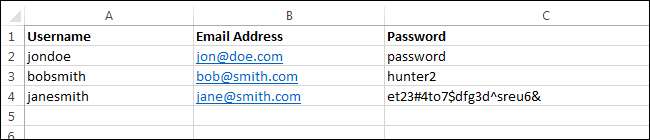

- سادہ متن میں پاس ورڈ اسٹور کرنا : ہیشنگ سے پریشان ہونے کے بجائے ، بدترین مجرمان میں سے کچھ صرف پاس ورڈ کو سادہ متن کی شکل میں ڈیٹا بیس میں پھینک سکتے ہیں۔ اگر اس طرح کے ڈیٹا بیس سے سمجھوتہ کیا جاتا ہے تو ، آپ کے پاس ورڈز کے ساتھ سمجھوتہ ہوجاتا ہے۔ اس سے کوئی فرق نہیں پڑتا کہ وہ کتنے مضبوط ہیں۔

- ان کو نمکین کیے بغیر پاس ورڈ ہش کرنا : کچھ خدمات پاس ورڈ کو حش کرسکتی ہیں اور نمک کا استعمال نہ کرنے کا انتخاب کرتے ہوئے وہاں سے نکل سکتی ہیں۔ ایسے پاس ورڈ کے ڈیٹا بیس تلاش کرنے کی جدولوں کے ل very بہت خطرہ ہیں۔ حملہ آور بہت سے پاس ورڈز کے لئے ہیشیں تیار کرسکتا تھا اور پھر اس کی جانچ پڑتال کرسکتا تھا کہ آیا اس کا وجود ڈیٹا بیس میں موجود ہے - اگر وہ نمک کا استعمال نہ کیا گیا ہو تو وہ ہر اکاؤنٹ میں ایک ساتھ میں ایسا کرسکتا ہے۔

- سالٹ کو دوبارہ استعمال کرنا : کچھ خدمات میں نمک استعمال ہوسکتا ہے ، لیکن وہ ہر صارف کے اکاؤنٹ کے پاس ورڈ کے لئے اسی نمک کو دوبارہ استعمال کرسکتے ہیں۔ یہ بے معنی ہے۔ اگر ہر صارف کے لئے ایک ہی نمک استعمال ہوتا تو ، ایک ہی پاس ورڈ والے دو صارفین میں ایک ہی ہیش ہوتی۔

- مختصر نمکین کا استعمال : اگر محض چند ہندسوں کے نمک استعمال کیے جائیں تو ، تلاش کی میزیں تیار کرنا ممکن ہوگا جس میں ہر نمک کو شامل کیا گیا ہو۔ مثال کے طور پر ، اگر ایک ہی ہندسے کو نمک کے طور پر استعمال کیا جاتا تو ، حملہ آور آسانی سے ہیشوں کی فہرستیں تیار کرسکتا تھا جس میں ہر ممکنہ نمک شامل تھا۔

کمپنیاں آپ کو ہمیشہ پوری کہانی نہیں بتاتی ہیں ، لہذا اگر یہ کہتے بھی ہیں کہ پاس ورڈ ہیشڈ (یا ہیشڈ اور نمکین) ہو گیا ہے تو ، وہ بہترین طریقہ کار استعمال نہیں کررہے ہیں۔ ہمیشہ احتیاط کی طرف سے غلطی.

دیگر تشویشات

امکان ہے کہ نمک کی قیمت پاس ورڈ کے ڈیٹا بیس میں بھی موجود ہو۔ یہ اتنا برا نہیں ہے - اگر ہر صارف کے لئے نمک کی ایک انوکھی قیمت استعمال کی جاتی تو حملہ آوروں کو ان تمام پاس ورڈز کو توڑنے کے لئے سی پی یو کی بڑی مقدار میں بجلی خرچ کرنا پڑتی۔

عملی طور پر ، بہت سارے لوگ واضح پاس ورڈ استعمال کرتے ہیں کہ امکان ہے کہ بہت سے صارف کے اکاؤنٹوں کے پاس ورڈ کا تعین کرنا آسان ہو۔ مثال کے طور پر ، اگر کوئی حملہ آور آپ کے ہیش کو جانتا ہے اور وہ آپ کے نمک کو جانتے ہیں تو ، وہ آسانی سے یہ دیکھنے کے ل. چیک کرسکتے ہیں کہ کیا آپ کچھ عام پاس ورڈ استعمال کررہے ہیں۔

متعلقہ: حملہ آور دراصل کیسے "ہیک اکاؤنٹس" آن لائن اور اپنے آپ کو کیسے بچائیں

اگر کوئی حملہ آور آپ کے پاس موجود ہے اور آپ کے پاس ورڈ کو توڑنا چاہتا ہے تو ، وہ اس وقت تک وہ طاقت کے ساتھ کر سکتے ہیں جب تک کہ وہ نمک کی قیمت کو جان لیں - جو وہ شاید کرتے ہیں۔ پاس ورڈ کے ڈیٹا بیس تک مقامی ، آف لائن رسائی کے ساتھ ، حملہ آور ہر طرح کے بروئے کار لاسکتے ہیں زبردستی حملے وہ چاہتے ہیں.

جب دوسرے پاس ورڈ کا ڈیٹا بیس چوری ہوجاتا ہے تو دوسرے ذاتی ڈیٹا کے بھی لیک ہونے کا امکان ہوتا ہے: صارف نام ، ای میل ایڈریس اور بہت کچھ۔ یاہو لیک ہونے کی صورت میں ، سیکیورٹی سوالات اور جوابات بھی لیک ہوئے تھے - جو ہم سب جانتے ہیں ، کسی کے اکاؤنٹ تک رسائی چوری کرنا آسان بنا دیتے ہیں۔

مدد ، مجھے کیا کرنا چاہئے؟

جب بھی کوئی خدمت اس کے پاس ورڈ کا ڈیٹا بیس چوری ہوجاتی ہے تو ، یہ سمجھنا بہتر ہے کہ ہر خدمت مکمل طور پر نااہل ہے اور اسی کے مطابق کام کرے گی۔

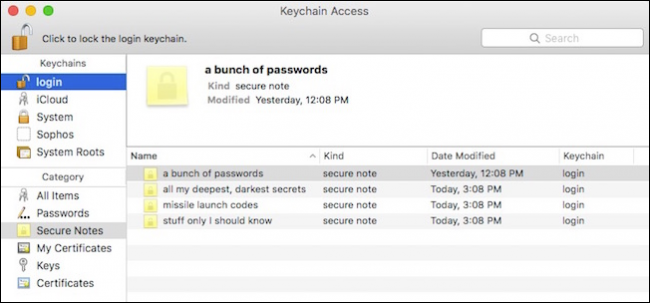

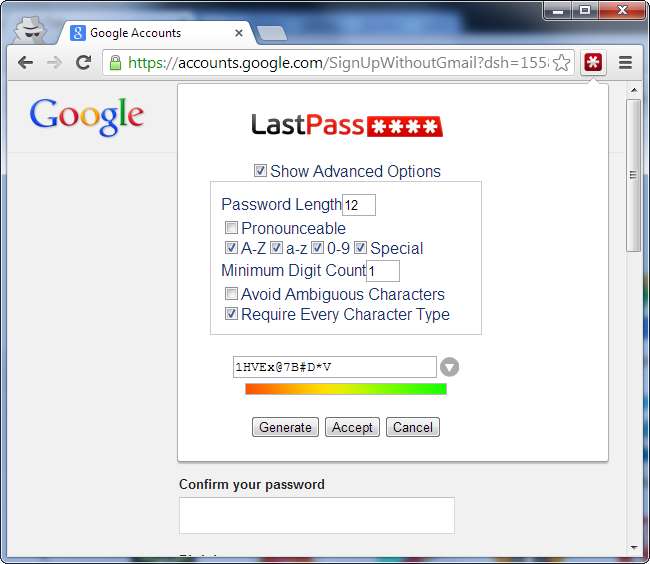

پہلے ، متعدد ویب سائٹ پر پاس ورڈ دوبارہ استعمال نہ کریں۔ پاس ورڈ مینیجر کا استعمال کریں جو ہر ویب سائٹ کے لئے منفرد پاس ورڈ تیار کرتا ہے . اگر کوئی حملہ آور یہ دریافت کرتا ہے کہ کسی خدمت کے ل your آپ کا پاس ورڈ "43 ^ tSd٪ 7uho2 # 3" ہے اور آپ اس مخصوص پاس ورڈ کو صرف اسی مخصوص ویب سائٹ پر استعمال کرتے ہیں تو انہوں نے کچھ بھی مفید نہیں سیکھا۔ اگر آپ وہی پاس ورڈ ہر جگہ استعمال کرتے ہیں تو ، وہ آپ کے دوسرے کھاتوں تک رسائی حاصل کرسکتے ہیں۔ یہ وہ جگہ ہے کتنے لوگوں کے اکاؤنٹس "ہیک ہو گئے"۔

اگر کسی خدمت میں سمجھوتہ ہوجاتا ہے تو ، وہاں استعمال ہونے والے پاس ورڈ کو تبدیل کرنا یقینی بنائیں۔ اگر آپ اسے وہاں دوبارہ استعمال کرتے ہیں تو آپ کو دوسری سائٹوں پر بھی پاس ورڈ تبدیل کرنا چاہئے - لیکن آپ کو یہ کام پہلے نہیں کرنا چاہئے۔

آپ کو بھی غور کرنا چاہئے دو عنصر کی توثیق کا استعمال کرتے ہوئے ، جو آپ کی حفاظت کرے گا یہاں تک کہ اگر حملہ آور آپ کا پاس ورڈ سیکھ لے۔

متعلقہ: آپ کو پاس ورڈ مینیجر کیوں استعمال کرنا چاہئے ، اور کیسے شروع کریں

سب سے اہم چیز پاس ورڈ کو دوبارہ استعمال نہ کرنا ہے۔ سمجھوتہ شدہ پاس ورڈ کے ڈیٹا بیس آپ کو تکلیف نہیں پہنچا سکتے اگر آپ ہر جگہ ایک انفرادی پاس ورڈ استعمال کرتے ہیں - جب تک کہ وہ آپ کے کریڈٹ کارڈ نمبر کی طرح ڈیٹا بیس میں کوئی اور اہم چیز محفوظ نہ کریں۔

تصویری کریڈٹ: فلکر پر مارک فلاردیو , وکیمیڈیا کامنس