اپنے سسٹم اور ڈیٹا کی حفاظت کے ل your اپنے لینکس سسٹم کا ایس ایس ایچ کنیکشن کو محفوظ بنائیں۔ سسٹم کے منتظمین اور گھریلو صارفین کو یکساں طور پر انٹرنیٹ کا سامنا کرنے والے کمپیوٹرز کو سخت اور محفوظ رکھنے کی ضرورت ہے ، لیکن ایس ایس ایچ پیچیدہ ہوسکتا ہے۔ آپ کے SSH سرور کی حفاظت میں مدد کے ل Here یہاں دس آسان فوری جیتیں ہیں۔

ایس ایس ایچ سیکیورٹی کی بنیادی باتیں

ایس ایس ایچ کا مطلب ہے محفوظ شیل . "ایس ایس ایچ" نام کا تبادلہ تبادلہ کرنے کے لئے استعمال کیا جاتا ہے یا تو خود ایس ایس ایچ پروٹوکول یا سافٹ ویئر ٹولز جو سسٹم کے منتظمین اور صارفین کو اس پروٹوکول کا استعمال کرتے ہوئے ریموٹ کمپیوٹرز سے محفوظ رابطے بنانے کی اجازت دیتے ہیں۔

ایس ایس ایچ پروٹوکول ایک خفیہ پروٹوکول ہے جو انٹرنیٹ جیسے غیر محفوظ نیٹ ورک پر محفوظ کنکشن دینے کے لئے ڈیزائن کیا گیا ہے۔ لینکس میں ایس ایس ایچ کے پورٹیبل ورژن پر بنایا گیا ہے اوپن ایس ایچ پروجیکٹ یہ ایک میں لاگو کیا جاتا ہے کلاسک کلائنٹ سرور ماڈل ، ایک SSH سرور کے ساتھ SSH مؤکلوں سے کنکشن قبول کرتا ہے۔ موکل سرور اور سے رابطہ قائم کرنے کے لئے استعمال ہوتا ہے ڈسپلے دور دراز صارف کے لئے سیشن. سرور کنکشن کو قبول کرتا ہے اور پھانسی سیشن

اس کی ڈیفالٹ کنفیگریشن میں ، ایک SSH سرور ٹرانسمیشن کنٹرول پروٹوکول پر آنے والے رابطوں کے بارے میں سنے گا ( ٹی سی پی ) پورٹ 22. چونکہ یہ ایک معیاری ہے ، معروف بندرگاہ ، یہ ایک ہدف ہے خطرہ اداکاروں اور بدنیتی پر مبنی بوٹس .

دھمکی دینے والے اداکار ایسے بوٹس لانچ کرتے ہیں جو کھلی بندرگاہوں کی تلاش میں متعدد IP پتوں کو اسکین کرتے ہیں۔ اس کے بعد بندرگاہوں کی جانچ پڑتال کی جاتی ہے کہ آیا وہاں خطرات ہیں جن کا استحصال کیا جاسکتا ہے۔ یہ سوچنا ، "میں سلامت ہوں ، برا لڑکوں کے لئے مجھ سے زیادہ سے زیادہ بہتر اور بہتر اہداف ہیں" ، یہ غلط استدلال ہے۔ بوٹس کسی بھی قابلیت کی بنیاد پر اہداف کا انتخاب نہیں کررہے ہیں۔ وہ طریقہ کار طریقے سے ایسے نظاموں کی تلاش میں ہیں جو وہ توڑ سکتے ہیں۔

اگر آپ اپنا سسٹم محفوظ نہیں رکھتے ہیں تو آپ خود کو ایک شکار کے نامزد کریں گے۔

سیکیورٹی رگڑ

جب آپ سیکیورٹی کے اقدامات کو نافذ کرتے ہیں تو صارف اور دیگر افراد کا سامنا کرنا پڑے گا - سیکیورٹی رگڑ ہی کسی بھی حد تک کی جلن ہے۔ ہمیں لمبی لمبی یادیں ملی ہیں اور ہمیں نئے صارفین کو کمپیوٹر سسٹم سے متعارف کروانا یاد ہے ، اور انہیں خوفزدہ آواز میں یہ کہتے ہوئے سنا کہ آیا وہ واقعی پاس ورڈ داخل کرنا پڑا ہر وقت انہوں نے مین فریم میں لاگ ان کیا۔ وہ them ان کے نزدیک security سیکیورٹی کی رعایت تھی۔

(اتفاق سے ، پاس ورڈ کی ایجاد کو کریڈٹ کیا جاتا ہے فرنینڈو جے کوربیٹ ، کمپیوٹر سائنس دانوں کی پینتھن کی ایک اور شخصیت جس کے مشترکہ کام نے ان حالات میں اہم کردار ادا کیا جس کی وجہ سے پیدائش ہوئی یونکس .)

حفاظتی اقدامات متعارف کرانے میں عام طور پر کسی کے لئے کسی نہ کسی طرح کا رگڑ ہوتا ہے۔ کاروباری مالکان کو اس کی قیمت ادا کرنا ہوگی۔ کمپیوٹر استعمال کرنے والوں کو اپنے واقف طریقوں کو تبدیل کرنا پڑے گا ، یا توثیق کی تفصیلات کا ایک اور سیٹ یاد رکھنا ہو گا ، یا کامیابی کے ساتھ مربوط ہونے کے لئے اضافی اقدامات شامل کرنا ہوں گے۔ سسٹم کے منتظمین کو حفاظتی اقدامات کے نفاذ اور برقرار رکھنے کے لئے اضافی کام کرنا پڑے گا۔

کسی لینکس یا یونکس جیسے آپریٹنگ سسٹم کو سخت اور لاک کرنا بہت جلدی شامل ہوسکتا ہے۔ ہم یہاں جو کچھ پیش کررہے ہیں وہ ان اقدامات پر عمل درآمد کرنے کا ایک آسان سیٹ ہے جو تھرڈ پارٹی ایپلی کیشنز کی ضرورت کے بغیر اور آپ کے فائر وال میں کھودنے کے بغیر آپ کے کمپیوٹر کی حفاظت کو بہتر بنائے گا۔

یہ اقدامات ایس ایس ایچ سیکیورٹی میں حتمی لفظ نہیں ہیں ، لیکن وہ آپ کو پہلے سے طے شدہ ترتیبات سے اور بہت زیادہ رگڑ کے آگے بڑھا دیں گے۔

ایس ایس ایچ پروٹوکول ورژن 2 استعمال کریں

2006 میں ، ایس ایس ایچ پروٹوکول کو ورژن 1 سے اپ ڈیٹ کیا گیا ورژن 2 . یہ ایک اہم اپ گریڈ تھا۔ بہت ساری تبدیلیاں اور بہتری ہوئی ، خاص طور پر خفیہ کاری اور سیکیورٹی کے ارد گرد ، وہ ورژن 2 ورژن 1 کے ساتھ پسماندہ مطابقت نہیں رکھتا ہے ، ورژن 1 کے مؤکلوں سے رابطوں کو روکنے کے لئے ، آپ یہ شرط لگا سکتے ہیں کہ آپ کا کمپیوٹر صرف ورژن 2 کے مؤکلوں سے کنکشن قبول کرے گا۔

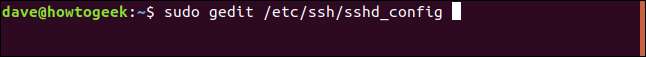

ایسا کرنے کے لئے ، میں ترمیم کریں

/ وغیرہ / ssh / sshd_config

فائل ہم اس مضمون میں یہ بہت کچھ کر رہے ہیں۔ جب بھی آپ کو اس فائل میں ترمیم کرنے کی ضرورت ہو ، استعمال کرنے کا یہی حکم ہے۔

sudo gedit / وغیرہ / ssh / sshd_config

لائن شامل کریں:

پروٹوکول 2

اور فائل کو محفوظ کریں۔ ہم ایس ایس ایچ ڈیمون عمل کو دوبارہ شروع کرنے جارہے ہیں۔ ایک بار پھر ، ہم اس مضمون میں یہ بہت کچھ کر رہے ہیں۔ یہ ہر معاملے میں استعمال کرنے کا حکم ہے۔

sudo systemctl دوبارہ شروع کریں sshd

آئیے چیک کریں کہ ہماری نئی ترتیب نافذ ہے۔ ہم کسی مختلف مشین کی تلاش کریں گے اور SSH کرنے کی کوشش کریں گے کہ وہ ہماری جانچ مشین پر جاسکیں۔ اور ہم استعمال کریں گے

-١

(پروٹوکول 1) پر مجبور کرنے کا اختیار

ssh

پروٹوکول ورژن 1 استعمال کرنے کا حکم۔

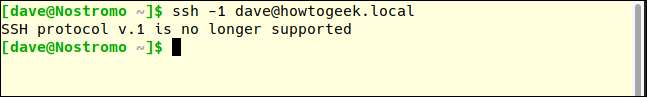

ssh -1 [email protected]

بہت اچھا ، ہماری کنکشن کی درخواست مسترد کردی گئی ہے۔ آئیے یقینی بنائیں کہ ہم ابھی بھی پروٹوکول 2 سے رابطہ کرسکتے ہیں۔ ہم استعمال کریں گے

-٢

(پروٹوکول 2) حقائق کو ثابت کرنے کا اختیار۔

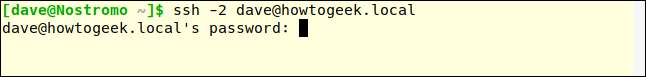

ssh -2 [email protected]

حقیقت یہ ہے کہ ایس ایس ایچ سرور ہمارے پاس ورڈ کی درخواست کررہا ہے یہ ایک مثبت اشارہ ہے کہ رابطہ قائم ہوگیا ہے اور آپ سرور کے ساتھ بات چیت کررہے ہیں۔ دراصل ، کیونکہ جدید ایس ایس ایچ کلائنٹ پروٹوکول 2 کا استعمال کرتے ہوئے ڈیفالٹ ہوجائیں گے ، تب تک ہمیں پروٹوکول 2 متعین کرنے کی ضرورت نہیں جب تک ہمارا کلائنٹ جدید ہے۔

ssh [email protected]

اور ہمارا رابطہ قبول ہے۔ لہذا یہ صرف کمزور اور کم محفوظ پروٹوکول 1 کنکشن ہیں جن کو مسترد کیا جارہا ہے۔

پورٹ 22 سے گریز کریں

پورٹ 22 ایس ایس ایچ کنیکشن کے لئے معیاری بندرگاہ ہے۔ اگر آپ کوئی مختلف بندرگاہ استعمال کرتے ہیں تو ، یہ آپ کے سسٹم میں مبہمیت کے ذریعہ تھوڑی سی سیکیورٹی کا اضافہ کر دیتی ہے۔ دھندلاپن کے ذریعے سیکیورٹی کو کبھی بھی سلامتی کا ایک درست اقدام نہیں سمجھا جاتا ہے ، اور میں نے دوسرے مضامین میں اس کے خلاف کارروائی کی ہے۔ در حقیقت ، ہوشیار حملے کے کچھ بوٹس تمام کھلی بندرگاہوں کی تحقیقات کرتے ہیں اور اس بات کا تعین کرتے ہیں کہ وہ بندرگاہوں کی ایک سادہ سی فہرست پر انحصار کرنے اور یہ فرض کرنے کی بجائے کہ وہ معمول کی خدمات فراہم کرتے ہیں۔ لیکن غیر معیاری بندرگاہ کا استعمال پورٹ 22 پر شور اور خراب ٹریفک کو کم کرنے میں مددگار ثابت ہوسکتا ہے۔

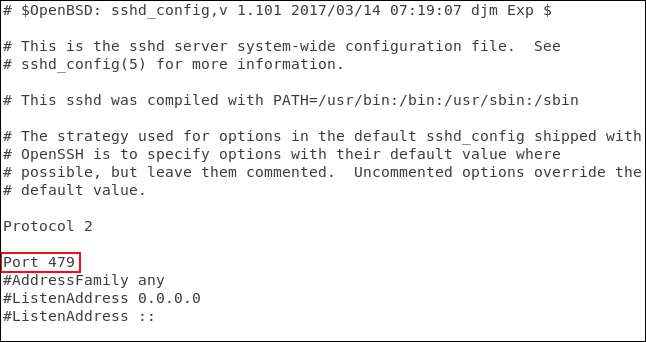

غیر معیاری پورٹ کی تشکیل کے ل your ، اپنی SSH کنفگریشن فائل میں ترمیم کریں:

sudo gedit / وغیرہ / ssh / sshd_config

ہیش # کو "پورٹ" لائن کے آغاز سے ہٹائیں اور "22" کو اپنی پسند کے پورٹ نمبر سے تبدیل کریں۔ اپنی کنفگریشن فائل کو محفوظ کریں اور SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

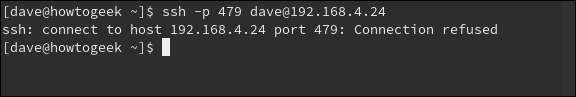

آئیے دیکھتے ہیں کہ اس کا کیا اثر پڑا ہے۔ ہمارے دوسرے کمپیوٹر پر ، ہم استعمال کریں گے

ssh

ہمارے سرور سے رابطہ قائم کرنے کا حکم دیں۔

ssh

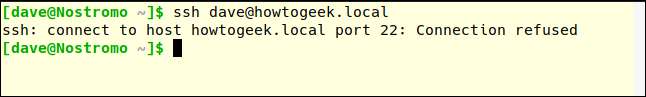

کمانڈ پورٹ 22 کے استعمال سے پہلے سے طے شدہ:

ssh [email protected]

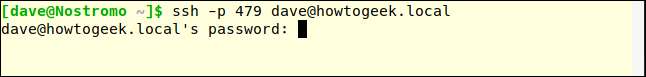

ہمارا رابطہ انکار کر دیا ہے۔ آئیے دوبارہ کوشش کریں اور -p (پورٹ) آپشن کا استعمال کرتے ہوئے ، پورٹ 470 کی وضاحت کریں۔

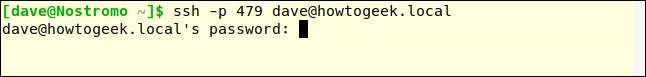

ssh -p 479 [email protected]

ہمارا رابطہ قبول ہے۔

ٹی سی پی ریپروں کا استعمال کرتے ہوئے فلٹر کنکشنز

ٹی سی پی ریپرس کو سمجھنے میں آسان ہے رسائی کنٹرول فہرست . یہ آپ کو کنیکشن درخواست کی خصوصیات جیسے IP ایڈریس یا میزبان نام کی بنیاد پر کنکشن کو خارج کرنے اور اجازت دینے کی اجازت دیتا ہے۔ ٹی سی پی ریپرس کو مناسب طریقے سے تشکیل شدہ فائر وال کے ساتھ مل کر استعمال کیا جانا چاہئے۔ ہمارے مخصوص منظر نامے میں ، ہم ٹی سی پی ریپروں کا استعمال کرکے چیزوں کو کافی حد تک سخت کرسکتے ہیں۔

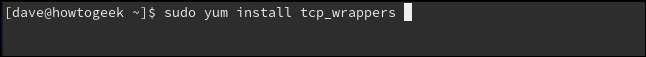

اس مضمون کی تحقیق کے لئے استعمال شدہ اوبنٹو 18.04 ایل ٹی ایس مشین پر ٹی سی پی ریپر پہلے ہی نصب تھا۔ اسے مانجارو 18.10 اور فیڈورا 30 پر نصب کرنا تھا۔

فیڈورا پر انسٹال کرنے کے لئے ، یہ کمانڈ استعمال کریں:

sudo yum انسٹال کریں tcp_wrappers

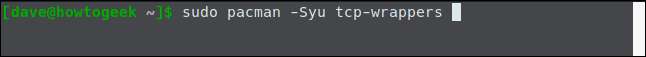

مانجارو پر انسٹال کرنے کے لئے ، یہ کمانڈ استعمال کریں:

sudo pacman - سیو ٹی سی پی-ریپرز

اس میں دو فائلیں شامل ہیں۔ ایک کے پاس اجازت کی فہرست ہے ، اور دوسرے کے پاس انکار کردہ فہرست ہے۔ یہ کہتے ہوئے انکار فہرست میں ترمیم کریں:

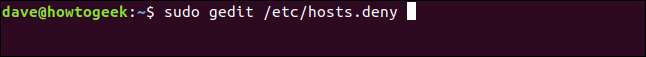

sudo gedit /etc/hosts.deny

یہ کھل جائے گا

gedit

اس میں بھری ہوئی انکار فائل والا ایڈیٹر۔

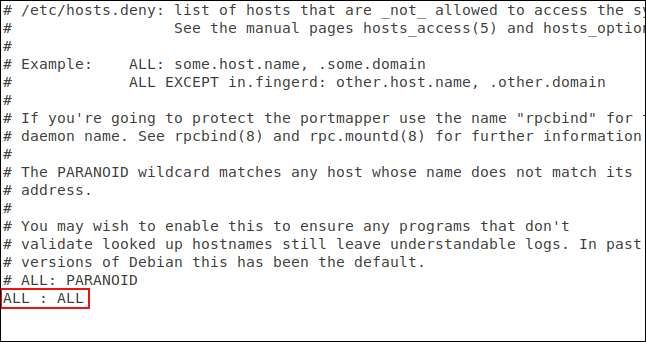

آپ کو لائن شامل کرنے کی ضرورت ہے:

تمام: سب

اور فائل کو محفوظ کریں۔ اس سے وہ تمام رسائی روک دی جاتی ہے جن کو اختیار نہیں دیا گیا ہے۔ اب ہمیں ان رابطوں کو اختیار کرنے کی ضرورت ہے جن کی آپ قبول کرنا چاہتے ہیں۔ ایسا کرنے کے ل you ، آپ کو اجازت فائل میں ترمیم کرنے کی ضرورت ہے۔

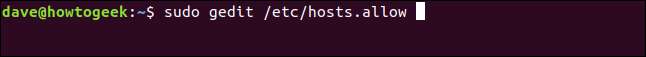

sudo gedit /etc/hosts.allow

یہ کھل جائے گا

gedit

اس میں بھری ہوئی اجازت والی فائل والا ایڈیٹر۔

ہم نے ایس ایس ایچ ڈیمون نام میں شامل کیا ہے ،

ایس ایس ایچ ڈی

، اور ہم جس کمپیوٹر کا کنیکشن بنانے کی اجازت دے رہے ہیں اس کا IP ایڈریس۔ فائل کو محفوظ کریں ، اور دیکھیں کہ پابندیاں اور اجازتیں نافذ ہیں یا نہیں۔

پہلے ، ہم اس کمپیوٹر سے رابطہ قائم کرنے کی کوشش کریں گے جو اس میں نہیں ہے

میزبان ڈاٹ

فائل:

تعلق سے انکار کردیا گیا ہے۔ اب ہم مشین سے IP پتے 192.168.4.23 پر رابطہ کرنے کی کوشش کریں گے:

ہمارا رابطہ قبول ہے۔

ہماری مثال یہاں تھوڑی سفاک ہے۔ صرف ایک ہی کمپیوٹر جڑ سکتا ہے۔ ٹی سی پی ریپرس اس سے کہیں زیادہ ورسٹائل اور زیادہ لچکدار ہے۔ یہ حمایت کرتا ہے میزبان نام ، وائلڈ کارڈز ، اور سب نیٹ ماسک IP پتوں کی حدود سے رابطوں کو قبول کرنا۔ آپ کی حوصلہ افزائی کی جاتی ہے مین پیج چیک کریں .

پاس ورڈز کے بغیر رابطے کی درخواستیں مسترد کریں

اگرچہ یہ ایک بری عمل ہے ، لیکن لینکس سسٹم کا منتظم کوئی صارف اکاؤنٹ بنا سکتا ہے جس میں پاس ورڈ موجود نہیں ہے۔ اس کا مطلب ہے کہ اس اکاؤنٹ سے ریموٹ کنکشن کی درخواستوں کے پاس چیک کرنے کیلئے پاس ورڈ نہیں ہوگا۔ وہ رابطے قبول کیے جائیں گے لیکن غیر تصدیق شدہ

ایس ایس ایچ کے لئے ڈیفالٹ ترتیبات بغیر پاس ورڈ کے کنکشن کی درخواستیں قبول کرتی ہیں۔ ہم اسے بہت آسانی سے تبدیل کرسکتے ہیں ، اور یقینی بنائیں کہ تمام روابط مستند ہیں۔

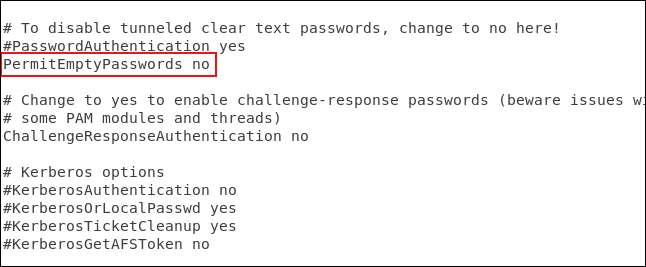

ہمیں آپ کی SSH کنفگریشن فائل میں ترمیم کرنے کی ضرورت ہے۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل تک اسکرول کریں جب تک کہ آپ "#PermitEmptyPasswords نمبر" کے ساتھ لکھنے والی لائن نہیں دیکھ پائیں۔ ہیش کو ہٹا دیں

#

لائن کے آغاز سے اور فائل کو محفوظ کریں۔ SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

پاس ورڈ کی بجائے ایس ایس ایچ کیز کا استعمال کریں

SSH چابیاں SSH سرور میں لاگ ان ہونے کا ایک محفوظ ذریعہ فراہم کرتی ہیں۔ پاس ورڈ کا اندازہ لگایا جاسکتا ہے ، کریک ہو سکتا ہے یا زبردستی مجبور . ایس ایس ایچ کیز اس طرح کے حملے کے ل keys کھلی نہیں ہیں۔

جب آپ SSH کیز تیار کرتے ہیں تو ، آپ کی چابیاں کا ایک جوڑا بناتے ہیں۔ ایک عوامی کلید ہے ، اور دوسرا نجی کلید ہے۔ عوامی کلید ان سرورز پر انسٹال ہوتی ہے جن سے آپ جڑنا چاہتے ہیں۔ نجی کلید ، جیسا کہ نام تجویز کرے گا ، آپ کے اپنے کمپیوٹر پر محفوظ رکھا گیا ہے۔

ایس ایس ایچ کیز آپ کو بغیر پاس ورڈ کے ایسے رابطے بنانے کی اجازت دیتی ہے جو پاس ورڈ کی توثیق کا استعمال کرنے والے کنکشن سے کہیں زیادہ محفوظ int انسدادی طور پر are زیادہ محفوظ ہیں۔

جب آپ کسی کنکشن کی درخواست کرتے ہیں تو ، ریموٹ کمپیوٹر آپ کی عوامی کلید کی اپنی کاپی کو ایک انکرپٹڈ میسج بنانے کے لئے استعمال کرتا ہے جو آپ کے کمپیوٹر پر واپس بھیج دیا جاتا ہے۔ چونکہ یہ آپ کی عوامی کلید کے ساتھ خفیہ شدہ تھا ، لہذا آپ کا کمپیوٹر آپ کی نجی کلید کے ساتھ اس کو غیر خفیہ کرسکتا ہے۔

اس کے بعد آپ کا کمپیوٹر پیغام سے کچھ معلومات نکالتا ہے ، خاص طور پر سیشن آئی ڈی ، جس کو خفیہ کرتا ہے اور اسے سرور پر واپس بھیج دیتا ہے۔ اگر سرور آپ کی پبلک کلید کی اپنی کاپی سے اسے ڈیکرپٹ کرسکتا ہے ، اور اگر پیغام کے اندر موجود معلومات سرور کے ذریعہ آپ کو بھیجی گئی چیز سے میل کھاتی ہے تو ، اس بات کی تصدیق ہوجاتی ہے کہ آپ کا رابطہ آپ کے ذریعہ آرہا ہے۔

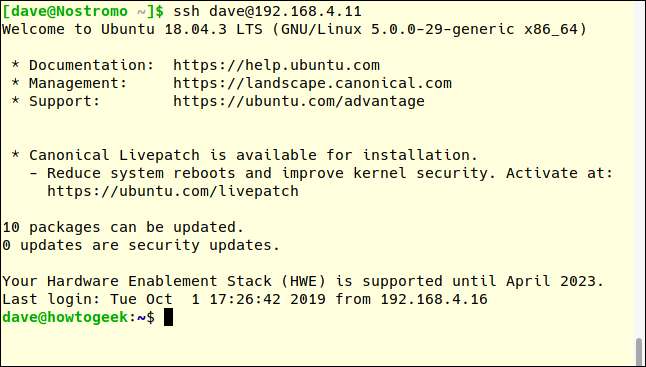

یہاں ، سرور کے ساتھ 192.168.4.11 پر SSH چابیاں والے صارف کے ذریعہ رابطہ قائم کیا جارہا ہے۔ نوٹ کریں کہ انہیں پاس ورڈ کے لئے اشارہ نہیں کیا گیا ہے۔

ssh [email protected]

ایس ایس ایچ کیز اپنے لئے ایک مضمون کی اہلیت رکھتی ہیں۔ آسانی سے ، ہمارے پاس آپ کے لئے ایک ہے۔ یہ ہے SSH چابیاں کیسے بنائیں اور انسٹال کریں .

متعلقہ: لینکس شیل سے ایس ایس ایچ کیز کو کیسے بنائیں اور انسٹال کریں

مکمل طور پر پاس ورڈ کی توثیق غیر فعال کریں

یقینا ، ایس ایس ایچ کیز کو استعمال کرنے کی منطقی توسیع یہ ہے کہ اگر تمام دور دراز صارفین ان کو اپنانے پر مجبور ہوجاتے ہیں تو ، آپ پاس ورڈ کی توثیق کو مکمل طور پر بند کردیں گے۔

ہمیں آپ کی SSH کنفگریشن فائل میں ترمیم کرنے کی ضرورت ہے۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل تک اسکرول کریں جب تک کہ آپ "# پاس ورڈ آؤٹینٹیکشن ہاں" سے شروع ہونے والی لائن نہیں دیکھ پائیں۔ ہیش کو ہٹا دیں

#

لائن کے آغاز سے ، "ہاں" کو "نہیں" میں تبدیل کریں ، اور فائل کو محفوظ کریں۔ SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

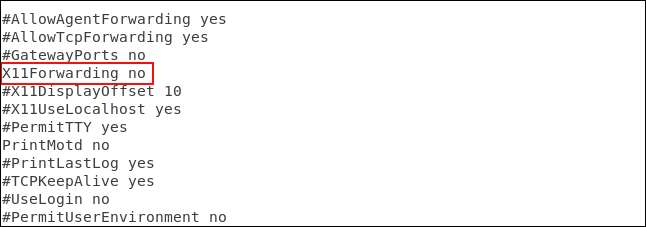

ایکس 11 فارورڈنگ کو غیر فعال کریں

X11 فارورڈنگ ، دور دراز کے صارفین کو SSH سیشن کے دوران آپ کے سرور سے گرافیکل ایپلی کیشنز چلانے کی اجازت دیتا ہے۔ خطرہ اداکار یا بدنیتی پر مبنی صارف کے ہاتھوں ، GUI انٹرفیس ان کے بدنما مقاصد کو آسان بنا سکتا ہے۔

سائبرسیکیوریٹی کا ایک معیاری منتر یہ ہے کہ اگر آپ کے پاس اس کو چلانے کی کوئی معقول وجہ نہیں ہے تو اسے بند کردیں۔ ہم آپ کی SSH تشکیل فائل میں ترمیم کرکے ایسا کریں گے۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل کے ذریعے اسکرول کریں جب تک کہ آپ "# X11 فارورڈنگ نمبر" سے شروع ہونے والی لائن کو نہیں دیکھ پائیں۔ ہیش کو ہٹا دیں

#

لائن کے آغاز سے اور فائل کو محفوظ کریں۔ SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

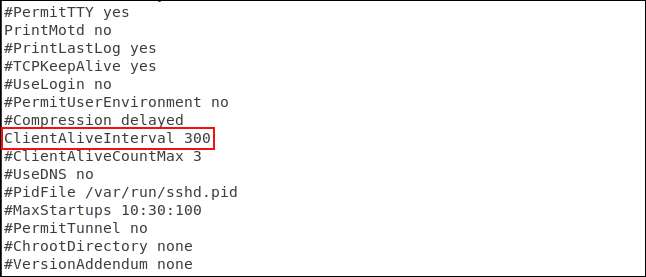

ایک بیک وقت ختم ہونے والی قیمت مقرر کریں

اگر آپ کے کمپیوٹر سے ایس ایس ایچ کا کوئی رابطہ قائم ہے ، اور کچھ عرصے سے اس پر کوئی سرگرمی نہیں ہوئی ہے تو ، اس سے حفاظتی خطرہ لاحق ہوسکتا ہے۔ ایک موقع موجود ہے کہ صارف نے اپنی ڈیسک چھوڑ دی ہے اور کہیں اور مصروف ہے۔ کوئی بھی جو ان کی میز کے پاس سے گزرتا ہے وہ بیٹھ سکتا ہے اور اپنے کمپیوٹر اور ، ایس ایس ایچ کے ذریعے ، آپ کے کمپیوٹر کا استعمال شروع کر سکتا ہے۔

ٹائم آؤٹ کی حد کو قائم کرنا زیادہ محفوظ ہے۔ غیر فعال مدت مقررہ مدت سے میل کھاتا ہے تو SSH کنکشن چھوڑ دیا جائے گا۔ ایک بار پھر ، ہم آپ کی SSH کنفگریشن فائل میں ترمیم کریں گے۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل کے ذریعے اسکرول کریں جب تک کہ آپ "#ClientAliveInterval 0" کے ساتھ شروع ہونے والی لائن کو نہیں دیکھ پائیں گے ہیش کو ہٹا دیں

#

لائن کے آغاز سے ، ہندسے 0 کو اپنی مطلوبہ قیمت میں تبدیل کریں۔ ہم نے 300 سیکنڈ استعمال کیے ہیں ، جو 5 منٹ کا ہے۔ فائل کو محفوظ کریں ، اور SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

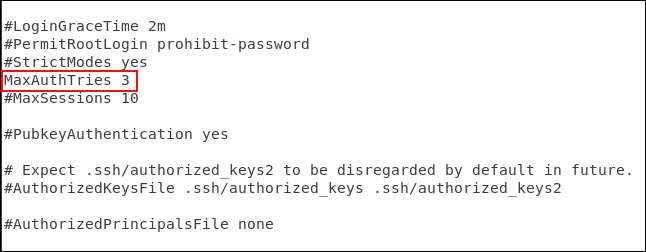

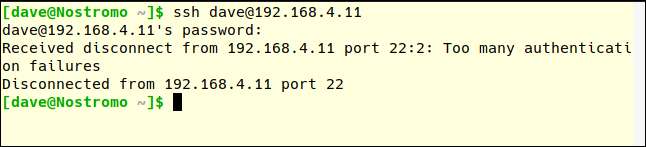

پاس ورڈ کی کوششوں کے لئے ایک حد طے کریں

توثیق کی کوششوں کی تعداد پر حد مقرر کرنا پاس ورڈ کا اندازہ لگانے اور بروسٹ فورس کے حملوں کو ناکام بنانے میں مدد مل سکتی ہے۔ تصدیق ناموں کی نامزد کردہ تعداد کے بعد ، صارف کو ایس ایس ایچ سرور سے منقطع کردیا جائے گا۔ پہلے سے طے شدہ طور پر ، اس کی کوئی حد نہیں ہے۔ لیکن اس کا جلد ازالہ کیا جاتا ہے۔

ایک بار پھر ، ہمیں آپ کی SSH کنفگریشن فائل میں ترمیم کی ضرورت ہے۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل کے ذریعے اسکرول کریں جب تک کہ آپ "#MaxAuthTries 0" سے شروع ہونے والی لائن نہیں دیکھ پائیں۔ ہیش کو ہٹا دیں

#

لائن کے آغاز سے ، ہندسے 0 کو اپنی مطلوبہ قیمت میں تبدیل کریں۔ ہم نے یہاں 3 استعمال کیا ہے۔ جب آپ اپنی تبدیلیاں کریں اور ایس ایس ایچ ڈیمون کو دوبارہ شروع کریں تو فائل کو محفوظ کریں۔

sudo systemctl دوبارہ شروع کریں sshd

ہم اس کو مربوط کرنے کی کوشش اور جان بوجھ کر غلط پاس ورڈ داخل کرکے جانچ سکتے ہیں۔

نوٹ کریں کہ میکس آؤٹ ٹریز کا نمبر صارف کی جن کوششوں کی اجازت ہے اس سے کہیں زیادہ لگتا ہے۔ دو بری کوششوں کے بعد ، ہمارا آزمائشی صارف منقطع ہوگیا ہے۔ یہ میکس آؤٹ ٹریز کے ساتھ تھا جو تین پر سیٹ کیا گیا تھا۔

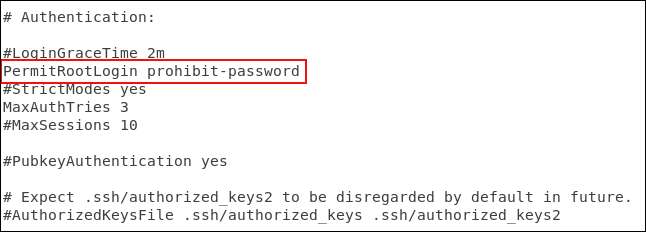

روٹ لاگ ان کو غیر فعال کریں

اپنے لینکس کمپیوٹر پر جڑ کے طور پر لاگ ان کرنا برا عمل ہے۔ آپ کو بطور عام صارف لاگ ان اور استعمال کرنا چاہئے

sudo

ایسی کارروائیوں کو انجام دینے کے لئے جن میں روٹ مراعات کی ضرورت ہوتی ہے۔ اس کے علاوہ بھی ، آپ کو جڑ کو اپنے SSH سرور میں لاگ ان نہیں ہونے دینا چاہئے۔ صرف باقاعدہ صارفین کو رابطہ قائم کرنے کی اجازت ہونی چاہئے۔ اگر انہیں انتظامی کام انجام دینے کی ضرورت ہو تو ، انہیں استعمال کرنا چاہئے

sudo

بھی. اگر آپ کو کسی جڑ صارف کو لاگ ان کرنے کی اجازت دینے پر مجبور کیا جاتا ہے تو ، آپ کم از کم انہیں ایس ایس ایچ کیز استعمال کرنے پر مجبور کرسکتے ہیں۔

آخری بار کے ل we ، ہمیں آپ کی SSH کنفگریشن فائل میں ترمیم کرنا ہوگی۔

sudo gedit / وغیرہ / ssh / sshd_config

فائل کے ذریعے اسکرول کریں جب تک کہ آپ "#PermitRootLogin ممنوعہ پاس ورڈ" کے ساتھ شروع ہونے والی لائن کو نہیں دیکھ پائیں گے ہیش کو ہٹا دیں

#

لائن کے آغاز سے

- اگر آپ جڑ کو بالکل بھی لاگ ان کرنے سے روکنا چاہتے ہیں تو ، "ممنوع پاس ورڈ" کو "نہیں" سے تبدیل کریں۔

- اگر آپ روٹ کو لاگ ان کرنے کی اجازت دینے جارہے ہیں لیکن انہیں ایس ایس ایچ کیز استعمال کرنے پر مجبور کریں تو ، جگہ جگہ "ممنوع پاس ورڈ" چھوڑیں۔

اپنی تبدیلیوں کو محفوظ کریں اور SSH ڈیمان کو دوبارہ شروع کریں:

sudo systemctl دوبارہ شروع کریں sshd

آخری اقدام

یقینا ، اگر آپ کو کسی بھی کمپیوٹر پر چلنے والے ایس ایس ایچ کی ضرورت نہیں ہے تو ، یقینی بنائیں کہ یہ غیر فعال ہے۔

sudo systemctl اسٹاپ ایس ایس ڈی

sudo systemctl غیر فعال sshd

اگر آپ کھڑکی نہیں کھولتے ہیں تو ، کوئی بھی اندر نہیں چڑھ سکتا۔