Kategorie

- AI I Uczenie Maszynowe

- AirPods

- Amazonka

- Amazon Alexa I Amazon Echo

- Amazon Alexa I Amazon Echo

- Amazon Ogień TV

- Amazon Prime Film

- Androida

- Komórkowe I Tabletki Androida

- Telefony I Tablety Z Androidem

- Android TV

- Jabłko

- Apple App Store

- Jabłko HomeKit I Jabłko HomePod

- Jabłko Muzyki

- Apple TV

- Apple Obserwować

- Aplikacje I Aplikacji Sieci

- Aplikacje I Aplikacje Internetowe

- Audio

- Chromebook I Chrom OS

- Chromebook & Chrome OS

- Chromecastowi

- Chmura Internetowa I

- Chmura I Internet

- Chmura I Internet

- Sprzęt Komputerowy

- Historia Computer

- Przewód Skrawania I Na żywo

- Cięcie I Strumieniowanie Sznurków

- Niezgoda

- Disney +

- DIY

- Pojazdy Elektryczne

- EReaders

- Niezbędniki

- Wyjaśniacze

- Facebooku

- Hazard

- Ogólnie

- Gmail

- Wykryliśmy

- Google Assistant & Google Nest

- Google Assistant I Google Nest

- Wykryliśmy Chrom

- Wykryliśmy Dokumenty

- Dysk Google

- Mapy Google

- Sklep Google Play

- Arkusze Google

- Wykryliśmy Szkiełka

- Google TV

- Sprzęt Komputerowy

- HBO Max

- Jak

- Hulu

- , Internet Slang I Skróty

- IPhone I IPAD

- Kindle

- Dystrybucja

- Mac

- Konserwacja I Optymalizacja

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft Outlook

- Microsoft PDF

- Microsoft Zespoły

- Microsoft Word

- Mozilla Firefox

- I Straty

- Przełącznik Nintendo

- Paramount +

- PC Gaming

- Peacock I

- Fotografie

- Photoshop

- PlayStation

- Bezpieczeństwo I Bezpieczeństwo

- Prywatność I Bezpieczeństwo

- Prywatność I Ochrona

- Łapanki Produkcie

- Programowanie

- Maliny Pi

- Roku

- Safari

- Samsung Komórkowe I Tabletki

- Telefony I Tabletki Samsung

- Luzu

- Inteligentne Domu

- Snapchat

- Social Media

- Przestrzeń

- Spotify

- Krzesiwo

- Rozwiązywanie Problemów

- Telewizja

- Twittera

- Gry Wideo

- Wirtualna Rzeczywistość

- VPN

- Przeglądarki Internetowe

- Fi I Routery

- Wi -Fi I Routery

- Okna

- Okna 10

- Okna 11

- Okna 7

- Xbox

- YouTube I YouTube TV

- YouTube I YouTube TV

- Powiększenie

- Explainers

Prywatność i ochrona - Najpopularniejsze artykuły

Jak zezwolić lub zablokować wyskakujące okienka w przeglądarce Chrome

Prywatność i ochrona Apr 23, 2025Google Chrome świetnie radzi sobie z blokowaniem wyskakujących okienek po wyjęciu z pudełka, ale czasami uniemożliwia im to, nawet jeśli oczekujesz, że pochodzi z zaufanej wi..

Co to jest złośliwe oprogramowanie RAT i dlaczego jest takie niebezpieczne?

Prywatność i ochrona Apr 22, 2025TREŚĆ NIENARUSZONA Chichinkin / Shutte rs i ck Trojan zdalnego dostępu (RAT) to rodzaj złośliwego oprogramowania, które umożliwia hakero..

Aktualizacje systemu Windows psują komputery z tymi programami antywirusowymi

Prywatność i ochrona Apr 19, 2025TREŚĆ NIENARUSZONA Shutterstock 9 kwietnia Microsoft wydał poprawkę Windows, która zepsuła komputery PC z zainstalowanymi pewnymi program..

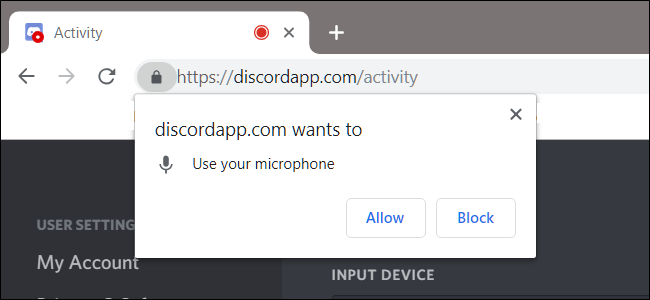

Jak zmienić uprawnienia kamery i mikrofonu w witrynie w Chrome

Prywatność i ochrona Apr 17, 2025Google Chrome pozwala zarządzać, które poszczególne witryny mogą mieć dostęp do Twojego mikrofonu i kamery. Jeśli nie widzisz obrazu lub mikrofon nie odbiera głosu, może b..

Jak zobaczyć wszystkie dane, które Instagram ma na Twój temat

Prywatność i ochrona Apr 15, 2025Instagram jest the miejsce, w którym możesz udostępniać swoje zdjęcia i podobnie jak większość sieci społecznościowych, śledzi dziwne i cudowne rzeczy. Czy..

Alexa, dlaczego pracownicy patrzą na moje dane?

Prywatność i ochrona Apr 15, 2025TREŚĆ NIENARUSZONA Craig Lloyd Wszyscy o tym rozmawiali Raport Bloomberga że pracownicy Amazon słuchają nagrania głosowe ..

Jak utworzyć alias dla swojego adresu e-mail iCloud

Prywatność i ochrona Apr 12, 2025Korzystanie z aliasu e-mail iCloud to świetny sposób na ukrycie prawdziwego adresu e-mail. Możesz użyć aliasu podczas zapisywania się do biuletynów lub stron internetowych, d..

Jak usunąć rozszerzenie Chrome „Zainstalowane przez zasady przedsiębiorstwa” w systemie Windows

Prywatność i ochrona Apr 11, 2025Rozszerzenia Google Chrome z informacją „Zainstalowane przez zasady przedsiębiorstwa” nie pozwalają na ich odinstalowanie, ponieważ instalują się z podwyższonymi uprawnie..

Jak wymusić uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników subskrypcji Office 365

Prywatność i ochrona Apr 9, 2025Multi-Factor Authentication (MFA) to świetne narzędzie bezpieczeństwa, a zawsze to polecamy . Administratorzy usługi Office 365 mogą wymusić usługę MFA dla u�..

Jak sprawić, by Chrome przestał oferować, aby zapisać dane karty kredytowej

Prywatność i ochrona Apr 4, 2025Google Chrome umożliwia zapisywanie informacji o karcie kredytowej w celu szybkiego i bezproblemowego płacenia za zakupy online. Ale jeśli nigdy nie korzystasz z tej funkcji auto..

Co to jest odmowa usługi i ataki DDoS?

Prywatność i ochrona Apr 2, 2025TREŚĆ NIENARUSZONA Ataki DoS (Denial of Service) i DDoS (Distributed Denial of Service) stają się coraz bardziej powszechne i silniejsze. Ataki typu „odmowa usługi” występują..

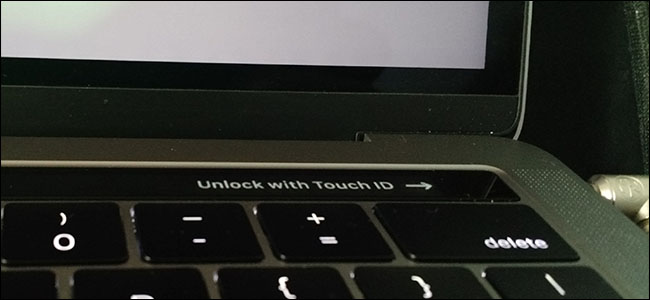

Jak wyczyścić pasek dotykowy MacBooka i bezpieczne dane enklawy

Prywatność i ochrona Apr 1, 2025TREŚĆ NIENARUSZONA Planujesz sprzedać lub oddać swojego MacBooka Pro z paskiem Touch Bar? Nawet jeśli ty wyczyść komputer Mac i ponownie zainstaluj system macOS od ..

Zaktualizuj WinRAR teraz, aby chronić swój komputer przed atakami

Prywatność i ochrona Mar 29, 2025Czy masz zainstalowany program WinRAR na komputerze z systemem Windows? Wtedy prawdopodobnie jesteś podatny na atak. RARLab załatał niebezpieczny błąd bezpieczeństwa pod konie..

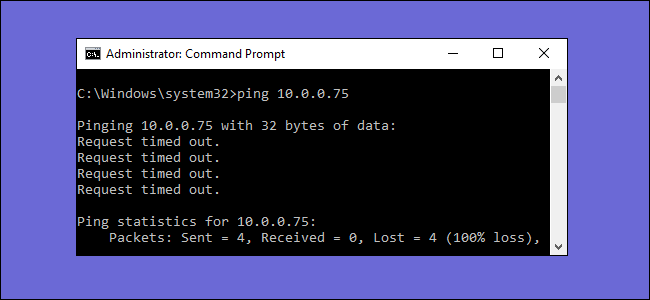

Jak zezwolić na pingowanie (żądania echa ICMP) przez zaporę systemu Windows

Prywatność i ochrona Mar 28, 2025Gdy Zapora systemu Windows jest włączona z ustawieniami domyślnymi, nie możesz użyć polecenia ping z innego urządzenia, aby sprawdzić, czy Twój komputer żyje. Oto jak to z..

Co to jest „Dark Web Scan” i czy należy go używać?

Prywatność i ochrona Mar 26, 2025TREŚĆ NIENARUSZONA Experian i wiele innych firm rozpowszechnia „skanowanie w ciemnej sieci”. Obiecują przeszukać ciemną sieć w celu znalezienia danych osobowych, aby spr..

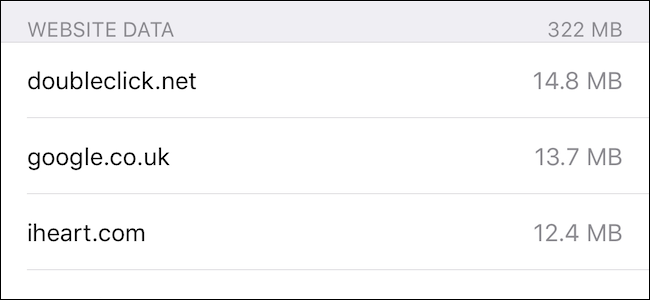

Jak wyświetlić i usunąć wszystkie strony internetowe z danymi zapisanymi na Twoim iPhonie lub iPadzie

Prywatność i ochrona Mar 25, 2025Za każdym razem, gdy odwiedzasz witrynę internetową na iPhonie lub iPadzie, fragmenty danych są zapisywane na Twoim urządzeniu. Pliki cookie i inne dane w pamięci podręcznej ..

Jak korzystać z trybu awaryjnego, aby naprawić komputer z systemem Windows (i kiedy powinieneś)

Prywatność i ochrona Mar 20, 2025Tryb awaryjny systemu Windows jest podstawowym narzędziem. Na komputerach zainfekowanych złośliwym oprogramowaniem lub ulegających awarii z powodu błędnych sterowników tryb a..

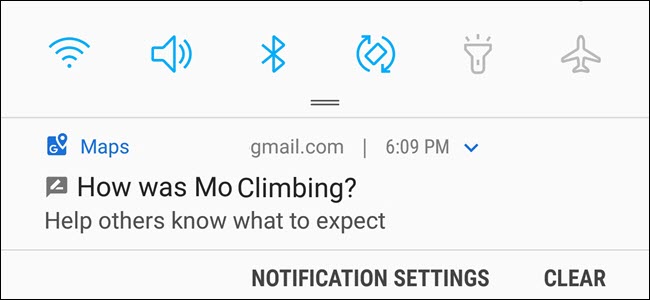

Jak zatrzymać prośby o przegląd Map Google na Androida i iPhone'a

Prywatność i ochrona Mar 19, 2025Jeśli masz Mapy Google w swoim smartfonie, możesz otrzymywać powiadomienia z prośbą o sprawdzenie odwiedzanych firm. Google zwykle pyta „How was [Business Name]?” i oczekuj..

Jak zarządzać zapisanymi hasłami w Chrome

Prywatność i ochrona Mar 18, 2025Google Chrome ma poręczny menedżer haseł już wbudowane. Gdy pojawi się prośba o zalogowanie, możesz ustawić w przeglądarce zapisywanie i wpisywanie haseł do..

Jak bezpiecznie pozbywać się (lub sprzedawać) sprzętu Smarthome

Prywatność i ochrona Mar 17, 2025TREŚĆ NIENARUSZONA Josh Hendrickson Decydując się na pozbycie się gadżetów smarthome, nie powinieneś po prostu wyrzucać ich do kosza, sprzedawać a..