Experian i wiele innych firm rozpowszechnia „skanowanie w ciemnej sieci”. Obiecują przeszukać ciemną sieć w celu znalezienia danych osobowych, aby sprawdzić, czy przestępcy je sprzedają. Nie trać pieniędzy.

Co to jest Dark Web?

„ ciemna sieć ”Składa się z ukrytych witryn internetowych, do których nie można uzyskać dostępu bez specjalnego oprogramowania. Te witryny nie pojawią się, gdy korzystasz z Google lub innej wyszukiwarki, a nawet nie możesz uzyskać do nich dostępu, chyba że zrobisz wszystko, co w ich mocy, aby użyć odpowiednich narzędzi.

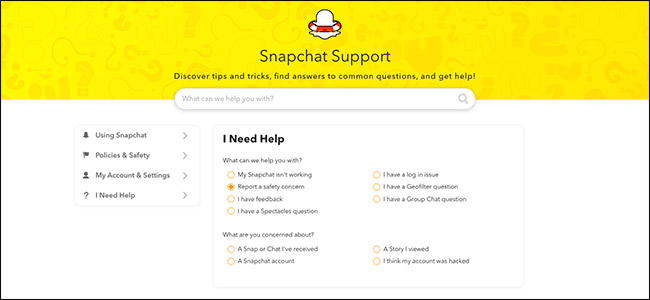

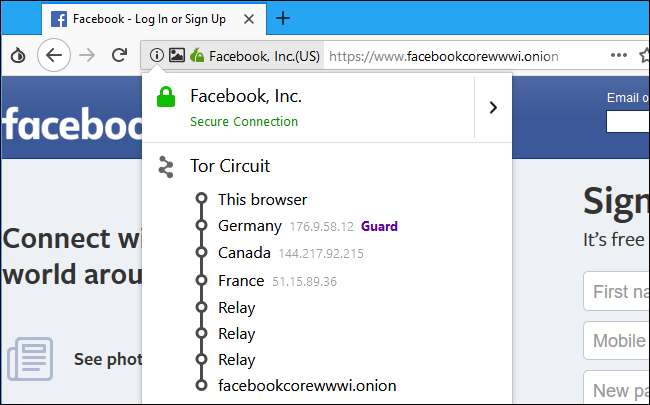

Na przykład Tor oprogramowanie może być używane do anonimowego przeglądania normalnej sieci, ale ukrywa również specjalne witryny znane jako „Witryny .onion” lub „ukryte usługi Tor”. Te witryny używają Tora do maskowania swojej lokalizacji, a dostęp do nich uzyskujesz tylko przez sieć Tor.

ZWIĄZANE Z: Co to jest ciemna sieć?

Istnieją uzasadnione zastosowania usług ukrytych Tor. Na przykład Facebook oferuje witrynę Tor .onion pod adresem facebookcorewwwi.onion, do której można uzyskać dostęp tylko po połączeniu z Torem. Dzięki temu osoby w krajach, w których Facebook jest zablokowany, mają dostęp do Facebooka. Wyszukiwarka DuckDuckGo jest również dostępna pod adresem usługi ukrytej Tor. Może to również pomóc w uniknięciu cenzury rządowej.

Ale ciemna sieć jest również wykorzystywana do działań przestępczych. Jeśli masz zamiar sprzedawać bazy danych ludzkich kart kredytowych i numerów PESEL online, chcesz ukryć swoją lokalizację, aby władze nie wkroczyły do środka. Dlatego przestępcy często sprzedają te dane w ciemnej sieci. Z tego samego powodu niesławna witryna Silk Road, internetowy czarny rynek narkotyków i innych nielegalnych rzeczy, była dostępna tylko przez Tor.

Nie skanują całej ciemnej sieci

Wyjaśnijmy jedno: te usługi nie skanują całej ciemnej sieci w poszukiwaniu danych. To po prostu niemożliwe.

Tam są 1,208,925,819,614,629,174,706,176 możliwe adresy witryn w ciemnej sieci, a to tylko liczba witryn Tor .onion. Nie byłoby możliwe sprawdzenie każdego z nich, aby sprawdzić, czy są online, a następnie poszukać na nich danych.

Nawet gdyby te usługi skanowały całą publiczną ciemną sieć - czego nie są - i tak nie byłyby w stanie zobaczyć ekskluzywnych rzeczy. Zostałyby wymienione prywatnie i nie zostałyby upublicznione.

Co w takim razie robi „skanowanie w ciemnej sieci”?

Żadna firma, która oferuje „skanowanie w ciemnej sieci”, nie powie Ci, co robi, ale z pewnością możemy zgadnąć na podstawie informacji. Firmy te gromadzą zrzuty danych upubliczniane w popularnych witrynach w ciemnej sieci.

Kiedy mówimy „zrzuty danych”, mamy na myśli duże bazy danych nazw użytkowników i haseł - a także innych danych osobowych, takich jak numery ubezpieczenia społecznego i dane kart kredytowych - które zostały skradzione z przejętych witryn internetowych i udostępnione online.

Zamiast skanować ciemną sieć, skanują listy ujawnionych haseł i danych osobowych - które, co prawda, często znajdują się w ciemnej sieci. Następnie poinformują Cię, jeśli Twoje dane osobowe zostaną znalezione na jednej z list, które mogą dostać w swoje ręce.

Jednak nawet jeśli skanowanie w ciemnej sieci wskazuje, że nic ci nie jest, być może nie - przeszukują tylko publicznie dostępne przecieki, do których mają dostęp. Nie mogą zeskanować wszystkiego.

Jak bezpłatnie monitorować naruszenia danych

Za całym szumem „ciemnej sieci” kryje się tutaj dość przydatna usługa. Ale zgadnij co: wiele z tego możesz już zrobić za darmo.

Troy Hunt's Czy zostałem Pwned? powie Ci, czy Twój adres e-mail lub hasło pojawia się w jednym z 322 (i wciąż rośnie) zrzutów danych ze stron internetowych. Możesz także ustawić powiadamianie Cię, gdy Twój adres e-mail pojawi się w nowym zrzucie danych.

Ta usługa nie skanuje, aby sprawdzić, czy Twój numer ubezpieczenia społecznego jest uwzględniony w którymkolwiek z tych wycieków, co obiecują skany w ciemnej sieci. Ale jeśli chcesz tylko sprawdzić, czy Twoje dane logowania wyciekły, jest to przydatna usługa.

Jak zawsze, dobrym pomysłem jest używanie wszędzie unikalnych haseł. W ten sposób nawet jeśli Twój adres e-mail i hasło z jednej witryny pojawiają się w przecieku, przestępcy nie mogą po prostu wypróbować tej kombinacji w innych witrynach, aby uzyskać dostęp do Twoich kont. Menedżer haseł może zapamiętać wszystkie te unikalne hasła.

Zmierz się z faktami: Twoje dane są już skradzione

Nadal możesz pomyśleć, że skanowanie ciemnej sieci może być przydatne. W końcu informuje Cię, czy Twój numer ubezpieczenia społecznego pojawia się w jakimkolwiek zrzucie danych. To przydatne, prawda?

Cóż, niekoniecznie. Posłuchaj, prawdopodobnie powinieneś założyć, że Twój numer ubezpieczenia społecznego został już przejęty i przestępcy mogą uzyskać do niego dostęp, jeśli chcą. Taka jest ostra prawda.

Ogromne wyrwy nadchodzą szybko i ciężko. Equifax ujawnił 145,5 miliona numerów ubezpieczenia społecznego. Anthem ujawnił informacje o 78,8 mln ludzi, w tym numery ubezpieczenia społecznego. Amerykańskie Biuro ds. Zarządzania Personelem (OPM) ujawniło również poufne informacje dotyczące 21,5 miliona osób - ponownie, w tym numery ubezpieczenia społecznego.

To tylko kilka przykładów. Przez lata było wiele innych przecieków - kilka milionów tutaj, kilkaset tysięcy tam. A to tylko przypadki naruszenia danych, które zostały zgłoszone publicznie. Statystycznie rzecz biorąc, większość Amerykanów prawdopodobnie wyciekła do tej pory ich numery ubezpieczenia społecznego w co najmniej jednym z takich naruszeń danych. Dżin wyszedł z butelki.

Zamroź swój kredyt; Teraz jest za darmo

Jeśli obawiasz się, że ktoś nadużył Twojego numeru ubezpieczenia społecznego, zalecamy zamrażanie raportów kredytowych . Zawieszenie kredytu (i odmrożenie) są teraz wolne w całych Stanach Zjednoczonych.

Zamrażając kredyt, uniemożliwiasz innym otwieranie nowego kredytu w Twoim imieniu. Żadna instytucja pożyczkowa nie będzie w stanie pobrać Twojego kredytu, dopóki go nie odblokujesz lub nie podasz kodu PIN. Możesz tymczasowo odblokować kredyt, gdy chcesz ubiegać się o kredyt - na przykład gdy ubiegasz się o kartę kredytową, kredyt samochodowy lub kredyt hipoteczny. Ale przestępca nie powinien mieć możliwości ubiegania się o kredyt z Twoimi danymi osobowymi, jeśli Twoje raporty kredytowe zostaną zamrożone.

Zalecamy po prostu zamrożenie raportów kredytowych i pominięcie skanowania ciemnej sieci. W przeciwieństwie do skanowania w ciemnej sieci, zamrożenie kredytu jest bezpłatne. Oni też coś robią - nawet jeśli Twój numer ubezpieczenia społecznego zostanie znaleziony podczas skanowania w ciemnej sieci, i tak możesz tylko zamrozić swój kredyt. A przestępcy mogą dostać w swoje ręce Twój numer ubezpieczenia społecznego, nawet jeśli nie pojawia się on podczas skanowania w ciemnej sieci.

ZWIĄZANE Z: Jak powstrzymać złodziei tożsamości przed otwieraniem kont w Twoim imieniu

Źródło zdjęcia: Maxim Apryatin /Shutterstock.com, yosmoes815 /Shutterstock.com.