Zostaniesz wybaczony, jeśli nigdy nie słyszałeś o oszustwie związanym z przeniesieniem telefonu, ponieważ do niedawna nie był to tak naprawdę szeroko omawiany problem. Ale stało się to wystarczająco poważne T-Mobile wysyła ostrzeżenia do wielu swoich klientów . Przyjrzyjmy się bliżej, czym to jest i jak się przed tym uchronić.

Co to jest oszustwo związane z przeniesieniem portu?

Jeśli chcesz zmienić operatora komórkowego, zazwyczaj możesz zabrać ze sobą swój dotychczasowy numer telefonu - bo kto chce uzyskać nowy numer telefonu, jeśli tego nie zrobi mieć do? Nikt, to jest kto.

Teraz wyobraź sobie kogoś wchodzącego do sklepu z przewoźnikami (lub dzwoniącego do niego) i udającego Ciebie. Bez odpowiednich środków bezpieczeństwa osoba ta może łatwo ukraść Twój numer telefonu i zabrać go do nowego operatora, skutecznie wyłączając usługę telefoniczną i przejmując kontrolę nad Twoim numerem. To dość przerażające.

I nie jest to jedyny rodzaj oszustwa związanego z przenoszeniem danych w dziczy - istnieje również coś, co nazywa się oszustwem wymiany karty SIM (zwane także „przejęciem karty SIM”), które działa podobnie, ale zamiast przenosić Twój numer do nowego operatora, osoba atakująca udaje, że be you i prosi o nową kartę SIM dla twojego konta. Dostają kartę SIM, dostaną dostęp do Twojego numeru.

A ponieważ tylko jedna karta SIM może być podłączona do numeru w danym momencie, skutecznie wyłącza obecną kartę SIM. Tak więc, chociaż taktyka jest nieco inna, efekt końcowy jest taki sam: Twój telefon jest wyłączony, a ktoś inny ma Twój numer jako swój.

Dlaczego to wielka sprawa?

Chociaż przejęcie numeru i zakończenie usługi komórkowej brzmią jak ból głowy, konsekwencje są znacznie głębsze. Pomyśl o tym: porywacz właśnie przejął kontrolę nad Twoim numerem telefonu, dzięki czemu uzyska dostęp do wszystkich Twoich połączeń i SMS-ów. Wszystko, co jest przeznaczone dla twoich oczu lub uszu, jest teraz w rękach zupełnie obcej osoby. Na samą myśl o tym moja skóra się czołga.

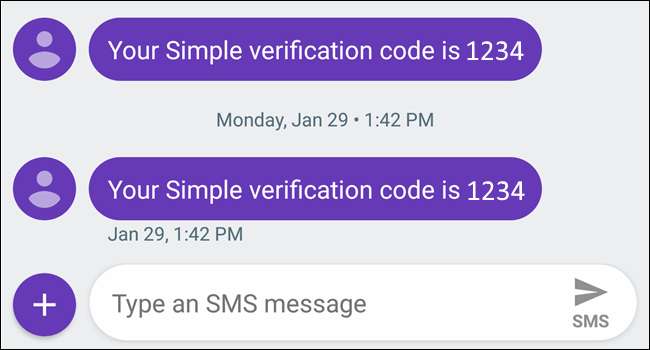

Twoje prywatne wiadomości są najmniejszym z Twoich zmartwień. A co, jeśli używasz swojego numeru telefonu do odbierania wiadomości tekstowych z kodami bezpieczeństwa podczas logowania się na konto bankowe? Ta osoba ma teraz dostęp do dowolnego kodu wysłanego na Twój telefon i może uzyskać dostęp do Twojej poczty e-mail, konta bankowego, kart kredytowych i innych bardzo poufnych informacji.

Właśnie dlatego ostatnio T-Mobile zaczynając ostrzegać swoich klientów o tym problemie . Chociaż jest to możliwe mógłby zdarza się z każdym operatorem, luka w systemie T-Mobile ułatwiła atakującym przeniesienie dowolnego numeru z konta abonamentowego na nowego operatora, a niektórzy użytkownicy przejęli ich numery i wyczyścili konta bankowe.

Firma coś robi aby rozwiązać problem teraz , ale nadal może być problemem, jeśli nie wiesz, jak sobie z tym poradzić.

Jak więc mam się chronić?

Dobra wiadomość jest taka, że zabezpieczenie się przed tym oszustwem jest dość łatwe - wystarczy już dziś szybko zadzwonić do działu obsługi klienta lub poprawić swoje konto online.

Zasadniczo musisz dodać zabezpieczający kod PIN do swojego konta. Proces będzie inny dla każdego operatora (więc nie możemy tutaj ich wszystkich opisać), ale ten kod PIN będzie wymagany do wprowadzenia zmian na koncie, w tym przeniesienia numeru do nowego operatora lub zażądania nowej karty SIM . W ten sposób zabezpiecza Twoje konto przed oszustwami związanymi z wyprowadzeniem portu i wymianą karty SIM. Dobry towar.

Większość przewoźników powinna pozwolić Ci to zrobić online w ramach pewnego rodzaju ustawień zabezpieczeń konta, ale jeśli nie możesz znaleźć tych informacji w Internecie, po prostu zadzwoń do nich i daj im znać, że chcesz dodać zabezpieczenie PIN do swojego konta. Pamiętaj, że ten kod PIN różni się od hasła, którego używasz do logowania się na konto: jest on używany, gdy wchodzisz do sklepu lub dzwonisz do obsługi klienta w celu wprowadzenia zmian.

Podobnie jak w przypadku haseł i tak dalej, wybierz coś, czego nie da się łatwo odgadnąć - na przykład nie podawaj daty urodzenia. Te informacje nie są trudne do odgadnięcia, więc w pewnym sensie podważają cel ustawienia kodu PIN w pierwszej kolejności. Jednak gdy już to zrobisz, powinieneś być lepiej zabezpieczony przed tego typu oszustwami.

Kredyt obrazu: Andrey_Popov /Shutterstock.com