Ransomware to rodzaj złośliwego oprogramowania, które próbuje wyłudzić od Ciebie pieniądze. Istnieje wiele wariantów, zaczynając od CryptoLocker, CryptoWall, TeslaWall i wielu innych. Trzymają twoje pliki jako zakładników i przetrzymują je jako okup za setki dolarów.

Większość złośliwego oprogramowania nie jest już tworzona przez znudzonych nastolatków, którzy chcą wywołać chaos. Większość obecnego złośliwego oprogramowania jest obecnie tworzona przez przestępczość zorganizowaną dla zysku i staje się coraz bardziej wyrafinowana.

Jak działa ransomware

Nie wszystkie ransomware są identyczne. Kluczową rzeczą, która sprawia, że złośliwe oprogramowanie „ransomware” jest próba wyłudzenia od Ciebie bezpośredniej płatności.

Niektóre ransomware mogą być zamaskowane. Może działać jako „scareware”, wyświetlając wyskakujące okienko z informacją w rodzaju „Twój komputer jest zainfekowany, kup ten produkt, aby naprawić infekcję” lub „Twój komputer został użyty do pobrania nielegalnych plików, zapłać grzywnę, aby nadal używać Twój komputer."

W innych sytuacjach oprogramowanie ransomware może działać z góry. Może wniknąć głęboko w system, wyświetlając komunikat, że zniknie tylko wtedy, gdy zapłacisz pieniądze twórcom ransomware. Ten rodzaj złośliwego oprogramowania można obejść za pomocą narzędzi do usuwania złośliwego oprogramowania lub po prostu przez ponowną instalację systemu Windows.

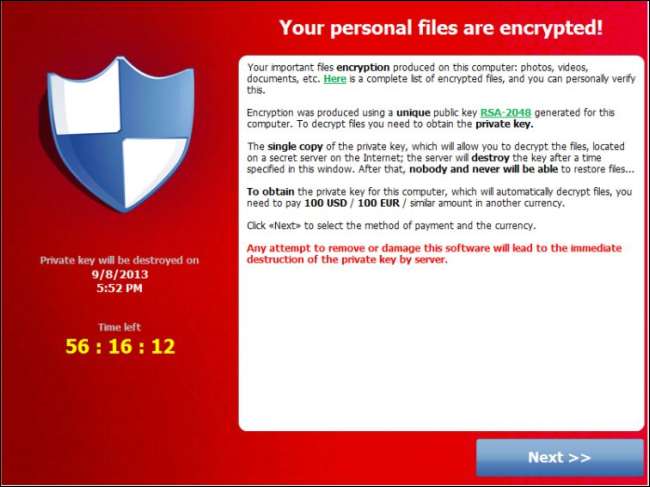

Niestety, oprogramowanie ransomware staje się coraz bardziej wyrafinowane. Rozpoczyna się jeden z najbardziej znanych przykładów, CryptoLocker szyfrowanie Twoje pliki osobiste, gdy tylko uzyska dostęp do systemu, uniemożliwiając dostęp do plików bez znajomości klucza szyfrowania. Następnie CryptoLocker wyświetla komunikat informujący, że Twoje pliki zostały zablokowane za pomocą szyfrowania i masz tylko kilka dni na opłacenie. Jeśli zapłacisz im 300 USD, przekażą Ci klucz szyfrowania i będziesz mógł odzyskać swoje pliki. CryptoLocker pomaga w wyborze metody płatności, a po zapłaceniu przestępcy wydają się faktycznie udostępniać klucz, którego można użyć do przywrócenia plików.

Oczywiście nigdy nie można być pewnym, że przestępcy dotrzymają umowy. Nie jest dobrym pomysłem płacenie za wyłudzenie przez przestępców. Z drugiej strony firmy, które tracą jedyną kopię danych o znaczeniu krytycznym, mogą pokusić się o podjęcie ryzyka - i trudno je za to winić.

Ochrona plików przed oprogramowaniem ransomware

Ten typ złośliwego oprogramowania to kolejny dobry przykład tego, dlaczego kopie zapasowe są niezbędne. Należy regularnie tworzyć kopie zapasowe plików na zewnętrznym dysku twardym lub zdalnym serwerze przechowywania plików. Jeśli wszystkie kopie plików znajdują się na komputerze, złośliwe oprogramowanie infekujące komputer może je wszystkie zaszyfrować i ograniczyć dostęp, a nawet całkowicie je usunąć.

ZWIĄZANE Z: Jaki jest najlepszy sposób tworzenia kopii zapasowych mojego komputera?

Podczas tworzenia kopii zapasowych plików pamiętaj, aby tworzyć kopie zapasowe plików osobistych w miejscu, w którym nie można ich zapisać ani usunąć. Na przykład umieść je na wymiennym dysku twardym lub prześlij do zdalnej usługi tworzenia kopii zapasowych, takiej jak CrashPlan, która pozwoli ci przywrócić poprzednie wersje plików. Nie przechowuj kopii zapasowych tylko na wewnętrznym dysku twardym lub udziale sieciowym, do którego masz uprawnienia do zapisu. Ransomware może zaszyfrować pliki na podłączonym dysku kopii zapasowej lub w udziale sieciowym, jeśli masz pełny dostęp do zapisu.

Ważne są również częste kopie zapasowe. Nie chciałbyś stracić tygodniowej pracy, ponieważ tworzysz kopie zapasowe plików tylko co tydzień. Jest to jeden z powodów, dla których zautomatyzowane rozwiązania do tworzenia kopii zapasowych są tak wygodne.

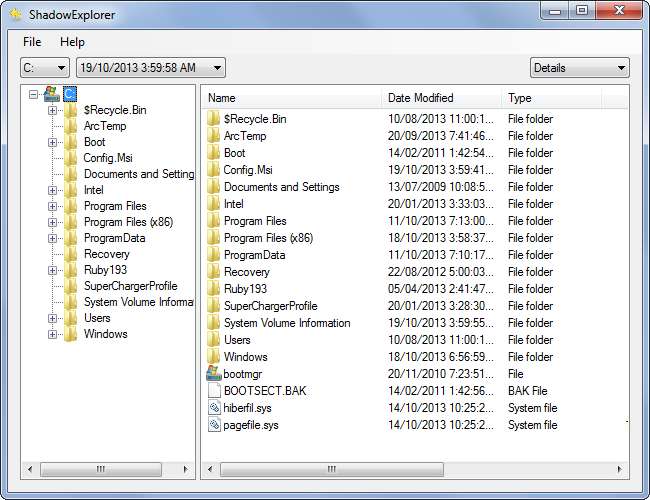

Jeśli Twoje pliki zostaną zablokowane przez oprogramowanie ransomware, a nie masz odpowiednich kopii zapasowych, możesz spróbować odzyskiwanie ich za pomocą ShadowExplorer . To narzędzie uzyskuje dostęp do „kopii w tle”, których system Windows używa do przywracania systemu - często zawierają one pliki osobiste.

Jak uniknąć oprogramowania ransomware

ZWIĄZANE Z: Podstawowe zabezpieczenia komputera: jak chronić się przed wirusami, hakerami i złodziejami

Oprócz stosowania właściwej strategii tworzenia kopii zapasowych, możesz uniknąć oprogramowania ransomware w taki sam sposób, jak unikasz innych form złośliwego oprogramowania. CryptoLocker został zweryfikowany pod kątem wysyłania za pośrednictwem załączników do wiadomości e-mail, za pośrednictwem wtyczki Java i instalowany na komputerach należących do botnetu Zeus.

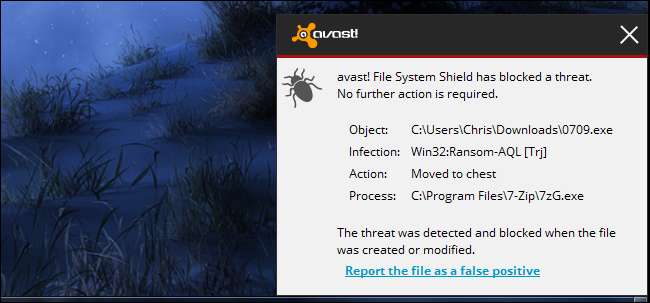

- Posługiwać się dobry produkt antywirusowy który spróbuje powstrzymać ransomware na swoich śladach. Programy antywirusowe nigdy nie są doskonałe i możesz zostać zainfekowany, nawet jeśli je uruchomisz, ale jest to ważna warstwa obrony.

- Unikaj uruchamiania podejrzanych plików. Ransomware może przybywać w plikach .exe załączonych do wiadomości e-mail, z nielegalnych stron internetowych zawierających pirackie oprogramowanie lub z dowolnego miejsca, z którego pochodzi złośliwe oprogramowanie. Zachowaj ostrożność i zachowaj ostrożność podczas pobierania i uruchamiania plików.

- Aktualizuj oprogramowanie. Korzystanie ze starej wersji przeglądarki internetowej, systemu operacyjnego lub wtyczki przeglądarki może pozwolić złośliwemu oprogramowaniu na przedostanie się przez otwarte luki w zabezpieczeniach. Jeśli masz zainstalowaną Javę, prawdopodobnie powinieneś go odinstalować .

Aby uzyskać więcej wskazówek, przeczytaj naszą listę ważnych praktyk bezpieczeństwa, których powinieneś przestrzegać .

Ransomware - w szczególności warianty CryptoLocker - jest brutalnie wydajne i inteligentne. Chce tylko zabrać się do pracy i zabrać twoje pieniądze. Przetrzymywanie plików jako zakładników jest skutecznym sposobem zapobiegania ich usuwaniu przez programy antywirusowe po ich rootowaniu, ale CryptoLocker jest znacznie mniej przerażający, jeśli masz dobre kopie zapasowe.

Ten rodzaj złośliwego oprogramowania pokazuje, jak ważne są kopie zapasowe, a także właściwe praktyki bezpieczeństwa. Niestety, CryptoLocker jest prawdopodobnie zapowiedzią nadchodzących wydarzeń - jest to rodzaj złośliwego oprogramowania, którego prawdopodobnie będziemy częściej używać w przyszłości.

![Pokémon Go ma pełny dostęp do Twojego konta Google. Oto jak to naprawić [Updated]](https://cdn.thefastcode.com/static/thumbs/pok-mon-go-has-full-access-to-your-google-account-here-s-how-to-fix-it-updated.jpg)