Wiele osób zgłosiło otrzymywanie powiadomień od swoich dostawców usług internetowych po pobraniu plików przy użyciu torrentów. Skąd Twój dostawca usług internetowych wie? Wszystko jest w środku jak działa BitTorrent . BitTorrent jest dużo mniej anonimowy, niż mogłoby się wydawać na pierwszy rzut oka.

Jak działają torrenty?

Pobieranie z Internetu obejmuje odbieranie danych ze zdalnego serwera. Poza początkową prośbą o pobranie pliku, większość pobrań jest jednokierunkowa. Otrzymujesz dane z centralnego serwera i nie musisz niczego wysyłać z serwera. Ładowanie stron internetowych, oglądanie filmów online i pobieranie gier na Steam działa w ten sposób.

Jeśli jednak zbyt wiele adresów IP pobieranych jest z tego samego serwera w tym samym czasie, może on zostać zatkany i spowodować spadek szybkości pobierania.

Torrenty różnią się od typowych plików do pobrania z Internetu, ponieważ są zgodne z protokołem peer-to-peer. „Rój” torrentów to grupa adresów IP, które jednocześnie pobierają i wysyłają plik. Zamiast po prostu pobierać plik gdzieś z serwera, przesyłasz również jego części do innych osób. Ze względu na ten ciągły proces wymiany plik powiązany z torrentem często pobiera się znacznie szybciej niż standardowe pobieranie.

BitTorrent jest często używany do piractwa. Jednak istnieje wiele legalnych zastosowań torrentów. Ponieważ można je wstrzymywać, wznawiać i dzielić na mniejsze części, idealnie nadają się do pobierania dużych plików, takich jak gry, oprogramowanie, pakiety wtyczek i aktualizacje. Są też powszechną metodą dystrybucji bezpłatnej muzyki i filmów.

ZWIĄZANE Z: Jak działa BitTorrent?

Co widzi Twój dostawca usług internetowych

Twój dostawca usług internetowych nie może od razu stwierdzić, czy używasz BitTorrenta, ani nie może powiedzieć, co pobierasz. Większość klientów torrent ma jakąś formę szyfrowania, która utrudnia dostawcom usług internetowych (i routerowi domowemu) ustalenie tego ruchu BitTorrent . Jest jednak kilka sposobów, dzięki którym mogą stwierdzić, że używasz BitTorrenta do pobierania czegoś.

Pobieranie torrentów wykazuje kilka bardzo oczywistych wzorców użytkowania, takich jak wiele jednoczesnych strumieni przesyłania i wiele różnych połączeń TCP (protokół kontroli transmisji), ponieważ komunikujesz się z wieloma adresami IP w tym samym czasie. Jeśli Twój dostawca usług internetowych aktywnie próbuje wykryć użycie torrentów, najprawdopodobniej będzie w stanie to stwierdzić.

Innym sposobem, w jaki mogą to zrobić, jest zlecanie stronom trzecim monitorowania grup torrentów i sprawdzanie, czy adres IP pod nimi pojawia się na liście użytkowników w tym roju.

Jednak większość dostawców usług internetowych nie ma bezpośredniego interesu w powstrzymywaniu Cię od korzystania z torrentów. Głównym powodem, dla którego zwróciliby uwagę, jest to, że torrenty zużywają dużo przepustowości, ale wraz z rozwojem szybkich połączeń przewodowych jest to mniejszy problem niż kiedyś. Jednak niektórzy dostawcy, tacy jak dostawcy usług internetowych Wi-Fi i sieci komórkowe, mogą ograniczać (spowalniać) połączenie, jeśli pobierasz duże pliki za pomocą torrentów.

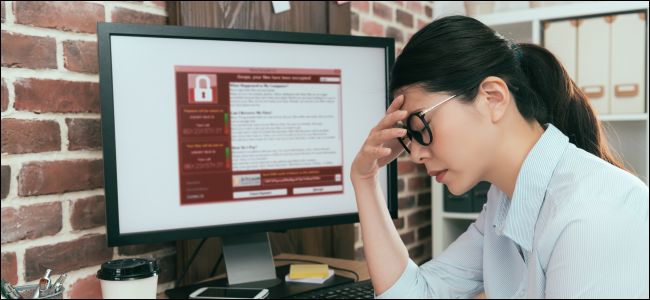

Firmy medialne i pliki chronione prawami autorskimi

Jeśli więc usługodawcom internetowym nie zależy na tym, że korzystasz z ich usług do pobierania plików za pomocą BitTorrenta, dlaczego ludzie otrzymują listy z poleceniem zaprzestania korzystania z niego?

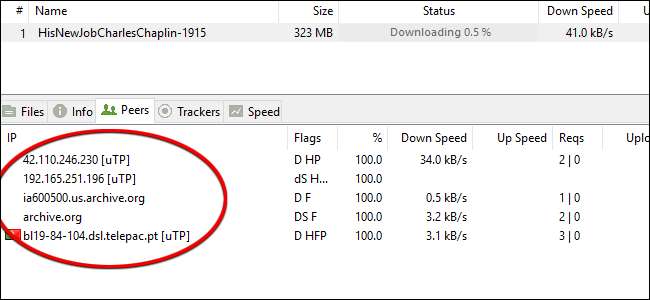

Jeśli pobierasz torrent, możesz zobaczyć każdy adres IP, z którym jesteś połączony. Dlatego wiele firm medialnych i dużych posiadacze praw autorskich dołącz do roju popularnych torrentów z pirackimi treściami. Następnie wyodrębniają listy adresów IP, o których wiedzą, że pobierają plik, i sortują je według usługodawcy internetowego.

Mogą następnie wysyłać powiadomienia do dostawców usług internetowych, że te adresy IP pod nimi pobierają pirackie materiały. Twój dostawca usług internetowych wysyła następnie powiadomienie, informując Cię, że wiedzą, że używasz BitTorrenta i prosząc o zaprzestanie piractwa. Jeśli będziesz to powtarzać, Twój internet może zostać odcięty lub gorzej; właściciel praw autorskich może Cię pozwać. Jest to szczególnie ważne, jeśli konglomerat medialny jest właścicielem Twojego dostawcy Internetu.

Ryzyko otrzymania jednego z tych listów jest niewielkie lub żadne, jeśli cała zawartość pobierana za pomocą torrentów jest legalna. Wiele legalnych programów uruchamiających wykorzystuje protokół torrent, aby przyspieszyć pobieranie aktualizacji oprogramowania.

Czy sieci VPN ukrywają użycie mojego torrenta?

VPN lub Wirtualne sieci prywatne umożliwiają zdalne łączenie się z inną siecią online. Gdy łączysz się z VPN, Twój adres IP i lokalizacja są ukrywane za siecią, z którą jesteś połączony. Wiele osób korzysta z sieci VPN do bezpieczniejszego przeglądania Internetu lub uzyskiwania dostępu do treści zablokowanych w regionie.

Kiedy pobierasz torrent przez VPN, wygląda na to, że nowy adres IP jest peerem. Jednak nie wszystkie sieci VPN są sobie równe. Darmowe sieci VPN są zwykle bardzo wolne i mają niespójne połączenia, co czyni je zawodnymi przy pobieraniu dużych plików. ZA płatny VPN oferuje znacznie lepsze bezpieczeństwo, a prędkości są często zbliżone do rzeczywistego planu połączenia internetowego.

Należy również zauważyć, że w przypadku większości klientów BitTorrent torrenty nadal są przesyłane lub „seedowe”, nawet po zakończeniu pobierania pliku. Jeśli rozłączysz się z VPN, zanim zatrzymasz wysyłanie torrenta, Twój rzeczywisty adres IP może pojawić się na liście peerów.

ZWIĄZANE Z: Co to jest VPN i dlaczego go potrzebuję?