W tym tygodniu rozpoczynamy nową serię w How-To Geek, skupiającą się na niesamowitych wskazówkach dla czytelników. W tym tygodniu badamy skróty systemu Windows, widżety Androida i spektakularne sposoby usuwania cyfrowych multimediów.

Tymczasowe zatrzymywanie funkcji autouruchamiania w systemie Windows

Drogi Poradniku,

Utknąłem podczas kopiowania kilku dysków z danymi w pracy. Niestety dyski z danymi mają głupią flagę automatycznego uruchamiania! Nie mogę nic zmienić na moim komputerze w pracy, aby wyłączyć automatyczne uruchamianie, ale znalazłem rozwiązanie, które pomoże mi przejść przez ten stos bez utraty go. W systemie Windows przytrzymanie klawisza Shift podczas wkładania nośnika powoduje tymczasowe wyłączenie funkcji automatycznego uruchamiania — Działa również na nośnikach dyskowych i napędach USB! Nie mogę uwierzyć, że używam systemu Windows od tak dawna i dopiero znalazłem ten skrót.

Z poważaniem,

Drone kopiujący DVD

Liczba skrótów Windows z pewnością rośnie wykładniczo z każdą nową wersją! Dzięki za udostępnienie tak przydatnego skrótu. Jeśli byłeś w domu (i nie przeszkadzały ci ograniczenia na twoim komputerze w pracy), też możesz trwale wyłącz automatyczne uruchamianie za pomocą tego przewodnika .

Włączanie kontroli zasilania Androida w celu łatwego zarządzania Androidem

Drogi Poradniku,

Nie jestem pewien, czy jest to nowa funkcja Androida (niedawno zaktualizowałem telefon i nigdy nie przypominam sobie, żebym widział ją na Androidzie 1.6), ale jest niesamowicie przydatna. Mój telefon z Androidem ma widżet, który pozwala kontrolować ogromną liczbę funkcji telefonu za pomocą jednego banku przycisków. Kiedyś miałem różne małe widżety z Marketplace, ale teraz mogę zrobić wszystko z jednego miejsca. Możesz znaleźć widget według przytrzymując na ekranie głównym, wybierając Widżety z menu podręcznego, a następnie przewijając w dół, aż znajdziesz Sterowanie zasilaniem . Możesz tam wybrać różne opcje przycisków, takie jak włączanie Bluetooth, GPS, synchronizacja, regulacja jasności ekranu i nie tylko. Jest to o wiele wygodniejsze niż przeglądanie ustawień lub używanie tuzina widżetów do tych samych funkcji.

Z poważaniem,

Kontrola mocy na całe życie

Nie wyobrażasz sobie rzeczy, funkcja listwy zasilającej pojawiła się po raz pierwszy w Androidzie 2.1; tak na aktualizacje!

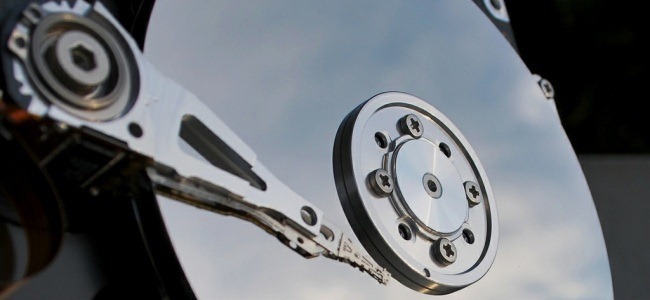

Niszczenie danych metodą szalonego naukowca

Drogi Poradniku,

Nie często muszę niszczyć nośniki dyskowe, ale kiedy to robię… robię to w dobrym stylu! Natknąłem się na ten w dużej mierze przez przypadek. Miałem kilka płyt DVD z poufnymi danymi, które należało zniszczyć. Pomyślałem, że ponieważ błyszcząca warstwa DVD to tak naprawdę metalowa folia umieszczając je w kuchence mikrofalowej zrobiłby z nich krótką pracę. (Wiem! Wiem! Mogłem je po prostu złamać na pół jak normalna osoba.) Okazuje się, że miałem rację! To było cholernie niesamowite! Nie dostałem wtedy filmu, ale znalazłem kilka filmów na YouTube, w których ludzie robili to samo. Wystąpię jedno ostrzeżenie: nie rób tego dłużej niż 4-5 sekund . Po około 5 sekundach metalowa folia nagrzewa się i zaczyna topić plastik i pachnie piekielnie (i prawdopodobnie nie jest dobrze wdychać).

Z poważaniem,

Tech-P Ryo

Z praktycznego punktu widzenia niszczarka do papieru z wbudowanym gniazdem do niszczenia płyt CD / DVD jest prawdopodobnie dużo bezpieczniejsza na dłuższą metę. Jednak z punktu widzenia maniaków… to jest niesamowite. Następnym razem, gdy będziemy mieć do pozbycia się super tajne dokumenty szpiega, robimy to, jak powiedziałeś, w dobrym stylu i unieważniamy je za pomocą dziecięcych błyskawic. Dziękujemy za przesłanie filmu wraz ze wskazówką!

Masz świetną wskazówkę, którą chcesz się podzielić? Chcemy o tym usłyszeć. Wyślij nam swoje wskazówki, wysyłając je na adres e-mail [email protected] a może po prostu zobaczysz swoją wskazówkę na pierwszej stronie How-To Geek.