Biała lista powinna być niezawodnym sposobem zabezpieczyć komputer krewnego . Wybierz kilka zatwierdzonych aplikacji i pozwól im działać. Jeśli ktoś korzystający z komputera pobierze inny plik .exe, system Windows odmówi jego uruchomienia.

AppLocker robi to, ale jest dostępny tylko w wersjach Enterprise systemu Windows. Będziemy w tym celu używać funkcji Family Safety - działa jak AppLocker w przebraniu dla wszystkich wersji systemu Windows.

Skonfiguruj bezpieczeństwo rodzinne

ZWIĄZANE Z: Jak zabezpieczyć komputer krewnego i nim zarządzać

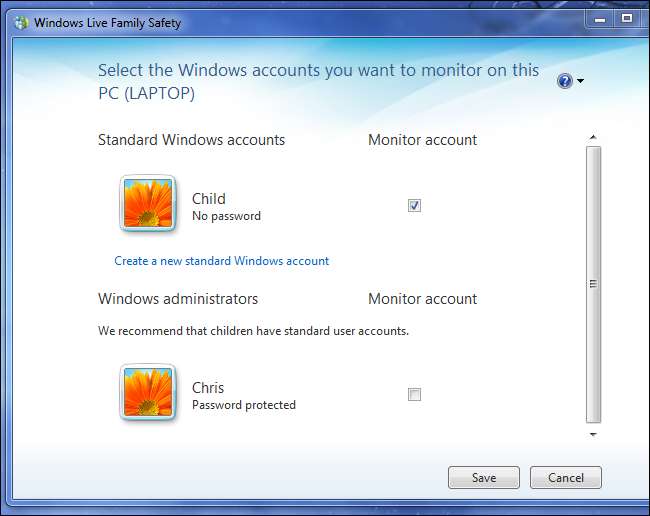

Pokażemy, jak to zrobić w systemie Windows 8, który jest dostarczany z Wbudowane bezpieczeństwo rodzinne . Jednak powinno to być również możliwe w systemie Windows 7. Bezpieczeństwo rodzinne można zainstalować z Pakiet Microsoft Windows Live Essentials w systemie Windows 7. Następnie otwórz aplikację Windows Live Family Safety i wybierz konta, które chcesz monitorować. Można je następnie kontrolować na tej samej stronie internetowej poniżej.

Oczekujemy jednak, że będzie to działać znacznie lepiej w systemie Windows 8, gdzie ta funkcja jest wbudowana na poziomie systemu operacyjnego.

W systemie Windows 8 lub 8.1 białe listy aplikacji można stosować tylko do kont „podrzędnych”. To może wydawać się trochę głupie, jeśli zabezpieczasz komputer rodzica, ale jest to niezbędna część procesu. Konto „podrzędne” to po prostu zarządzane, ograniczone konto - jest zarządzane przez odpowiadające mu konto „nadrzędne”.

Możesz nawet użyć tej metody do umieszczenia na białej liście aplikacji na własnym komputerze - skonfiguruj konto użytkownika „podrzędnego”, aby używać go przez większość czasu i zaloguj się na konto administratora, gdy chcesz zezwolić na nową aplikację.

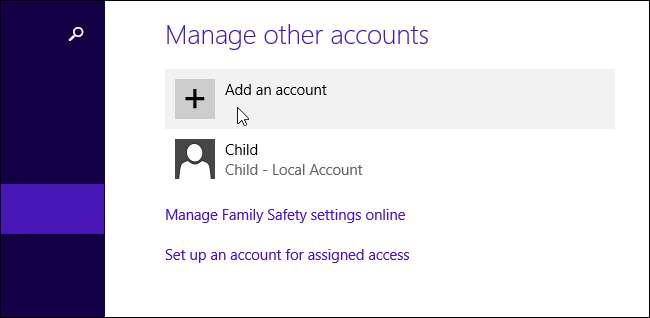

Najpierw otwórz aplikację Ustawienia komputera, naciskając Klawisz Windows + I i klikając Zmień ustawienia komputera. Przejdź do Konta> Inne konta. (Jeśli zamiast tego spróbujesz użyć panelu sterowania na pulpicie, nastąpi przekierowanie do pełnoekranowej aplikacji Ustawienia komputera).

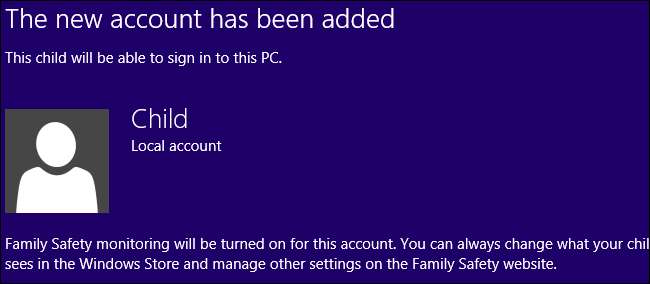

Jeśli dodajesz nowe konto do systemu, kliknij Dodaj konto, a następnie kliknij Dodaj konto dziecka. Jeśli komputer ma istniejące konto, które chcesz przekształcić w konto podrzędne, kliknij konto, kliknij opcję Edytuj i ustaw je jako konto podrzędne.

Kontem podrzędnym zarządza konto administratora w systemie, które jest uważane za konto „nadrzędne”. Jeśli więc blokujesz komputer innej osoby, zaloguj się na swoje konto administratora i utwórz nowe konto dziecka dla każdego, kto korzysta z tego komputera. Konto administratora, którego używasz, musi mieć rozszerzenie konto Microsoft . Będziesz musiał zarządzać swoją białą listą za pomocą interfejsu internetowego.

Skonfiguruj białą listę aplikacji

ZWIĄZANE Z: Jak monitorować i kontrolować wykorzystanie komputera przez dzieci w systemie Windows 8

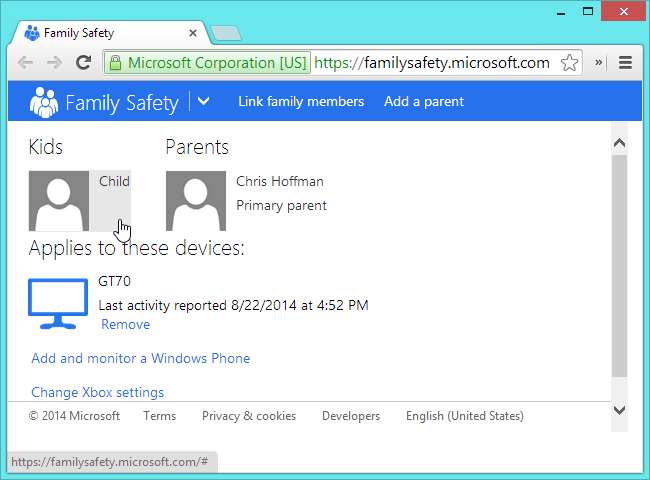

Kliknij łącze „Zarządzaj ustawieniami bezpieczeństwa rodzinnego online” na ekranie konfiguracji użytkownika lub przejdź do https://familysafety.microsoft.com/ i zaloguj się przy użyciu nazwy użytkownika i hasła do konta administratora. W tym miejscu zobaczysz konto, które oznaczyłeś jako konto podrzędne. Jeśli ograniczysz inne konta - nawet konta na różnych komputerach - wszystkie pojawią się tutaj.

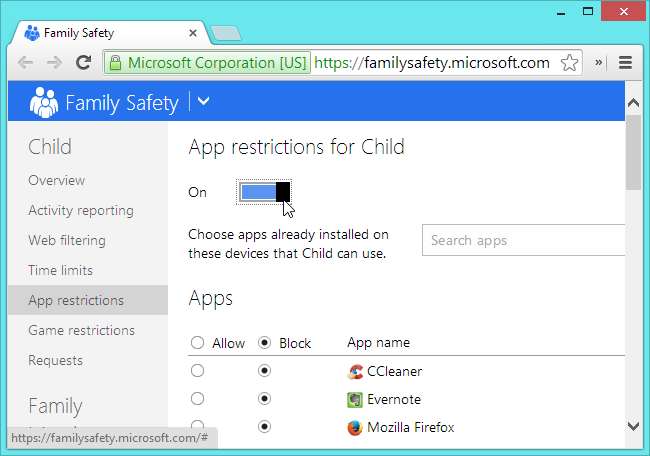

Kliknij nazwę „podrzędnego” konta użytkownika i wybierz Ograniczenia aplikacji. Ustaw suwak Ograniczenia aplikacji na Włączone.

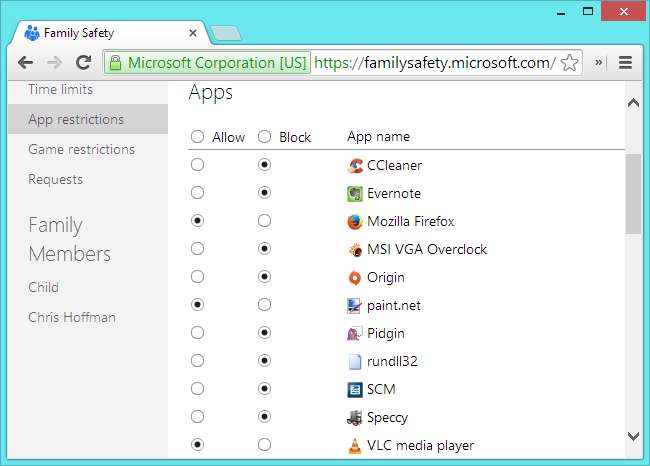

Przejrzyj listę i zezwól określonym aplikacjom, do których ma mieć dostęp to konto użytkownika. Lista obejmuje zarówno aplikacje Microsoft Store, jak i aplikacje komputerowe Windows w systemie. Wszystkie aplikacje - w tym nowe pliki .exe pobierane przez użytkowników - będą blokowane, dopóki nie zostaną tutaj wyraźnie dozwolone.

Możesz swobodnie klikać po panelu sterowania i konfigurować. Na przykład „Raportowanie aktywności” jest domyślnie włączone. Jeśli wolisz nie śledzić, do jakich witryn uzyskuje dostęp konto użytkownika - w końcu chodzi tylko o umieszczanie na białej liście aplikacji - możesz wyłączyć Raportowanie aktywności. Ta funkcja jest bardziej przydatna do monitorowania tego, co robią Twoje dzieci w Internecie, a nie do szpiegowania nawyków przeglądania sieci przez rodziców lub krewnych.

Korzystanie z konta z ograniczeniami

Możesz teraz zalogować się na konto z ograniczeniami - prawdopodobnie będziesz chciał to zrobić, aby wszystko skonfigurować. Na przykład możesz chcieć przypiąć dozwolone aplikacje do paska zadań pulpitu, aby osoby korzystające z komputera wiedziały, do jakich aplikacji mają dostęp.

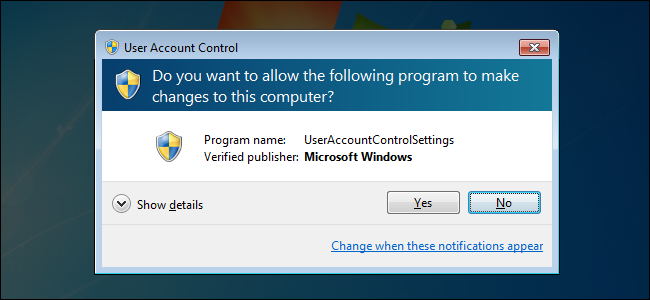

Jeśli osoba korzystająca z konta użytkownika próbuje uzyskać dostęp do aplikacji, która nie znajduje się na białej liście - niezależnie od tego, czy jest to aplikacja już w systemie, czy plik .exe, który pobiera z sieci - system Windows wyświetli wyskakujące okienko z informacją, że funkcja Bezpieczeństwo rodzinne zablokowała aplikację od biegania. Zapobiegnie to uruchamianiu na komputerze złośliwego oprogramowania, oprogramowania szpiegującego i wszelkiego innego oprogramowania. Uruchomi się tylko kilka aplikacji, które zezwolisz.

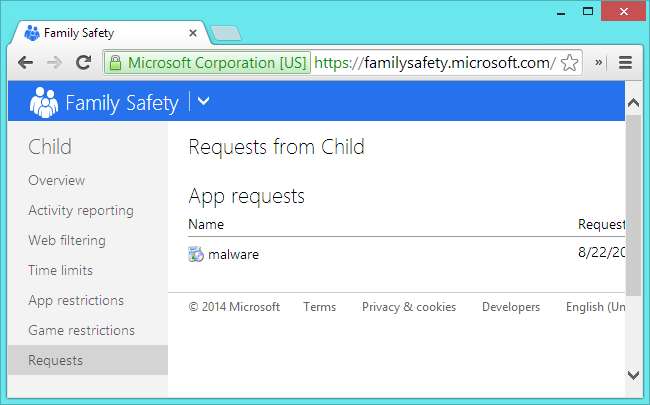

Użytkownicy mogą kliknąć wyskakujące okienko, aby poprosić o dostęp do nowej aplikacji. Jeśli używasz tej funkcji do umieszczania na białej liście aplikacji na komputerze należącym do kogoś, kto nie jest Twoim dzieckiem, prośba „Poproś rodzica o pozwolenie” może wydawać się im nieco dziwna - ale niewiele możemy na to poradzić! Możesz wyjaśnić okno dialogowe z wyprzedzeniem, zanim je zobaczą, aby wiedzieli, czego się spodziewać.

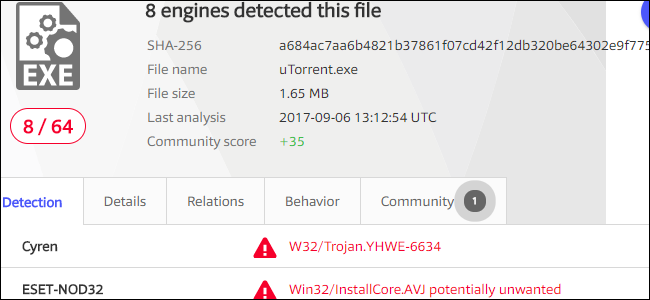

Te żądania będą widoczne w opcji Żądania w witrynie Microsoft Family Safety, dzięki czemu możesz zezwolić na uruchamianie aplikacji z dowolnego miejsca, w którym masz przeglądarkę internetową. Kliknij przycisk Zezwól, aby zezwolić na żądanie, a użytkownik będzie mógł uruchomić aplikację. Uważaj, aby zezwolić tylko bezpiecznym aplikacjom na Twoją białą listę!

Pomimo swojej nazwy, Family Safety to nie tylko kontrola rodzicielska. Jest to jedyna wbudowana funkcja białej listy aplikacji, której można używać w dowolnej wersji systemu Windows - nie jest wymagana funkcja AppLocker ani wersja Enterprise systemu Windows. Może nie być tak potężny jak AppLocker, ale jest łatwiejszy do skonfigurowania, a nawet można go skonfigurować zdalnie dzięki interfejsowi internetowemu firmy Microsoft. Chcielibyśmy tylko, aby był nieco bardziej elastyczny i nie nazywaliśmy tych zastrzeżonych kont kontami „podrzędnymi”.