Może to być bardzo frustrujące, jeśli dowiesz się, że nieodebrana nazwa domeny, której szukasz, została nagle zarejestrowana spod Ciebie przez squattera domeny dzień po jej wyszukaniu. Mając na uwadze ten dylemat, dzisiejszy post z pytaniami i odpowiedziami dla SuperUser zawiera odpowiedź na pytanie zaciekawionego czytelnika.

Dzisiejsza sesja pytań i odpowiedzi jest dostępna dzięki uprzejmości SuperUser - części Stack Exchange, grupy witryn internetowych z pytaniami i odpowiedziami.

Pytanie

Czytnik SuperUser William chce wiedzieć, czy osoby zajmujące się lokowaniem domeny mogą wykryć, kiedy ludzie wysyłają żądania WHOIS:

Zawsze używałem whois domain.com aby sprawdzić informacje o domenach, ale to pytanie Stack Exchange zmusiło mnie do zastanowienia się:

Jak sprawdzić, czy domena jest dostępna bez uruchamiania narzędzia grabber?

Czy osoby zajmujące się lokowaniem domeny mogą faktycznie wykryć, kiedy wysyłane są żądania WHOIS?

Czy osoby zajmujące się lokowaniem domeny mogą wykryć, kiedy ludzie wysyłają żądania WHOIS?

Odpowiedź

Współpracownik SuperUser davidgo ma dla nas odpowiedź:

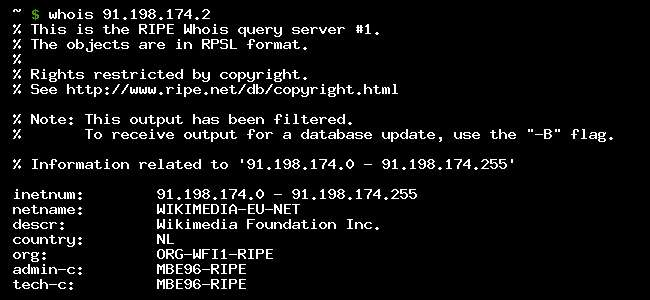

Generalnie nie. Zauważysz, że w komentarzach do pytania Stack Exchange, do którego utworzyłeś łącze, odkryliśmy, że zostało to zrobione przez interfejs internetowy WHOIS. Interfejs sieciowy był elementem „gotcha” i to nie zapytanie WHOIS zostało uszczypnięte, ale był to rodzaj ataku typu „man-in-the-middle”, w którym „web-> WHOIS interface” został użyty do przejęcia żądania . Wysyłając żądanie WHOIS, korzystaj bezpośrednio z zaufanego klienta WHOIS, a nie z interfejsu internetowego. Wszystko powinno być w porządku.

Odpowiedziałem: „Generalnie nie”. ponieważ można sobie wyobrazić, że rejestrator został zhakowany lub jest w zmowie ze złoczyńcami, a Ty niekoniecznie byś o tym wiedział. Jest to jednak mało prawdopodobne w przypadku większości przyzwoitych domen. Możliwe jest również (ale znowu, mało prawdopodobne), że Twój dostawca usług internetowych jest w tym i węszy żądania WHOIS poprzez ruch, ponieważ żądania te nie są szyfrowane.

Co więcej, nigdy nie zarejestrowałem nazwy domeny pode mną w wyniku wysłania żądania WHOIS (za pomocą standardowego klienta Linux WHOIS).

Dodatkowe interesujące linki

Degustacja domeny [Wikipedia]

Pierwsze uruchomienie nazwy domeny [Wikipedia]

Masz coś do dodania do wyjaśnienia? Dźwięk w komentarzach. Chcesz przeczytać więcej odpowiedzi od innych zaawansowanych technicznie użytkowników Stack Exchange? Sprawdź cały wątek dyskusji tutaj .

Źródło zdjęcia: Zero (Wikimedia Commons)