Istnieje duża szansa, że spośród wszystkich kont internetowych Google przechowuje większość Twoich informacji. Pomyśl o tym: jeśli używasz Gmaila do poczty e-mail, przeglądarki Chrome do przeglądania stron internetowych i Androida do systemu operacyjnego telefonu komórkowego, to już prawie wszystko, co robisz, używasz Google.

Teraz, gdy zastanawiasz się, ile Twoich danych jest przechowywanych i zapisywanych przez Google, zastanów się, jak bezpieczne jest to konto. A jeśli ktoś uzyska dostęp do Twojego konta Google? Obejmuje to wyciągi bankowe w Gmailu, pliki osobiste na Dysku, zdjęcia przechowywane w Zdjęciach Google, dzienniki czatów z Hangouts i dużo więcej. Straszna myśl, prawda? Porozmawiajmy o tym, jak upewnić się, że Twoje konto jest tak bezpieczne, jak to tylko możliwe.

Zacznij od sprawdzenia zabezpieczeń

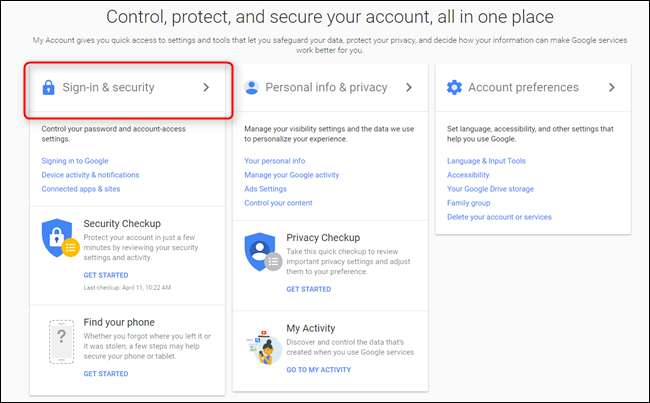

Google sprawdza bezpieczeństwo Twojego konta bardzo łatwe: po prostu użyj wbudowanego narzędzia sprawdzania zabezpieczeń Twoje konto “ Zaloguj się i bezpieczeństwo ”.

Po kliknięciu opcji „Sprawdzanie zabezpieczeń” zostaniesz przeniesiony do wieloczęściowego formularza, który po prostu poprosi Cię o przejrzenie i potwierdzenie niektórych informacji - nie powinno to zająć dużo czasu, ale na pewno będziesz chciał to zrobić swój czas i dokładnie przejrzyj informacje, które tu znajdziesz.

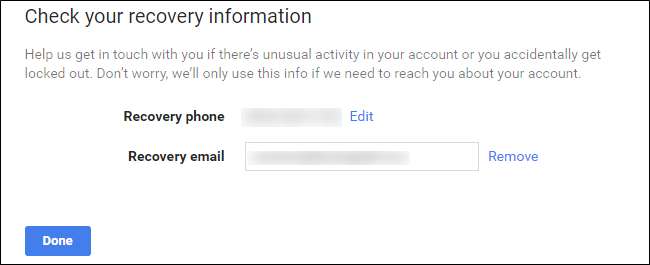

Ustaw pomocniczy numer telefonu i adres e-mail

Pierwsza opcja jest bardzo prosta: potwierdź swój pomocniczy numer telefonu i adres e-mail. Zasadniczo, jeśli zostaniesz zablokowany na swoim koncie Google, upewnij się, że te informacje są poprawne. Ponadto otrzymasz wiadomość e-mail na swoje konto odzyskiwania za każdym razem, gdy Twoje konto główne zostanie zalogowane w nowej lokalizacji.

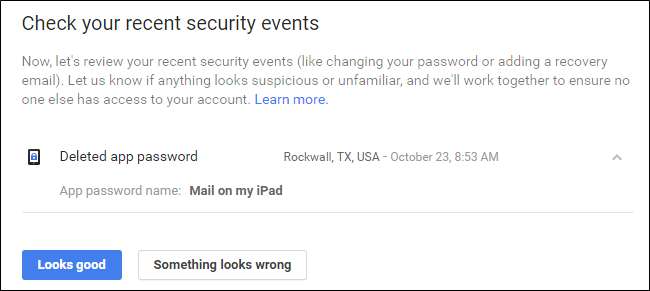

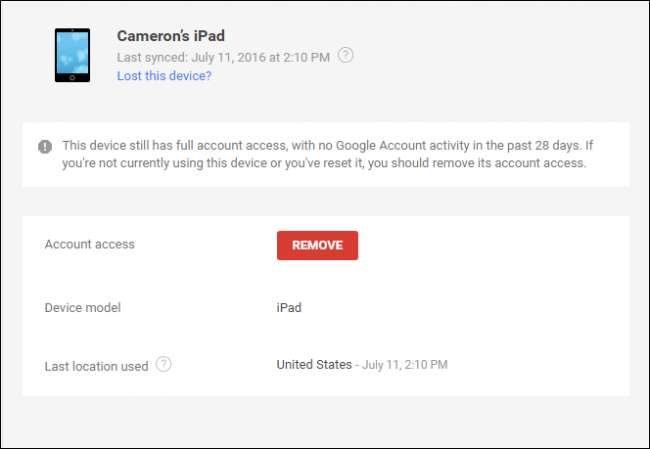

Zobacz Ostatnie zdarzenia dotyczące bezpieczeństwa

Po potwierdzeniu tych informacji kliknij „Gotowe”. Spowoduje to przejście do menu Ostatnie wydarzenia dotyczące bezpieczeństwa - jeśli ostatnio nie wprowadzałeś żadnych zmian związanych z bezpieczeństwem, istnieje prawdopodobieństwo, że nic tu nie będzie. Jezeli tam jest coś i nie wprowadziłeś żadnych zmian, zdecydowanie przyjrzyj się bliżej - może to wskazywać na podejrzaną aktywność na Twoim koncie. Jeśli coś jest tutaj wymienione (tak jak na moim zrzucie ekranu), możesz dowiedzieć się, co to jest, klikając strzałkę w dół obok daty i godziny. Jak widać poniżej, moim szczególnym wydarzeniem było cofnięcie pozwolenia na pocztę na moim iPadzie. Nie mam już tego tabletu, więc nie muszę mieć pozwolenia. Jeśli wszystko wygląda dobrze, kliknij przycisk „Wygląda dobrze”.

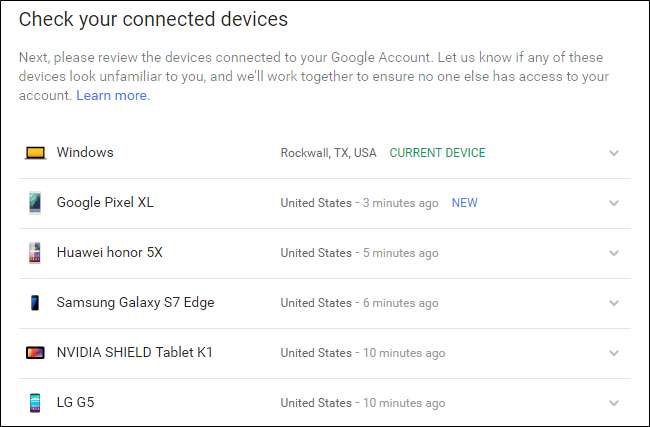

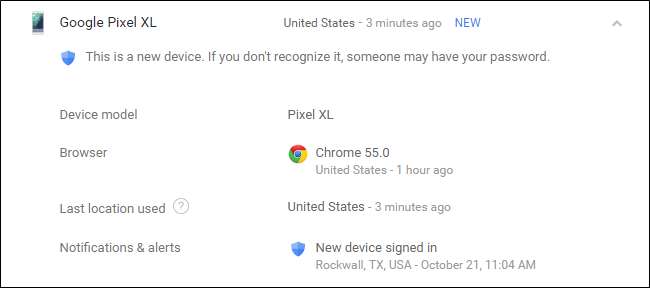

Zobacz, jakie inne urządzenia są zalogowane na Twoim koncie

ZWIĄZANE Z: Jak wyświetlić inne urządzenia zalogowane na Twoje konto Google

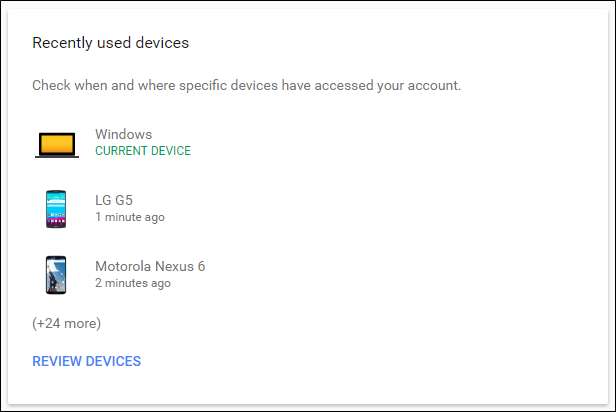

Następna sekcja może chwilę potrwać lub nie, w zależności od liczby podłączonych urządzeń. To jest Zdecydowanie coś, na co jednak zechcesz zwrócić uwagę: jeśli już nie masz lub nie używasz określonego urządzenia, nie ma powodu, aby miało ono dostęp do Twojego konta! Warto również zauważyć, że jeśli korzystałeś z urządzenia niedawno, godzina, data i lokalizacja pojawią się obok nazwy. Aby uzyskać więcej informacji o poszczególnych urządzeniach, kliknij strzałkę w dół na końcu wiersza.

W tym miejscu będą również wyróżnione nowe urządzenia wraz z ostrzeżeniem, że jeśli ich nie rozpoznajesz, ktoś może mieć dostęp do Twojego konta.

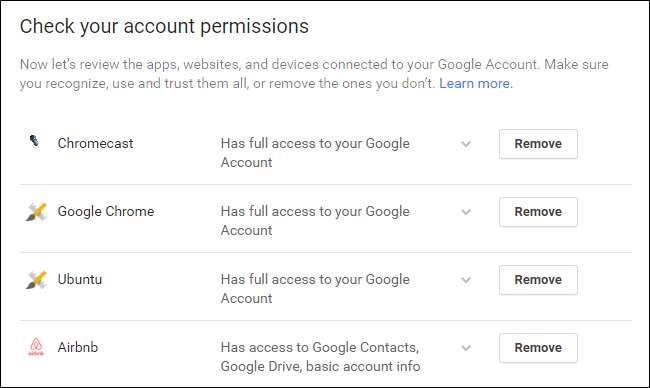

Oczyść aplikacje, które mają uprawnienia dostępu do Twojego konta

Następna sekcja jest kolejna ważna: Uprawnienia do konta. Zasadniczo jest to wszystko, co ma dostęp do Twojego konta Google - wszystko, do czego logujesz się za pomocą Gmaila lub w inny sposób przyznałeś uprawnienia za pomocą swojego konta. Lista pokaże nie tylko, czym jest aplikacja lub urządzenie, ale dokładnie, do czego ma dostęp. Jeśli nie pamiętasz przyznania czemuś dostępu (lub po prostu nie korzystasz już z danej aplikacji / urządzenia), kliknij przycisk „usuń”, aby unieważnić dostęp do konta. Jeśli jest to konto, którego faktycznie używasz i przypadkowo usuwasz, będziesz musiał ponownie przyznać mu dostęp przy następnym logowaniu.

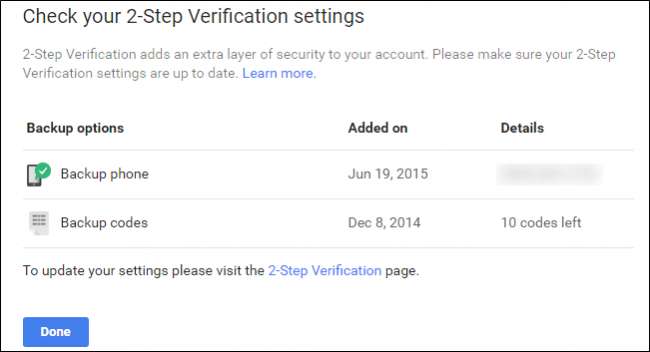

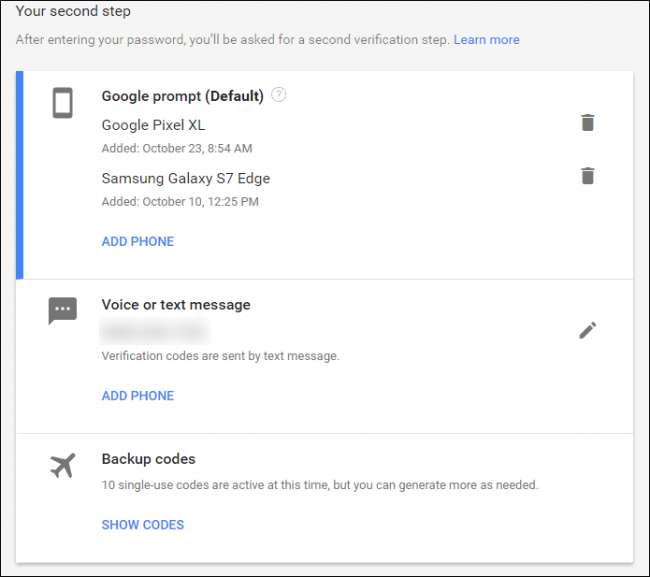

Na koniec przejdziesz do ustawień weryfikacji dwuetapowej. Jeśli nie masz tej konfiguracji, zrobimy to poniżej.

Jeśli jednak to zrobisz, upewnij się, że wszystko jest aktualne - dokładnie sprawdź swój numer telefonu lub inną metodę uwierzytelniania i potwierdź, że kwota kodu zapasowego jest poprawna - jeśli nigdy nie używałeś kodu zapasowego, ale zostało mniej niż 10 dostępne, coś jest nie tak!

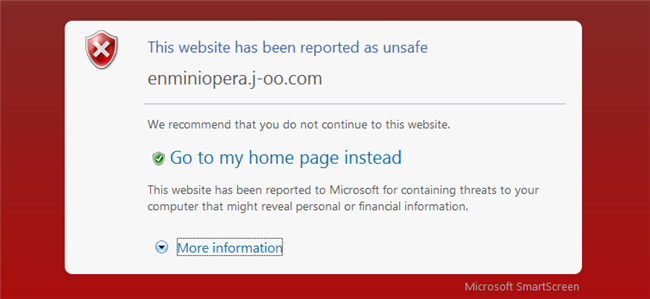

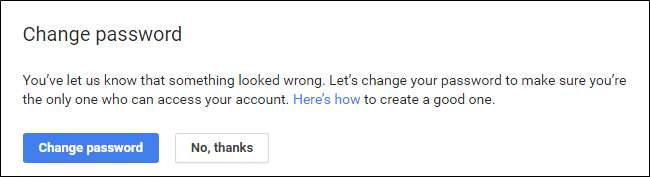

Jeśli w dowolnym momencie procesu sprawdzania zauważysz, że coś jest nie tak, nie wahaj się nacisnąć przycisku „Coś wygląda nie tak” - jest tak z jakiegoś powodu! Po kliknięciu automatycznie zasugeruje zmianę hasła. Jeśli coś jest naprawdę nie tak, zechcesz to zrobić.

Chociaż sam proces sprawdzania jest bardzo przydatny, musisz również wiedzieć, jak samodzielnie uzyskać dostęp do ustawień i zmienić je. Przyjrzyjmy się teraz najbardziej powszechnym.

Użyj silnego hasła i weryfikacji dwuetapowej

Jeśli byłeś w Internecie przez jakiś rozsądny czas, to już znasz gadkę: użyć silne hasło . Imię lub data urodzenia Twojego dziecka, Twoje urodziny czy cokolwiek innego, co można łatwo odgadnąć, nie są przykładami silnych haseł - to są rodzaje haseł, których używasz, gdy chcesz, aby Twoje dane zostały skradzione. Wiem, twarda prawda, ale tak właśnie jest.

ZWIĄZANE Z: Dlaczego warto używać menedżera haseł i jak zacząć

Bardzo, wysoko polecam używanie jakiś generator haseł i menedżer aby uzyskać możliwie najsilniejsze hasła - to, które jest częścią magazynu haseł, jest jeszcze lepsze. Moim osobistym faworytem jest LastPass , którego używam od kilku lat. Jeśli chodzi o nowe hasła, to jest mój punkt wyjścia: po prostu pozwoliłem LastPass wygenerować nowe hasło i zapisać je, i nigdy więcej o tym nie myślę. Dopóki pamiętam swoje hasło główne, to jedyne, jakiego będę potrzebować. Powinieneś spróbować zrobić to samo - nie tylko dla swojego konta Google, ale dla wszystko Twoje konta! Mamy pełny przewodnik, jak to zrobić tutaj .

ZWIĄZANE Z: Co to jest uwierzytelnianie dwuskładnikowe i dlaczego go potrzebuję?

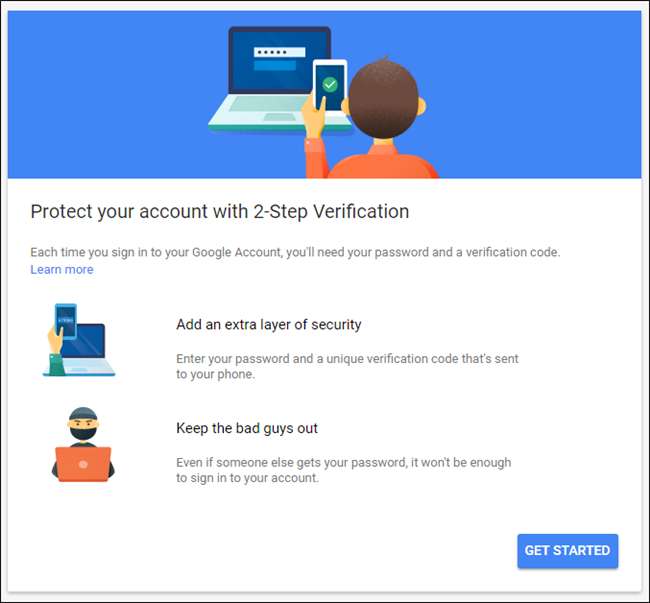

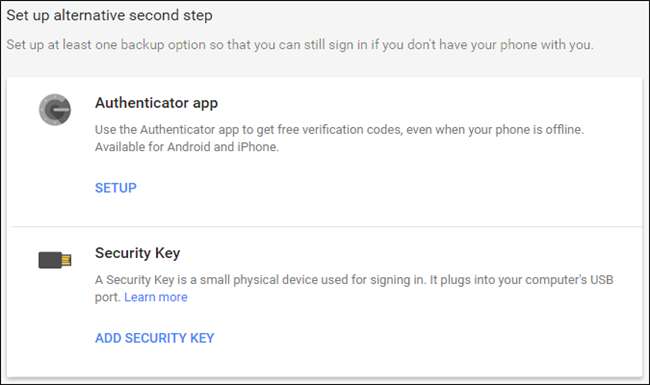

Gdy masz już silne hasło, nadszedł czas, aby skonfigurować uwierzytelnianie dwuetapowe (często określane również jako uwierzytelnianie dwuskładnikowe lub „2FA”). Zasadniczo oznacza to, że potrzebujesz dwóch rzeczy, aby dostać się na swoje konto: hasła i drugiej formy uwierzytelnienia - na ogół czegoś, do czego masz dostęp tylko Ty. Na przykład możesz otrzymać wiadomość tekstową z unikalnym kodem, użyć aplikacji uwierzytelniającej na telefonie (np Google Authenticator lub Authy ) lub nawet użyć Nowy system uwierzytelniania Google bez kodu , który jest moim ulubionym.

W ten sposób Twoje urządzenie jest zabezpieczone czymś, co Ty wiedzieć i coś z ciebie mieć . Jeśli ktoś otrzyma Twoje hasło, nie będzie mógł uzyskać dostępu do Twojego konta, chyba że ukradnie też Twój telefon.

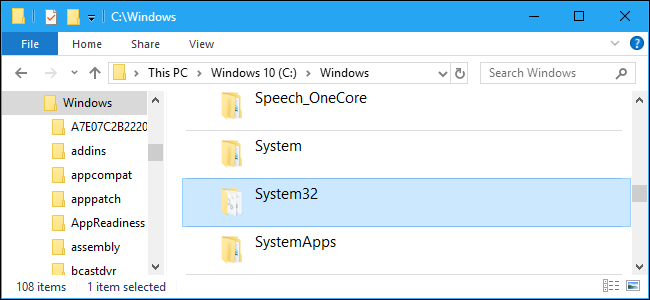

Aby zmienić hasło lub skonfigurować weryfikację dwuetapową, musisz najpierw wejść na swój Ustawienia konta Google , a następnie wybierz „Logowanie i bezpieczeństwo”.

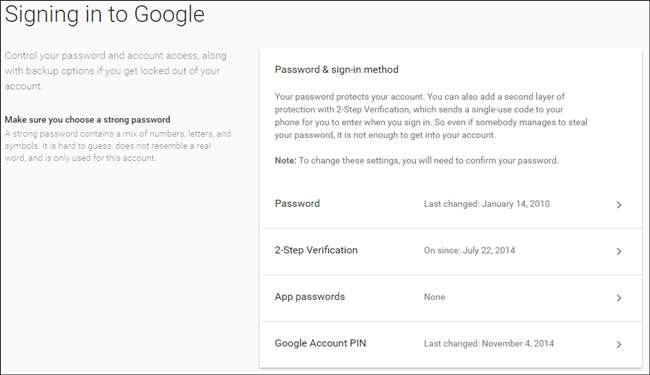

Następnie przewiń w dół do sekcji „Zaloguj się w Google”, w której zobaczysz zestawienie istotnych informacji, takich jak ostatnia zmiana hasła, konfiguracja weryfikacji dwuetapowej i tym podobne.

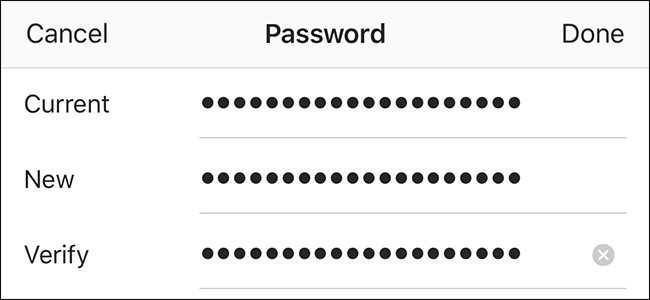

Aby zmienić hasło (co najwyraźniej jest czymś, czym jestem długi zaległe za), kliknij pole „Hasło”. Najpierw zostaniesz poproszony o wpisanie aktualnego hasła, a następnie pojawi się nowe pole do wpisania hasła. Wystarczająco łatwe.

Aby skonfigurować lub zmienić ustawienia weryfikacji dwuetapowej, kliknij ten link na głównej stronie „Logowanie i bezpieczeństwo”. Ponownie zostaniesz poproszony o podanie hasła. Jeśli nigdy nie konfigurowałeś weryfikacji dwuetapowej na swoim koncie Google, możesz kliknąć pole „Rozpocznij”, aby rozpocząć. Poprosi Cię o ponowne zalogowanie się, a następnie wyśle kod SMS-em lub telefonicznie.

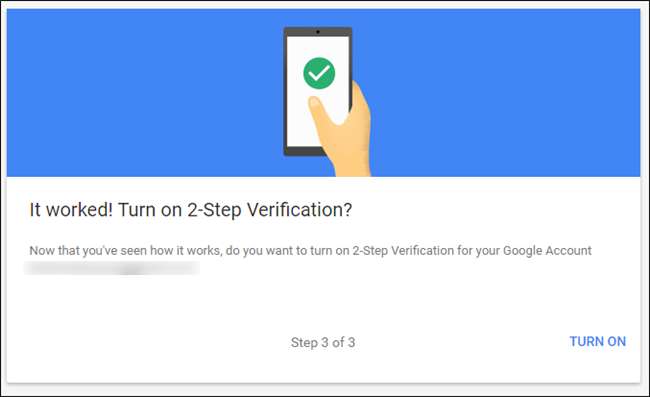

Gdy otrzymasz kod i wpiszesz go w polu weryfikacji, pojawi się pytanie, czy chcesz włączyć weryfikację dwuetapową. Śmiało i kliknij „włącz”. Od teraz za każdym razem, gdy będziesz próbował zalogować się na swoje konto Google z nowego urządzenia, będziesz otrzymywać kod.

Po skonfigurowaniu weryfikacji dwuetapowej (jeśli została skonfigurowana w pierwszej kolejności), możesz dokładnie określić, jaki jest Twój drugi krok - w tym miejscu możesz przejść na bezkodową metodę „Google Prompt”, przejdź na aplikację uwierzytelniającą i upewnij się, że kody zapasowe są aktualne.

Aby skonfigurować nową metodę drugiego etapu, skorzystaj z sekcji „Skonfiguruj alternatywny drugi krok”.

Bum, gotowe: Twoje konto jest teraz dużo bezpieczniejszy. Dobrze dla ciebie!

Miej oko na połączone aplikacje, aktywność urządzenia i powiadomienia

Pozostała część strony bezpieczeństwa jest dość prosta (a także część sprawdzania zabezpieczeń, o której mówiliśmy wcześniej), ponieważ obejmuje podłączone urządzenia, aplikacje i ustawienia powiadomień. Więcej niż coś, co możesz aktywnie robić, wszystko w sekcjach „Aktywność urządzenia i powiadomienia” oraz „Połączone aplikacje i strony” to coś, na co musisz biernie mieć oko.

Możesz tutaj monitorować aktywność na koncie - na przykład urządzenia, które niedawno były zalogowane na Twoje konto Google - wraz z aktualnie zalogowanymi urządzeniami. Jeśli już nie używasz urządzenia, unieważnij jego dostęp! Więcej informacji o zdarzeniach i urządzeniach można uzyskać, klikając odpowiednie łącze „Przejrzyj…”.

Aby usunąć urządzenie, po prostu kliknij je i wybierz „usuń”. Poprosi Cię o potwierdzenie usunięcia i to wszystko. Tak, to takie proste.

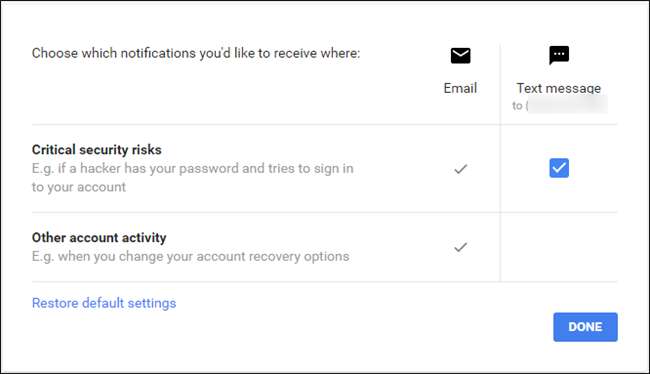

Tutaj możesz także kontrolować swoje alerty bezpieczeństwa - jest to prosta sekcja, która w zasadzie pozwala ustawić, kiedy i gdzie otrzymujesz powiadomienia o określonych zdarzeniach, takich jak „Istotne zagrożenia bezpieczeństwa” i „Inna aktywność na koncie”.

Zarządzanie połączonymi aplikacjami, witrynami internetowymi i zapisanymi hasłami jest równie proste: kliknij link „Zarządzaj…”, aby uzyskać więcej informacji i usuń wszystko, czego już nie używasz lub chcesz zapisać.

Odwiedzaj te strony raz na jakiś czas i usuwaj wszystko, co nie wymaga dostępu. Będziesz przez to szczęśliwszy i bezpieczniejszy.

Zabezpieczenie konta Google nie jest trudne ani czasochłonne, a każdy, kto ma konto Google, powinien to zrobić. Firma Google wykonała świetną robotę, umieszczając wszystko w jednym miejscu i niezwykle łatwym do analizowania, kontrolowania i edycji.