Microsoft kunngjorde nettopp Prosjekt Mu , lovende "firmware as a service" på støttet maskinvare. Hver PC-produsent bør merke seg. PC-er trenger sikkerhetsoppdateringer av UEFI-firmware, og PC-produsenter har gjort en dårlig jobb med å levere dem.

Hva er UEFI-firmware?

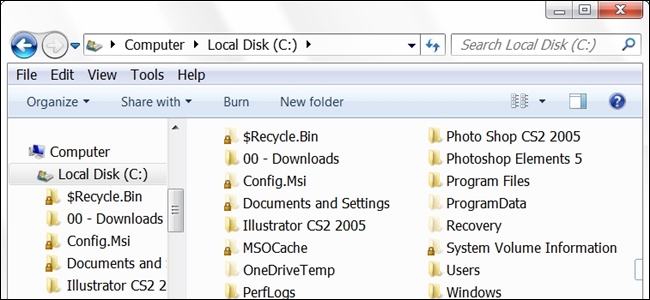

Moderne PC-er bruker UEFI firmware i stedet for en tradisjonell BIOS . UEFI-fastvaren er programvaren på lavt nivå som starter når du starter PC-en. Den tester og initialiserer maskinvaren, gjør systemkonfigurasjon på et lavt nivå, og starter deretter et operativsystem fra datamaskinens interne stasjon eller en annen oppstartsenhet .

UEFI er imidlertid litt mer komplisert enn den eldre BIOS-programvaren. For eksempel har datamaskiner med Intel-prosessorer noe som heter Intel Management Engine , som i utgangspunktet er et lite operativsystem. Den kjører parallelt med Windows, Linux eller hvilket operativsystem du kjører på datamaskinen din. På bedriftsnettverk kan systemadministratorer bruke funksjoner i Intel ME til å administrere datamaskinene sine eksternt.

UEFI inneholder også prosessor “ mikrokode , ”Som er som firmware for prosessoren din. Når datamaskinen starter, laster den inn mikrokode fra UEFI-firmware. Tenk på det som en tolk som oversetter programvareinstruksjoner til maskinvareinstruksjoner utført på CPU.

I SLEKT: Hva er UEFI, og hvordan er det forskjellig fra BIOS?

Hvorfor UEFI-firmware trenger sikkerhetsoppdateringer

De siste årene har vist igjen og igjen hvorfor UEFI-firmware trenger sikkerhetsoppdateringer i tide.

Vi lærte alle om Spektrum i 2018, viser de alvorlige arkitektoniske problemene med moderne CPUer. Problemer med noe som kalles “spekulativ utførelse” betydde at programmer kunne unnslippe standard sikkerhetsrestriksjoner og lese sikre områder av minnet. Løsninger til Spectre nødvendige CPU-mikrokodeoppdateringer for å fungere riktig. Det betyr at PC-produsenter måtte oppdatere alle bærbare og stasjonære PC-er - og hovedkortprodusenter måtte oppdatere alle hovedkortene sine - med ny UEFI-firmware som inneholder den oppdaterte mikrokoden. PCen din er ikke tilstrekkelig beskyttet mot Spectre med mindre du har installert en UEFI-firmwareoppdatering. AMD ga også ut mikrokodeoppdateringer for å beskytte systemer med AMD-prosessorer mot Spectre-angrep, så dette er ikke bare en Intel-ting.

Intels Management Engine har sett noen sikkerhetsfeil som enten kan la angripere med lokal tilgang til datamaskinen knekke Management Engine-programvaren, eller la en angriper med ekstern tilgang forårsake problemer. Heldigvis utnyttet fjernkontrollen bare virksomheter som hadde aktivert Intel Active Management Technology (AMT), så gjennomsnittlige forbrukere ble ikke berørt.

Dette er bare noen få eksempler. Forskere har også vist at det er mulig å misbruke UEFI-firmware på noen PC-er, og bruke den til å få dyp tilgang til systemet. De har til og med demonstrert vedvarende løsepenger som fikk tilgang til datamaskinens UEFI-firmware og løp derfra.

Bransjen bør oppdatere UEFI-firmware på alle datamaskiner, akkurat som all annen programvare for å beskytte mot disse problemene og lignende feil i fremtiden.

I SLEKT: Hvordan sjekke om PCen eller telefonen din er beskyttet mot smelting og spekter

Hvordan oppdateringsprosessen har blitt ødelagt i mange år

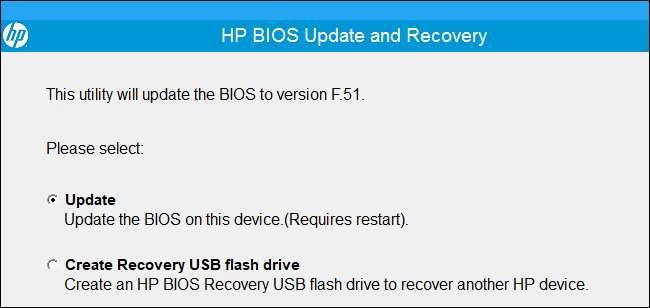

BIOS-oppdateringsprosessen har vært et rot for alltid - siden lenge før UEFI. Tradisjonelt fulgte datamaskiner med det gamle skolen BIOS, og mindre kan gå galt. PC-produsenter kan sende noen få BIOS-oppdateringer for å løse mindre problemer, men det vanlige rådet var å unngå å installere dem hvis PC-en din fungerte som den skal. Du måtte ofte starte fra en oppstartbar DOS-stasjon for å blinke BIOS-oppdateringen, og alle hørte historier om at BIOS-oppdateringer mislyktes og muret PC-er, noe som gjorde dem umulige å starte.

Ting har forandret seg. UEFI-firmware gjør mye mer, og Intel har gitt ut flere store oppdateringer til ting som CPU-mikrokode og Intel ME de siste årene. Når Intel lanserer en slik oppdatering, er alt Intel kan si å "spør datamaskinprodusenten." Datamaskinprodusenten din - eller hovedkortprodusenten, hvis du bygde din egen PC - må ta koden fra Intel og integrere den i en ny UEFI-firmwareversjon. De må da teste fastvaren. Åh, og hver produsent må gjenta denne prosessen for hver enkelt PC de selger, ettersom de alle har forskjellig UEFI-firmware. Det er den typen manuelt arbeid som har gjort Android-telefoner så vanskelig å oppdatere tidligere.

I praksis betyr dette at det ofte tar lang tid - mange måneder - å få kritiske sikkerhetsoppdateringer som må leveres via UEFI. Det betyr at produsenter kan trekke på skuldrene og nekte å oppdatere PCer som er bare noen få år gamle. Og selv når produsenter slipper oppdateringer, blir disse oppdateringene ofte begravet på produsentens støttenettsted. De fleste PC-brukere vil aldri oppdage at UEFI-firmwareoppdateringer eksisterer og installere dem, så disse feilene ender med å leve på eksisterende PCer i lang tid. Og noen produsenter får deg fortsatt til å installere firmwareoppdateringer innen starter opp i DOS først - bare for å gjøre det ekstra komplisert.

Hva folk gjør med det

Det er et rot. Vi trenger en strømlinjeformet prosess der produsenter lettere kan opprette nye UEFI firmwareoppdateringer. Vi trenger også en bedre prosess for å gi ut disse oppdateringene, slik at brukerne kan få dem installert automatisk på PC-ene sine. Akkurat nå er prosessen treg og manuell - den skal være rask og automatisk.

Det prøver Microsoft å gjøre med Project Mu. Slik gjør du offisiell dokumentasjon forklarer det:

Mu er bygget på ideen om at frakt og vedlikehold av et UEFI-produkt er et kontinuerlig samarbeid mellom mange partnere. For lenge har industrien bygget produkter ved hjelp av en "forking" -modell kombinert med kopier / lim inn / gi nytt navn, og for hvert nye produkt vokser vedlikeholdsbyrden til et slikt nivå at oppdateringer er nesten umulige på grunn av kostnader og risiko.

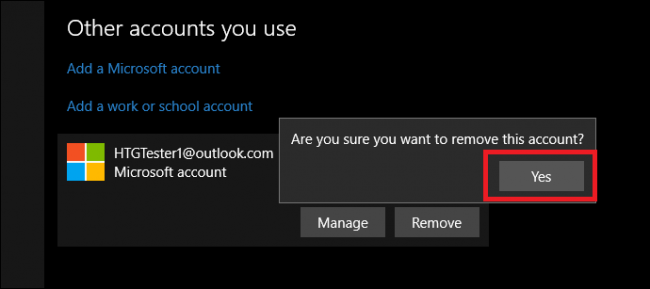

Project Mu handler om å hjelpe PC-produsenter med å lage og teste UEFI-oppdateringer raskere ved å effektivisere UEFI-utviklingsprosessen og hjelpe alle til å samarbeide. Forhåpentligvis er dette den manglende delen, siden Microsoft allerede har gjort det lettere for PC-produsenter å sende sine UEFI firmwareoppdateringer til brukerne automatisk.

Spesielt lar Microsoft PC-produsenter utstede firmwareoppdateringer gjennom Windows Update og har levert dokumentasjon på dette siden minst 2017. Microsoft kunngjorde også Komponentfastvareoppdatering ; en åpen kildekodemodell som produsenter kan bruke til å oppdatere UEFI og annen firmware, tilbake i oktober 2018. Hvis PC-produsenter kommer om bord med dette, kan de levere firmwareoppdateringer til alle sine brukere veldig raskt.

Dette er ikke bare en Windows-ting heller. Over på Linux prøver utviklere å gjøre det lettere for PC-produsenter å utstede UEFI-oppdateringer med LVFS , Linux Vendor Firmware Service. PC-leverandører kan sende inn oppdateringene sine, og de vil vises for nedlasting i GNOME-programvaren, som brukes på Ubuntu og mange andre Linux-distribusjoner. Denne innsatsen dateres tilbake til 2015. PC-produsenter liker Dell og Lenovo deltar.

Disse løsningene for Windows og Linux påvirker også mer enn bare UEFI-oppdateringer. Maskinvareprodusenter kan bruke dem til å oppdatere alt fra fast firmware fra USB-mus til fastvare-fastvare i fremtiden.

Som SwiftOnSecurity si det når du snakker om problemer med fastvare-firmware og kryptering , firmwareoppdateringer kan være pålitelige. Vi må forvente bedre fra maskinvareprodusenter.

Firmwareoppdateringer kan være pålitelige. Jeg har startet minst 3000 Dell BIOS-oppdateringer med bare én feil, og den gamle PC-en var allerede i bruk for å mislykkes.

Tenk om det du synes er umulig. Fastvareservice er ikke umulig eller risikabelt. Det krever at folk krever bedre.

- SwiftOnSecurity (@SwiftOnSecurity) 6. november 2018

Bildekreditt: Intel , Natascha Eibl , kubais /Shutterstock.com.