Vegye komolyan a kiberbiztonságot, és az SSH kulcsokkal érje el a távoli bejelentkezéseket. A kapcsolatok biztonságosabb módja, mint a jelszavak. Megmutatjuk, hogyan lehet SSH-kulcsokat létrehozni, telepíteni és használni Linux alatt.

Mi a baj a jelszavakkal?

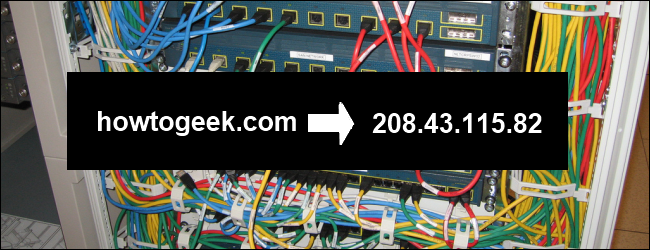

A Secure shell (SSH) a titkosított protokoll, amelyet a távoli Linux vagy Linux felhasználói fiókokba történő bejelentkezéshez használnak Unix-szerű számítógépek. Az ilyen felhasználói fiókok általában jelszavakkal vannak biztonságban. Távoli számítógépre történő bejelentkezéskor meg kell adnia annak a fióknak a felhasználónevét és jelszavát, amelybe bejelentkezik.

A jelszavak a számítástechnikai erőforrásokhoz való hozzáférés biztonságának legáltalánosabb eszközei. Ennek ellenére a jelszó alapú biztonságnak vannak hibái. Az emberek gyenge jelszavakat választanak, megosztják azokat, ugyanazt a jelszót használják több rendszeren stb.

Az SSH kulcsok sokkal biztonságosabbak, és miután beállították őket, ugyanolyan egyszerűen használhatók, mint a jelszavak.

Mi teszi biztonságossá az SSH kulcsokat?

Az SSH kulcsokat párban hozzák létre és használják. A két kulcs összekapcsolt és titkosításilag biztonságos. Az egyik a nyilvános kulcsa, a másik pedig a magánkulcsa. A felhasználói fiókjához vannak kötve. Ha egyetlen számítógépen több felhasználó is használ SSH kulcsokat, akkor mindegyik megkapja a saját kulcspárját.

A magánkulcsa telepítve van az otthoni mappába (általában), a nyilvános kulcs pedig a távoli számítógépre - vagy számítógépekre -, amelyekhez hozzáférnie kell.

A magánkulcsát biztonságban kell tartani. Ha mások számára hozzáférhető, akkor ugyanabban a helyzetben van, mintha felfedezték volna a jelszavát. Ésszerű - és erősen ajánlott - elővigyázatosság, ha a magánkulcsot robusztusan titkosítják a számítógépen jelszó .

A nyilvános kulcs szabadon megosztható anélkül, hogy kompromisszumot kötne a biztonságával kapcsolatban. A nyilvános kulcs vizsgálatából nem lehet megállapítani, hogy mi a magánkulcs. A privát kulcs titkosíthatja azokat az üzeneteket, amelyeket csak a titkos kulcs képes visszafejteni.

Amikor csatlakozási kérelmet küld, a távoli számítógép a nyilvános kulcs másolatát használja titkosított üzenet létrehozásához. Az üzenet tartalmazza a munkamenet azonosítóját és egyéb metaadatokat. Csak az a számítógép tudja megfejteni ezt az üzenetet, amely rendelkezik a magánkulccsal - a számítógépe.

A számítógép hozzáfér a privát kulcsához, és visszafejti az üzenetet. Ezután visszaküldi a saját titkosított üzenetét a távoli számítógépre. Többek között ez a titkosított üzenet tartalmazza a távoli számítógéptől kapott munkamenet-azonosítót.

A távoli számítógép már tudja, hogy önnek kell lennie annak, akinek mondja magát, mert csak a magánkulcsa tudja kibontani a munkamenet azonosítóját a számítógépére küldött üzenetből.

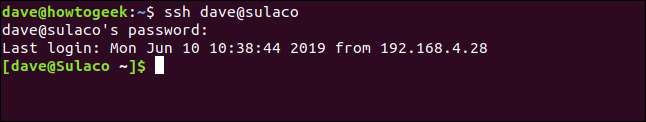

Győződjön meg róla, hogy hozzáférhet a távoli számítógéphez

Győződjön meg róla, hogy teheti távolról csatlakozzon a távoli számítógéphez, és jelentkezzen be . Ez azt bizonyítja, hogy felhasználói nevének és jelszavának érvényes fiókja van beállítva a távoli számítógépen, és hogy hitelesítő adatai helyesek.

Ne próbálja meg csinálni semmit az SSH kulcsokkal, amíg nem ellenőrzi, hogy a jelszóval ellátott SSH-t használhatja-e a célszámítógéphez való csatlakozáshoz.

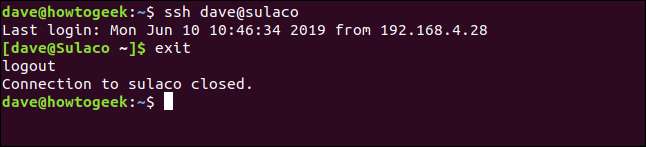

Ebben a példában egy felhasználói fiókkal rendelkező személy hívott

dave

nevű számítógépre van bejelentkezve

howtogeek

. Egy másik számítógéphez fognak csatlakozni

Sulaco

.

A következő parancsot adják meg:

ssh dave @ sulaco

Kérik tőlük a jelszavukat, beírják és csatlakoznak Sulacóhoz. A parancssori parancssor megváltozik ennek megerősítésére.

Ennyi megerősítésre van szükségünk. Tehát felhasználó

dave

lekapcsolhat

Sulaco

a ... val

kijárat

parancs:

kijárat

Megkapják a bontás üzenetet, és a parancssori parancs visszatér a (z) helyre

dave @ howtogeek

.

ÖSSZEFÜGGŐ: Csatlakozás SSH-kiszolgálóhoz Windows, macOS vagy Linux rendszerről

SSH-kulcsok létrehozása

Ezeket az utasításokat a Linux Ubuntu, Fedora és Manjaro disztribúcióin tesztelték. A folyamat minden esetben azonos volt, és nem volt szükség új szoftver telepítésére egyetlen tesztgépre sem.

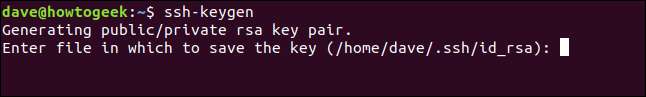

Az SSH-kulcsok előállításához írja be a következő parancsot:

ssh-keygen

A generációs folyamat elindul. Megkérdezi, hogy hol szeretné tárolni az SSH kulcsokat. Az alapértelmezett hely elfogadásához nyomja meg az Enter billentyűt. A mappa engedélyei csak az Ön számára biztosítják.

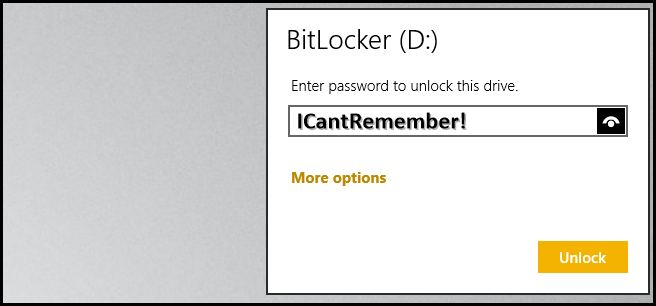

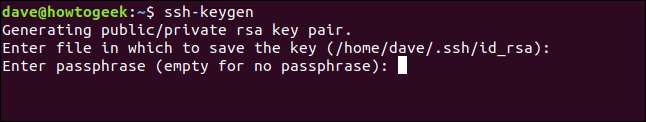

Most kérni fogja a jelszót. Erősen javasoljuk, hogy ide írja be a jelszót. És ne feledje, mi az! Nyomhatja az Enter billentyűt, ha nincs jelszava, de ez nem jó ötlet. A három vagy négy összekapcsolatlan szóból álló összetett szókapcsolat nagyon robusztus jelszót alkot.

Megkérik, hogy még egyszer írja be ugyanazt a jelszót, hogy ellenőrizze, hogy beírta-e azt, amit gondolt.

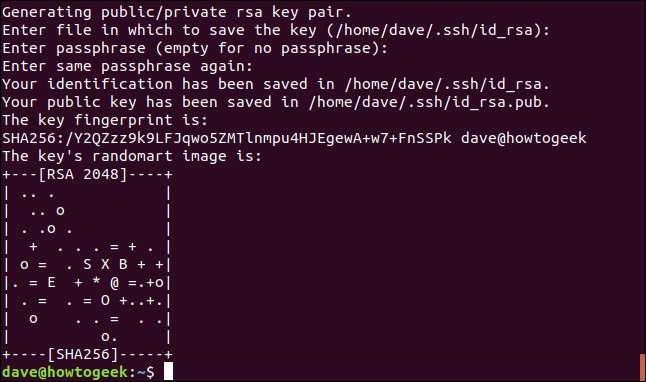

Az SSH kulcsokat az Ön számára generálja és tárolja.

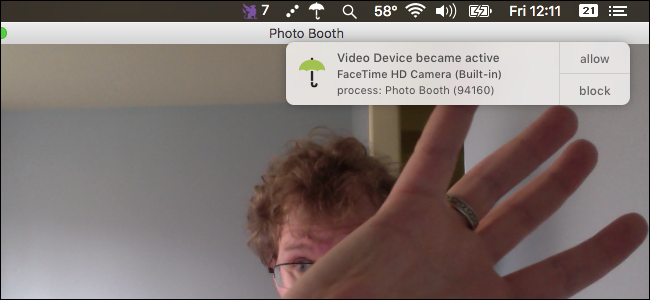

Figyelmen kívül hagyhatja a „randomart” megjelenését. Egyes távoli számítógépek minden egyes csatlakozáskor megmutathatják véletlenszerű képeiket. Az ötlet az, hogy felismeri, ha megváltozik a véletlenszerű rajz, és gyanakodni fog a kapcsolatra, mert ez azt jelenti, hogy az adott szerver SSH-kulcsai megváltoztak.

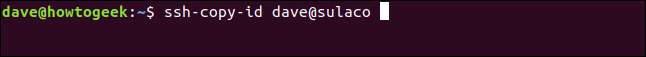

A nyilvános kulcs telepítése

Telepítenünk kell a nyilvános kulcsot

Sulaco

, a távoli számítógép, hogy tudja, hogy a nyilvános kulcs Öné.

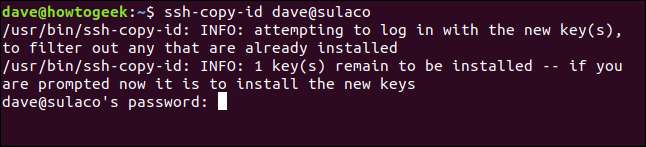

Ezt a

ssh-copy-id

parancs. Ez a parancs kapcsolatot létesít a távoli számítógéppel, mint a szokásos

ssh

parancsot, de ahelyett, hogy engedélyezné a bejelentkezést, átadja a nyilvános SSH kulcsot.

ssh-copy-id dave @ sulaco

Bár nem a távoli számítógépre jelentkezik be, mégis jelszóval kell hitelesítenie. A távoli számítógépnek azonosítania kell, hogy az új SSH kulcs mely felhasználói fiókhoz tartozik.

Ne feledje, hogy az itt megadandó jelszó a felhasználói fiók jelszava. Ez nem az imént létrehozott jelszó.

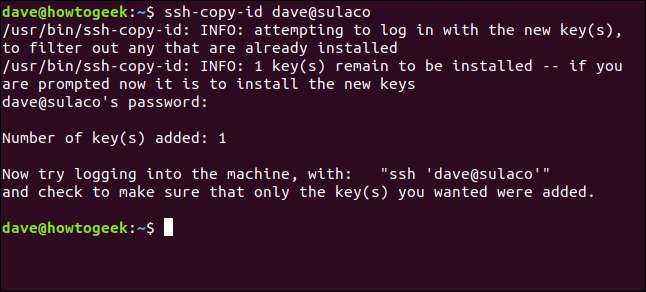

A jelszó ellenőrzése után

ssh-copy-id

átviszi a nyilvános kulcsát a távoli számítógépre.

Visszatér a számítógép parancssorához. Nem marad csatlakoztatva a távoli számítógéphez.

Csatlakozás SSH kulcsokkal

Kövessük a javaslatot, és próbáljunk csatlakozni a távoli számítógéphez.

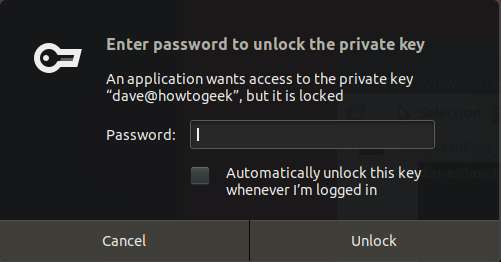

ssh dave @ sulaco

Mivel a csatlakozás folyamatához hozzáférés szükséges a privát kulcsához, és mivel az SSH kulcsokat jelszó mögött védte, meg kell adnia a jelszót, hogy a kapcsolat folytatódhasson.

Írja be a jelszavát, és kattintson a Feloldás gombra.

Miután beírta a jelszavát egy terminál munkamenetbe, nem kell újra megadnia mindaddig, amíg nyitva van a terminál ablaka. Annyi távoli munkamenethez csatlakozhat és leválaszthat, amennyit csak akar, anélkül, hogy újra beírná a jelszavát.

Jelölheti a „A kulcs automatikus feloldása, amikor bejelentkezem” jelölőnégyzetet, de ez csökkenti a biztonságát. Ha felügyelet nélkül hagyja számítógépét, bárki kapcsolatba léphet a nyilvános kulccsal rendelkező távoli számítógépekkel.

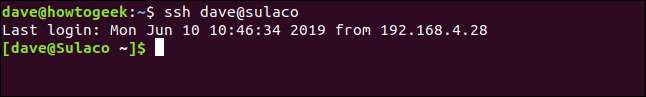

Miután megadta a jelszavát, csatlakozik a távoli számítógéphez.

Ha még egyszer ellenőrizni szeretné a folyamatot, válassza le a

kijárat

parancsot, és csatlakozzon újra a távoli számítógéphez ugyanabból a terminálablakból.

ssh dave @ sulaco

Jelszó vagy jelszó használata nélkül csatlakozik a távoli számítógéphez.

Nincs jelszó, de fokozott biztonság

A kiberbiztonsági szakértők az úgynevezett biztonsági súrlódásról beszélnek. Ez az a kisebb fájdalom, amelyet el kell viselnie, hogy további biztonságot nyerjen. A biztonságosabb munkamódszer elfogadásához általában szükség van egy-két extra lépésre. És a legtöbb embernek ez nem tetszik. Valójában az alacsonyabb biztonságot és a súrlódás hiányát részesítik előnyben. Ez az emberi természet.

Az SSH kulcsokkal fokozott biztonságot és kényelmet kínál. Ez egy határozott győzelem.