Votre smartphone - et les autres appareils qui utilisent le Wi-Fi - diffusent un numéro unique lorsqu'ils recherchent des réseaux Wi-Fi à proximité. L'adresse MAC unique d'un appareil est envoyée avec des «demandes de sonde» qui recherchent les réseaux Wi-Fi à proximité.

Ce problème de suivi n’est pas seulement théorique. Annonceurs à Londres a utilisé des poubelles Wi-Fi pour suivre les déplacements des personnes dans la ville . La spécification Wi-Fi n’a pas été conçue pour un monde où les gens transportaient des appareils de numérisation Wi-Fi dans leurs poches toute la journée.

Pourquoi vos appareils ont des adresses MAC uniques

EN RELATION: Comment (et pourquoi) changer votre adresse MAC sous Windows, Linux et Mac

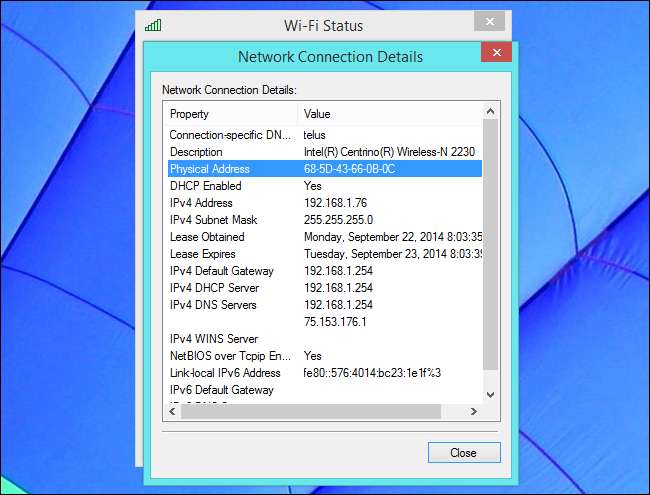

Chaque interface réseau physique - qu'il s'agisse d'une carte Ethernet filaire dans un ordinateur de bureau ou d'un chipset Wi-Fi dans un smartphone - est livrée avec une adresse MAC unique. Ce numéro est conçu pour être unique au matériel. Cela permet aux réseaux que vous vous connectez d'identifier le périphérique.

Par exemple, à la maison, vous pouvez régler les paramètres de votre routeur domestique sur attribuer des adresses IP statiques à vos appareils en fonction de leurs adresses MAC . Un réseau peut facilement savoir si vous vous êtes connecté auparavant et attribuer des paramètres propres à votre appareil. Vous pouvez modifier l’adresse MAC d’un appareil dans le logiciel , mais très peu de gens le font.

Jusqu'ici tout va bien. Le problème est de savoir comment fonctionne le Wi-Fi et surtout comment fonctionnent les smartphones que nous transportons dans nos poches. Cela s'applique également aux ordinateurs portables et aux tablettes lorsqu'ils recherchent des réseaux Wi-Fi.

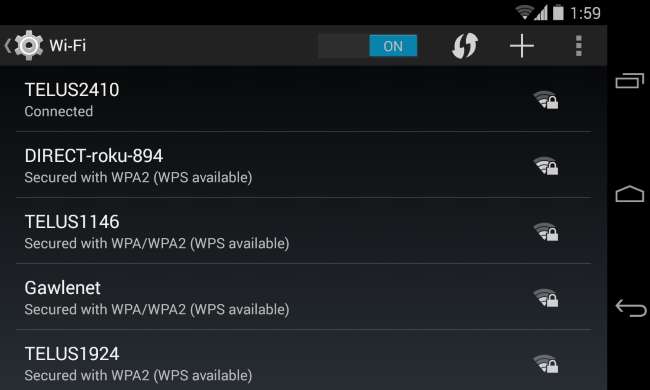

La numérisation Wi-Fi diffuse l'adresse MAC

À moins que vous ne désactiviez le Wi-Fi sur votre téléphone avant de quitter votre domicile, votre téléphone recherche automatiquement les réseaux Wi-Fi disponibles à proximité lorsque vous vous déplacez. Les smartphones et autres appareils utilisent généralement la détection passive et active: ils écoutent passivement la diffusion des points d'accès Wi-Fi pour informer les appareils à proximité qu'ils sont disponibles, et ils diffusent activement les demandes de recherche de points d'accès à proximité.

En raison de la façon dont le Wi-Fi a été conçu, un appareil recherchant des points d'accès Wi-Fi inclut son adresse MAC dans le cadre des «demandes de sonde» qu'il diffuse aux points d'accès WI-Fi à proximité. Cela fait partie de la spécification Wi-Fi.

Pendant que vous vous promenez, le smartphone dans votre poche diffuse son adresse MAC à toute personne à portée Wi-Fi. À moins que vous ne désactiviez le Wi-Fi, cela vous arrive.

Comment cela peut être utilisé pour vous suivre

Prenons le cas des poubelles à Londres. Des poubelles ont été placées dans toute la ville et du matériel de surveillance WI-Fi y a été installé. Ensuite, les poubelles ont été mises en réseau. Lorsque vous passiez devant l'une de ces poubelles, votre appareil enverrait des requêtes de sonde avec son adresse MAC et le renifleur de la poubelle notait l'adresse MAC et son emplacement. Lorsque vous passiez devant une autre poubelle, celle-ci notait à nouveau l'adresse MAC et l'emplacement de votre appareil. Ces informations pourraient être combinées pour former une image de vos mouvements tout au long de la journée. Les annonceurs connaissent les zones que vous avez visitées et pourraient essayer de cibler des annonces spécifiquement pour vous. Avec suffisamment de capteurs Wi-Fi réunis, il serait possible de suivre les mouvements complets de votre smartphone sur une journée entière.

Un magasin pourrait placer des renifleurs Wi-Fi dans son magasin et enregistrer les adresses MAC. Peut-être avez-vous passé du temps dans la section électronique avant de partir pour une autre section du magasin - le magasin pourrait vous afficher des publicités pour l'électronique.

L'iOS 8 d'Apple vient de résoudre ce problème

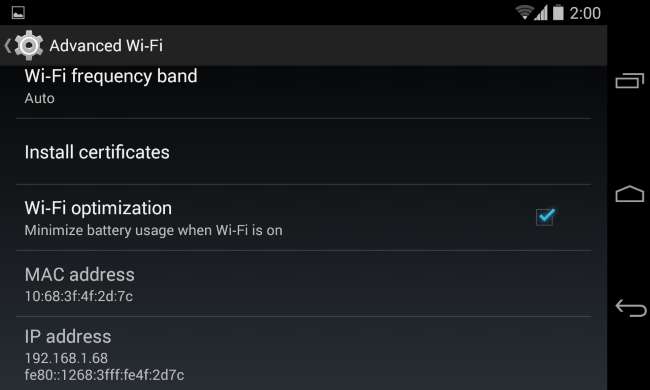

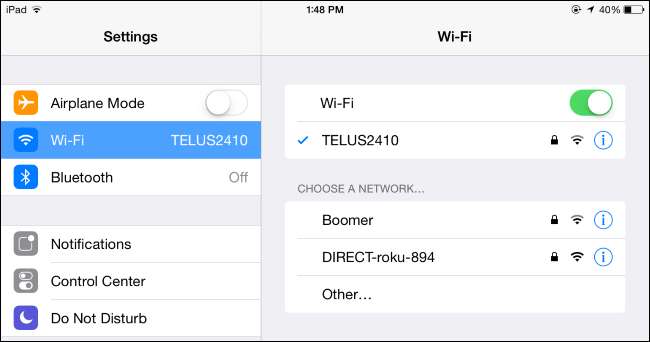

Apple vient de résoudre ce problème sur les iPhones (ainsi que sur les iPad et iPod Touch) exécutant iOS 8. iOS 8 randomise automatiquement l'adresse MAC de votre appareil chaque fois qu'il recherche les réseaux Wi-Fi à proximité. Cela rend l'adresse MAC diffusée inutile pour le suivi.

D'autres systèmes d'exploitation devraient suivre à la place d'Apple. Chaque interface réseau est livrée avec une adresse MAC spécifiée dans son matériel, mais cette adresse MAC peut être remplacée - c'est ainsi que vous pouvez modifier votre propre adresse MAC. La fuite d'une adresse MAC avec la numérisation Wi-Fi n'est en fait utile à rien - elle permet simplement de suivre facilement les mouvements d'un smartphone.

Non, ce n'est pas une publicité pour Apple - ils ont attiré une attention supplémentaire sur ce problème en le résolvant dans iOS 8. Les appareils exécutant iOS 7 et les versions antérieures diffusent leurs adresses MAC uniques et peuvent être suivis comme des appareils exécutant des systèmes d'exploitation concurrents. Il n'est pas nécessaire que la solution d'Apple soit réservée uniquement à Apple - nous aimerions voir Android et Windows Phone la mettre en œuvre également.

Oui, ce qu'Apple a fait est techniquement contraire à la spécification WI-Fi, mais c'est quand même une bonne idée. Nous ne sommes au courant de rien de ce qui casse réellement - à part les systèmes de suivi, bien sûr.

Il existe d'autres moyens de suivre un appareil - en raison du fonctionnement des réseaux, votre adresse MAC unique sera toujours visible sur un réseau Wi-Fi auquel vous vous connectez, mais uniquement sur celui auquel vous vous connectez. Les signaux cellulaires peuvent également être utilisés pour suivre les mouvements de votre appareil. Cependant, il n’ya aucune bonne raison pour qu’un appareil diffuse automatiquement un identifiant unique toute la journée.

Peut-être que nous essayons simplement de retenir les vannes de la surveillance numérique omniprésente et du suivi de la localisation, mais nous pourrions aussi bien essayer de ne pas simplement abandonner.