Con los recientes actos de terrorismo en París y el Líbano, los medios de comunicación y el gobierno han estado usando la palabra "encriptación" como si de alguna manera tuviera la culpa. Disparates. El cifrado es fácil de entender y, si no lo está utilizando, debería hacerlo.

Como muchas tecnologías, el cifrado tiene el potencial de ser mal utilizado, pero eso no lo hace peligroso. Y no significa que las personas que lo usan sean peligrosas o malas. Pero dado que es tan comúnmente incomprendido y actualmente un hombre del saco de los medios, unos minutos con How-To Geek lo ayudarán a ponerse al día.

¿Qué es el cifrado?

Si bien los informáticos, los desarrolladores y los criptógrafos han creado métodos mucho más inteligentes y complejos para hacerlo, en el fondo, el cifrado es simplemente tomar información que tiene sentido y codificarla para que se convierta en un galimatías. Convertirlo de nuevo en información real (archivos de video, imágenes o mensajes simples) solo se puede hacer descifrándolo del galimatías utilizando un método llamado cifrar , generalmente confiando en una pieza importante de información llamada llave .

Ya se están lanzando muchas palabras inusuales. Si alguna vez escribiste un "código secreto" cuando eras niño, has cifrado una oración. Un cifrado puede ser tan simple como mover una letra hacia abajo en el alfabeto. Por ejemplo, si tomamos la siguiente oración:

Esto es realmente geek

Con este sencillo cifrado, A se convierte en B , y así. Esto se convierte en:

Uijt jt sfbmmz hfflz

Si desea que sea más difícil de entender, puede representar fácilmente letras como números, cuando A está representada por un 1 y Z por 26. Con nuestro cifrado, simplemente agregamos uno a nuestro número:

208919 919 1851121225 7551125

Y luego, cuando movemos la posición de nuestra letra con nuestro método A-se-convierte-B, nuestro mensaje cifrado ahora se ve así:

2191020 1020 1962131326 8661226

En nuestro ejemplo, nuestro método, o cifrar, es cambiar letras a ciertos números y agregar a ese número para cifrar. Si quisiéramos, podríamos llamar a nuestro llave la información real de que A = 2, Y = 26 y Z = 1.

Con un código tan simple, no es necesario compartir claves, ya que cualquier descifrador de códigos podría descifrar nuestro código y descifrar el mensaje. Afortunadamente, comparar los métodos de cifrado modernos con esto es como comparar un ábaco con un iPad. En teoría, hay muchas similitudes, pero los métodos utilizados tienen años de estudio y genialidad aplicada para hacerlos más ricos y más difíciles de descifrar sin las claves adecuadas, es decir, por los usuarios que están haciendo el cifrado. Es casi imposible descifrar usando métodos de fuerza bruta o volviendo a ensamblar datos en algo que parezca útil, por lo que los piratas informáticos y los malos buscan en los humanos el eslabón débil del cifrado, no los métodos de cifrado en sí.

¿Por qué de repente la conversación sobre el terror se trata de cifrado?

No es ningún secreto que muchos gobiernos se ponen los pelos de punta cuando piensan en un cifrado fuerte. Las computadoras modernas pueden encriptar mensajes de texto, imágenes, archivos de datos, incluso particiones enteras en discos duros y los sistemas operativos que los ejecutan, bloqueando efectivamente a cualquiera que tenga las claves necesarias para desencriptar la información en ellos. Estos podrían contener cualquier cosa, y cuando teóricamente podría ser cualquier cosa , la imaginación tiende a desbocarse. Contienen códigos nucleares robados, pornografía infantil, todo tipo de secretos gubernamentales robados ... o, más probablemente, sus documentos fiscales, transacciones bancarias, fotografías de niños y otra información personal a la que no desea que otros tengan acceso.

Recientemente se llamó mucho la atención sobre los sospechosos de terrorismo asociados con el EIIL que utilizan métodos cifrados de comunicación con el popular servicio de mensajería WhatsApp . El hombre del saco aquí es un cifrado fuerte que permite a las personas espeluznantes comunicarse sobre quien-sabe-que y muchos funcionarios prominentes del gobierno y de inteligencia se están aprovechando de la situación, dando forma a la narrativa para decir "el cifrado es para personas malas, terroristas y piratas informáticos". Nunca desperdicie una buena crisis, como dice el refrán.

Muchos poderes gubernamentales se han acercado a Google y Apple del mundo, pidiéndoles que crear cifrado con métodos secretos de descifrado de puerta trasera –Métodos de cifrado de código cerrado que ocultan algo nefasto o tienen "claves maestras" para cifrar y descifrar cualquier cosa utilizando ese método en particular.

El actual CEO de Apple, Tim Cook, fue citado diciendo " No puedes tener una puerta trasera que sea solo para los buenos . " Porque, básicamente, una falla diseñada intencionalmente, como un método de cifrado de puerta trasera, debilita totalmente la integridad de una tecnología que usamos en muchos aspectos de nuestras vidas. No hay absolutamente ninguna garantía de que simplemente porque algo es diseñado para que lo utilicen los "buenos", los "malos" no sabrán cómo usarlo. No hace falta decir que una vez que esto sucede, todos los datos que utilizan estos métodos ya no son seguros.

Sin ponernos nuestros sombreros de papel de aluminio y volvernos súper políticos, históricamente, los gobiernos tienen una tendencia a tener miedo de su gente y hacer lo que creen que pueden salirse con la suya para mantener el control. Entonces, como era de esperar, la idea de estas pequeñas cajas negras informativas creadas por un cifrado fuerte los pone nerviosos.

Probablemente le resulte bastante claro más rápido de lo que puede decir "los terroristas han ganado". Poner una puerta trasera en una infraestructura tan básica como el cifrado nos haría la vida mucho peor, ya que se utilizan estándares de cifrado sólidos en los navegadores web, el correo electrónico, la banca, el crédito. transacciones con tarjeta y almacenamiento de contraseñas. Hacerlos menos seguros para todos nosotros simplemente no es una buena idea.

¿Cómo, por qué y dónde debería utilizar el cifrado?

El cifrado, afortunadamente, se está convirtiendo en el predeterminado. Si alguna vez ha notado ese pequeño icono de candado en su navegador web, ¡felicitaciones! Está utilizando cifrado para enviar y recibir datos de ese sitio web. No te sientes como un mal chico, ¿verdad?

Básicamente, al establecer una conexión segura, su computadora usa una clave pública para enviar información codificada al sistema remoto, que luego decodifica usando una clave privada (ya que la clave pública puede ser descargada por cualquiera, pero solo descifrada usando la clave privada) . Dado que puede ser difícil asegurarse de que nadie pueda interceptar sus mensajes, correos electrónicos o datos bancarios, el cifrado puede convertir su información en un galimatías que no pueden usar, por lo que sus transacciones permanecen seguras. Lo más probable es que ya esté realizando una gran cantidad de transmisión de datos y mensajes encriptados y ni siquiera se haya dado cuenta.

Casi todo el mundo en tecnología es consciente de que simplemente debe ser estándar y está impulsando la idea de "cifrado por defecto". El hecho de que no tenga nada que ocultar no significa que no deba valorar su privacidad, especialmente en estos días en que Previniendo el ciberdelito, el robo de datos y los escándalos de piratería se está volviendo cada vez más crítico para nuestra seguridad y bienestar financiero.

Hablando simplemente, las computadoras e Internet nos han permitido abrirnos y volvernos más vulnerables que nunca a estas preocupaciones de privacidad, y el cifrado es uno de los únicos métodos para mantenerse a salvo. Hace muchos años, si hablaba con alguien cara a cara y no veía a nadie alrededor, podía sentirse razonablemente seguro de que nadie le estaba escuchando. Ahora, sin cifrado, básicamente no hay privacidad en ningún tipo de comunicación, en absoluto, nunca.

¿Cuándo debería un usuario normal incorporar el cifrado a su vida digital? Ciertamente, si alguno de sus servicios de mensajería o cuentas ofrece HTTPS (HTTP sobre SSL, un estándar de encriptación), debe optar por participar. En esta época, ni siquiera debería tener que participar; ¡debería estar activado por defecto! Si un servicio no permite conexiones encriptadas y le permite enviar cualquier tipo de información confidencial (números de tarjetas de crédito, nombres de familiares, números de teléfono, números de Seguro Social, etc.) simplemente opte por no usar ese sitio web. Pero de manera realista, cualquier sitio web moderno con un inicio de sesión probablemente creará una conexión segura y cifrada.

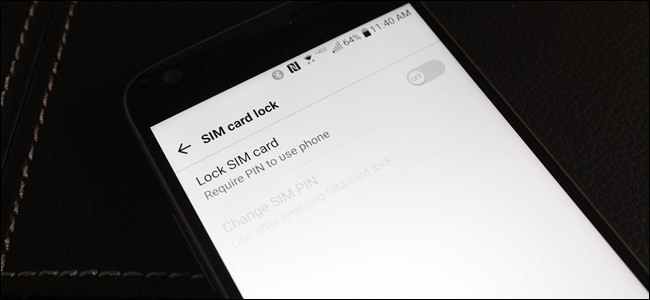

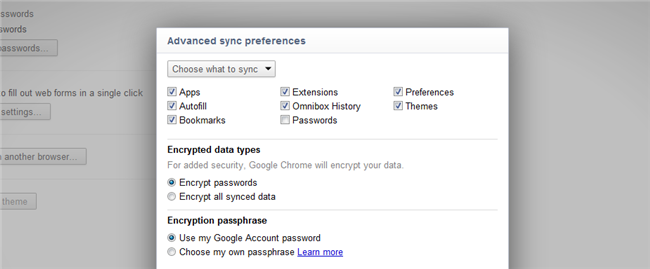

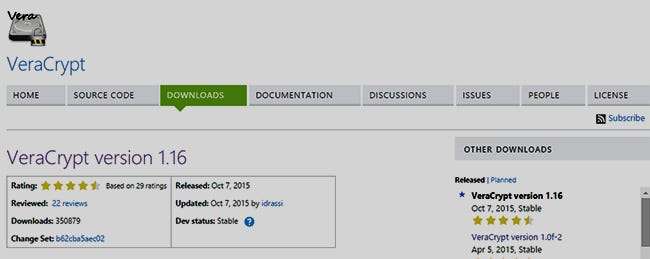

¿Debería guardar las imágenes, documentos y otros archivos importantes en su PC en un contenedor o disco encriptado? Quizás. Puede hacer esto utilizando contenedores de archivos cifrados o bloqueando discos completos mediante software. Hace algunos años, el popular software de cifrado multiplataforma TrueCrypt repentina y misteriosamente pidió a los usuarios que dejaran de usar su software, insistiendo en que su producto era inseguro, y cerró todo el desarrollo. En un mensaje final a sus usuarios, TrueCrypt los instó a migrar sus datos al producto de Microsoft, Bitlocker, que ahora forma parte de algunas versiones de Windows. TrueCrypt era una herramienta estándar para el cifrado de todo el disco, junto con otro software como bcrypt o Filevault. El cifrado de disco completo también es posible con BitLocker , o, si prefiere métodos de código abierto, por usando LUX en sistemas Linux o el sucesor de TrueCrypt, VeraCrypt .

Es muy probable que no necesite cifrar los archivos que en realidad están en su PC para evitar que los piratas informáticos y los ladrones de datos se los lleven. No es una mala idea hacerlo para mantener los archivos importantes en una cripta para mantenerlos fuera del alcance de otras personas que puedan tener la oportunidad de usar su computadora. El cifrado no tiene por qué ser espeluznante o peligroso; simplemente puede considerarse como una valla de privacidad digital y una forma de mantener honestas a las personas honestas. El simple hecho de que le gusten sus vecinos no significa que siempre quiera que ellos puedan observarlo.

Lo mismo puede decirse de todos los servicios de mensajería digital, ya sea que se encuentren en su teléfono, tableta o PC. Si no utiliza el cifrado, tiene poca o ninguna garantía de que sus mensajes no sean interceptados por otros, ya sean nefastos o no. Si esto le importa, y tal vez debería importarnos a todos, tiene un número cada vez mayor de opciones. Vale la pena señalar que algunos servicios como iMessage de Apple envían mensajes encriptados de forma predeterminada, pero se comunican a través de los servidores de Apple, y posiblemente podrían leerse y almacenarse allí.

El cifrado no es el hombre del saco

Esperamos haber ayudado a disipar parte de la información errónea que rodea a esta tecnología incomprendida. El simple hecho de que alguien opte por mantener la privacidad de su información no significa que esté haciendo algo siniestro. Permitir que la conversación sobre el cifrado sea completamente sobre terrorismo y no sobre la privacidad básica y la prevención del robo de identidad es fundamentalmente malo para todos nosotros. No es algo que deba temerse o malinterpretarse, sino más bien una herramienta que todos deberíamos usar como mejor nos parezca, sin el estigma de ser utilizados solo para propósitos malvados.

Si está interesado en aprender más sobre los métodos de encriptación, aquí hay algunos clásicos de How-To Geek, así como algún software que recomendamos para comenzar a incorporar la encriptación en su vida digital.

Cómo configurar el cifrado de BitLocker en Windows

3 alternativas a TrueCrypt, ahora desaparecido, para sus necesidades de cifrado

HTG explica: ¿Cuándo debería utilizar el cifrado?

Créditos de imagen: Christiaan Colen , Mark Fischer , Prensa libre de Intel , Sarah (Flickr), Valery Marchive , Walt Jabsco .