Har du nogensinde prøvet at finde ud af alle tilladelserne i Windows? Der er delingstilladelser, NTFS-tilladelser, adgangskontrolister og mere. Sådan fungerer de alle sammen.

Sikkerhedsidentifikatoren

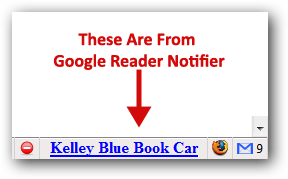

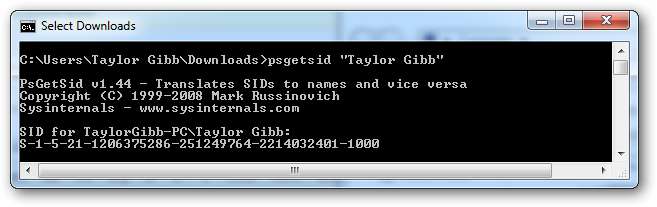

Windows-operativsystemerne bruger SID'er til at repræsentere alle sikkerhedsprincipper. SID'er er bare strenge med variabel længde med alfanumeriske tegn, der repræsenterer maskiner, brugere og grupper. SID'er føjes til ACL'er (adgangskontrolister) hver gang du giver en bruger eller gruppe tilladelse til en fil eller mappe. Bag scenen lagres SID'er på samme måde som alle andre dataobjekter er, i binær. Men når du ser et SID i Windows, vises det ved hjælp af en mere læselig syntaks. Det er ikke ofte, du vil se nogen form for SID i Windows, det mest almindelige scenario er, når du giver nogen tilladelse til en ressource, så slettes deres brugerkonto, den vises derefter som en SID i ACL. Så lad os se på det typiske format, hvor du vil se SID'er i Windows.

Notationen, som du vil se, tager en bestemt syntaks. Nedenfor er de forskellige dele af et SID i denne notation.

- Et 'S' præfiks

- Strukturrevisionsnummer

- En autoritetsværdi på 48 bit identifikator

- Et variabelt antal 32-bit RID-værdier (under-autoritet eller relativ identifikator)

Ved hjælp af min SID i billedet nedenfor vil vi opdele de forskellige sektioner for at få en bedre forståelse.

SID-strukturen:

'S' - Den første komponent i et SID er altid et 'S'. Dette er forud for alle SID'er og er der for at informere Windows om, at det følgende er et SID.

‘1’ - Den anden komponent i et SID er revisionsnummeret på SID-specifikationen. Hvis SID-specifikationen skulle ændre sig, ville den give bagudkompatibilitet. Fra Windows 7 og Server 2008 R2 er SID-specifikationen stadig i den første revision.

‘5’ - Den tredje sektion af et SID kaldes Identifier Authority. Dette definerer i hvilket omfang SID blev genereret. Mulige værdier for disse sektioner af SID kan være:

- 0 - Null Authority

- 1 - Verdensmyndigheden

- 2 - Lokal myndighed

- 3 - Skabermyndighed

- 4 - Ikke-unik autoritet

- 5 - NT autoritet

’21’ - Den fjerde komponent er undermyndighed 1, værdien '21' bruges i det fjerde felt til at specificere, at de undermyndigheder, der følger, identificerer den lokale maskine eller domænet.

‘1206375286-251249764-2214032401’ - Disse kaldes henholdsvis undermyndighed 2,3 og 4. I vores eksempel bruges dette til at identificere den lokale maskine, men kan også være identifikatoren for et domæne.

‘1000’ - Undermyndighed 5 er den sidste komponent i vores SID og kaldes RID (relativ identifikator), RID er relativt til hver sikkerhedsprincipal. Bemærk, at alle brugerdefinerede objekter, dem der ikke sendes af Microsoft, har en RID på 1000 eller derover.

Sikkerhedsprincipper

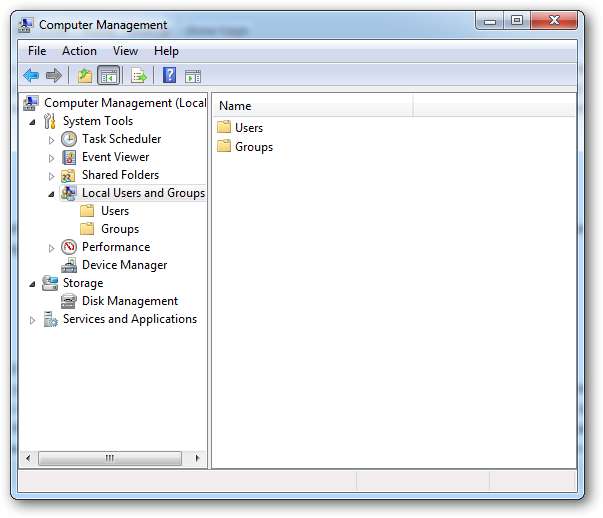

En sikkerhedsprincip er alt, hvad der er knyttet et SID til. Disse kan være brugere, computere og endda grupper. Sikkerhedsprincipper kan være lokale eller være i domænesammenhæng. Du administrerer lokale sikkerhedsprincipper via snap-in'en Lokale brugere og grupper under computeradministration. For at komme derhen skal du højreklikke på computerens genvej i startmenuen og vælge administrer.

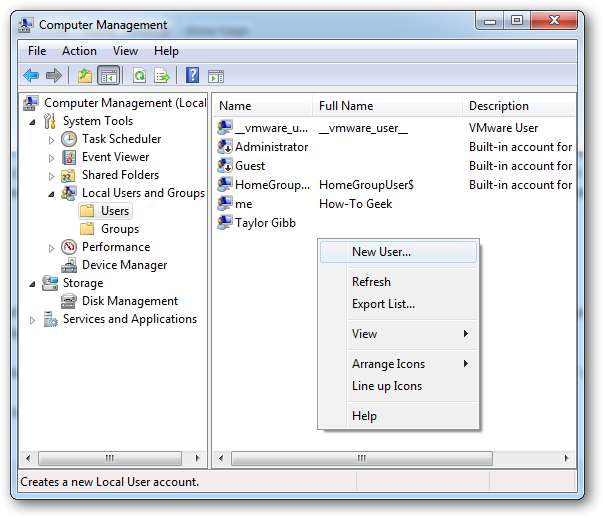

For at tilføje en ny brugersikkerhedsprincipal kan du gå til brugermappen og højreklikke og vælge ny bruger.

Hvis du dobbeltklikker på en bruger, kan du føje dem til en sikkerhedsgruppe på fanen Medlem af.

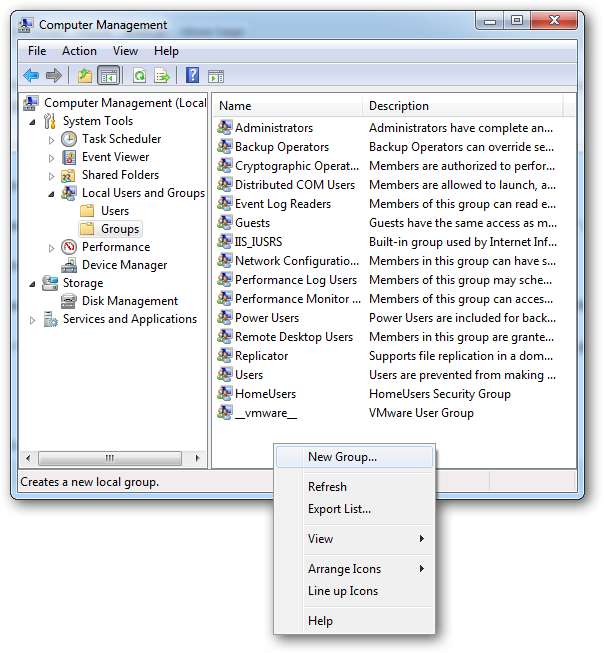

For at oprette en ny sikkerhedsgruppe skal du navigere til mappen Grupper på højre side. Højreklik på det hvide mellemrum, og vælg ny gruppe.

Del tilladelser og NTFS tilladelse

I Windows er der to typer fil- og mappetilladelser, for det første er der delingstilladelser, og for det andet er der NTFS-tilladelser, også kaldet sikkerhedstilladelser. Vær opmærksom på, at når du som standard deler en mappe, får gruppen "Alle" læsetilladelse. Sikkerhed på mapper udføres normalt med en kombination af Share og NTFS Permission, hvis dette er tilfældet, er det vigtigt at huske, at det mest restriktive altid gælder, for eksempel hvis delingstilladelsen er indstillet til Everyone = Read (som er standard), men NTFS Tilladelse tillader brugere at foretage en ændring af filen, Del tilladelse foretrækkes, og brugerne har ikke tilladelse til at foretage ændringer. Når du indstiller tilladelserne, kontrollerer LSASS (Local Security Authority) adgangen til ressourcen. Når du logger på, får du et adgangstoken med dit SID på det, når du går for at få adgang til ressourcen sammenligner LSASS det SID, du har tilføjet til ACL (Access Control List), og hvis SID er på ACL, bestemmer det, om tillad eller nægt adgang. Uanset hvilke tilladelser du bruger, er der forskelle, så lad os se for at få en bedre forståelse af, hvornår vi skal bruge hvad.

Del tilladelser:

- Gælder kun for brugere, der har adgang til ressourcen via netværket. De gælder ikke, hvis du logger på lokalt, f.eks. Via terminaltjenester.

- Det gælder for alle filer og mapper i den delte ressource. Hvis du vil give en mere detaljeret form for begrænsningsskema, skal du bruge NTFS-tilladelse ud over delte tilladelser

- Hvis du har FAT- eller FAT32-formaterede diskenheder, er dette den eneste form for begrænsning, der er tilgængelig for dig, da NTFS-tilladelser ikke er tilgængelige på disse filsystemer.

NTFS Tilladelser:

- Den eneste begrænsning for NTFS-tilladelser er, at de kun kan indstilles på en lydstyrke, der er formateret til NTFS-filsystemet

- Husk, at NTFS er kumulativ, hvilket betyder, at brugernes effektive tilladelser er resultatet af at kombinere brugerens tildelte tilladelser og tilladelserne til de grupper, brugeren tilhører.

De nye tilladelser til deling

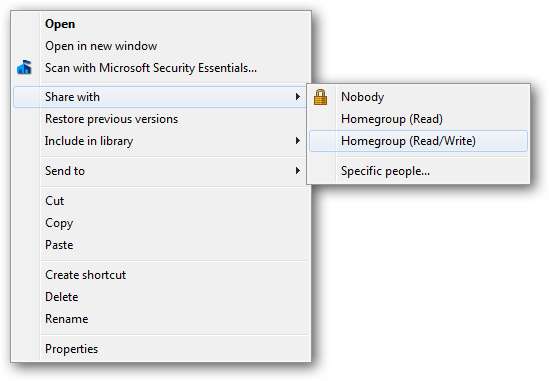

Windows 7 købte en ny "let" delteknik. Indstillingerne blev ændret fra Læs, Skift og Fuld kontrol til. Læs og læs / skriv. Idéen var en del af hele hjemmegruppens mentalitet og gør det let at dele en mappe til ikke-computerlæsede mennesker. Dette gøres via genvejsmenuen og deles let med din hjemmegruppe.

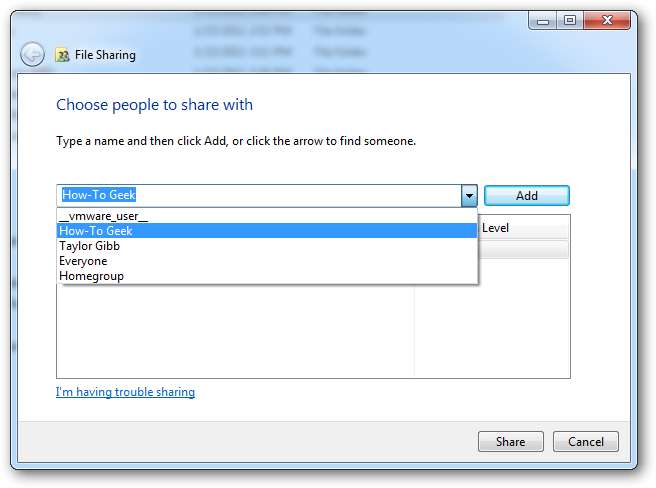

Hvis du vil dele med nogen, der ikke er i hjemmegruppen, kan du altid vælge indstillingen "Specifikke personer ...". Hvilket ville skabe en mere "detaljeret" dialog. Hvor du kunne angive en bestemt bruger eller gruppe.

Der er kun to tilladelser som tidligere nævnt, sammen tilbyder de en alt eller intet beskyttelsesplan for dine mapper og filer.

- Læs tilladelse er indstillingen "se, rør ikke". Modtagere kan åbne, men ikke ændre eller slette en fil.

- Læse skrive er "gør noget" -muligheden. Modtagere kan åbne, ændre eller slette en fil.

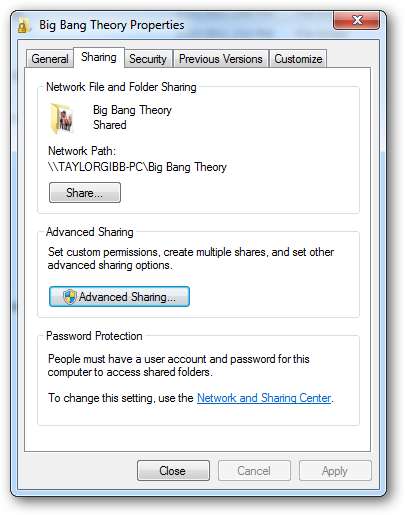

Old School Way

Den gamle delingsdialog havde flere muligheder og gav os mulighed for at dele mappen under et andet alias, det tillod os at begrænse antallet af samtidige forbindelser samt konfigurere caching. Ingen af denne funktionalitet går tabt i Windows 7, men er skjult under en indstilling kaldet "Advanced Sharing". Hvis du højreklikker på en mappe og går til dens egenskaber, kan du finde disse "Avanceret deling" -indstillinger under fanen deling.

Hvis du klikker på knappen "Avanceret deling", som kræver lokale administratoroplysninger, kan du konfigurere alle de indstillinger, du var bekendt med i tidligere versioner af Windows.

Hvis du klikker på tilladelsesknappen, får du de 3 indstillinger, som vi alle kender.

- Læs tilladelse giver dig mulighed for at se og åbne filer og underkataloger samt udføre applikationer. Det tillader dog ikke, at der foretages ændringer.

- Modificere tilladelse giver dig mulighed for at gøre alt det der Læs tilladelse tillader det, tilføjer det også muligheden for at tilføje filer og underkataloger, slette undermapper og ændre data i filerne.

- Fuld kontrol er "gør hvad som helst" i de klassiske tilladelser, da det giver dig mulighed for at udføre alle tidligere tilladelser. Derudover giver det dig den avancerede skiftende NTFS-tilladelse, dette gælder kun i NTFS-mapper

NTFS Tilladelser

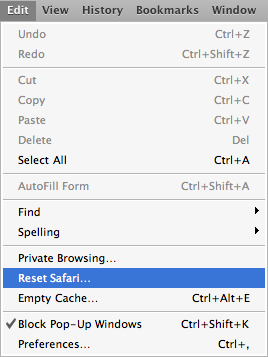

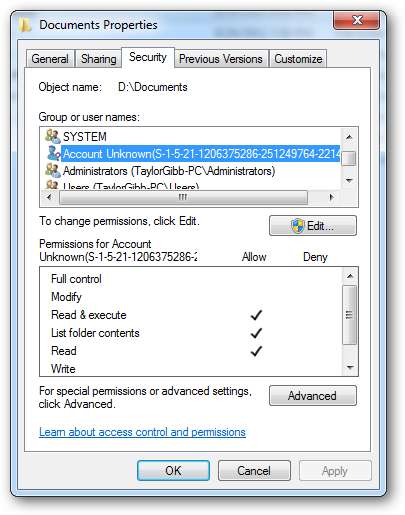

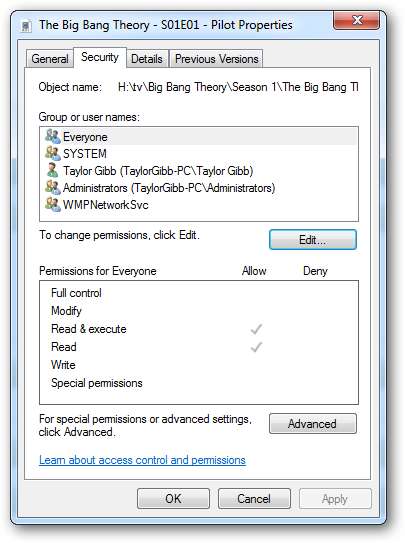

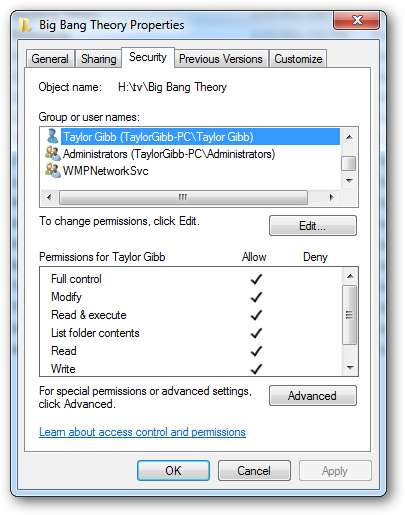

NTFS Tilladelse giver mulighed for meget detaljeret kontrol over dine filer og mapper. Med det sagt kan mængden af granularitet være skræmmende for en nybegynder. Du kan også indstille NTFS-tilladelse både pr. Fil og pr. Mappe. For at indstille NTFS-tilladelse til en fil skal du højreklikke og gå til filegenskaberne, hvor du skal gå til fanen sikkerhed.

For at redigere NTFS-tilladelserne for en bruger eller gruppe skal du klikke på redigeringsknappen.

Som du måske ser, er der ret mange NTFS-tilladelser, så lad os nedbryde dem. Først skal vi se på NTFS-tilladelser, som du kan indstille på en fil.

- Fuld kontrol giver dig mulighed for at læse, skrive, ændre, udføre, ændre attributter, tilladelser og tage ejerskab af filen.

- Modificere giver dig mulighed for at læse, skrive, ændre, udføre og ændre filens attributter.

- Læs & udfør giver dig mulighed for at vise filens data, attributter, ejer og tilladelser og køre filen, hvis den er et program.

- Læs giver dig mulighed for at åbne filen, se dens attributter, ejer og tilladelser.

- Skrive giver dig mulighed for at skrive data til filen, føje til filen og læse eller ændre dens attributter.

NTFS Tilladelser til mapper har lidt forskellige muligheder, så lad os se på dem.

- Fuld kontrol giver dig mulighed for at læse, skrive, ændre og udføre filer i mappen, ændre attributter, tilladelser og tage ejerskab af mappen eller filerne i.

- Modificere giver dig mulighed for at læse, skrive, ændre og udføre filer i mappen og ændre attributter for mappen eller filerne i.

- Læs & udfør giver dig mulighed for at vise mappens indhold og vise data, attributter, ejer og tilladelser for filer i mappen og køre filer i mappen.

- Liste over mappens indhold giver dig mulighed for at vise mappens indhold og vise data, attributter, ejer og tilladelser til filer i mappen.

- Læs giver dig mulighed for at vise filens data, attributter, ejer og tilladelser.

- Skrive giver dig mulighed for at skrive data til filen, føje til filen og læse eller ændre dens attributter.

Microsofts dokumentation angiver også, at "List Folder Contents" giver dig mulighed for at udføre filer i mappen, men det skal du stadig aktivere "Read & Execute" for at gøre det. Det er en meget forvirrende dokumenteret tilladelse.

Resumé

Sammenfattende er brugernavne og grupper repræsentationer af en alfanumerisk streng kaldet en SID (Security Identifier), Share og NTFS Tilladelser er bundet til disse SID'er. Deltilladelser kontrolleres kun af LSSAS, når der er adgang til dem via netværket, mens NTFS-tilladelser kun er gyldige på de lokale maskiner. Jeg håber, at I alle har en god forståelse af, hvordan fil- og mappesikkerhed i Windows 7 implementeres. Hvis du har spørgsmål, er du velkommen til at lyde i kommentarerne.