Czy kiedykolwiek próbowałeś dowiedzieć się wszystkich uprawnień w systemie Windows? Istnieją uprawnienia udostępniania, uprawnienia NTFS, listy kontroli dostępu i nie tylko. Oto, jak wszyscy razem pracują.

Identyfikator bezpieczeństwa

Systemy operacyjne Windows używają identyfikatorów SID do reprezentowania wszystkich podmiotów zabezpieczeń. Identyfikatory SID to po prostu ciągi znaków alfanumerycznych o zmiennej długości, które reprezentują komputery, użytkowników i grupy. Identyfikatory SID są dodawane do list ACL (list kontroli dostępu) za każdym razem, gdy przyznajesz użytkownikowi lub grupie uprawnienia do pliku lub folderu. Identyfikatory SID zza sceny są przechowywane w ten sam sposób, jak wszystkie inne obiekty danych, w postaci binarnej. Jednak gdy zobaczysz identyfikator SID w systemie Windows, zostanie on wyświetlony przy użyciu bardziej czytelnej składni. Rzadko zdarza się, że zobaczysz jakąkolwiek formę identyfikatora SID w systemie Windows, najczęstszym scenariuszem jest udzielenie komuś uprawnień do zasobu, a następnie usunięcie konta użytkownika, które pojawi się jako identyfikator SID na liście ACL. Przyjrzyjmy się więc typowemu formatowi, w którym zobaczysz identyfikatory SID w systemie Windows.

Notacja, którą zobaczysz, przyjmuje określoną składnię, poniżej znajdują się różne części identyfikatora SID w tej notacji.

- Przedrostek „S”

- Numer rewizji struktury

- 48-bitowa wartość uprawnienia identyfikatora

- Zmienna liczba 32-bitowych wartości podrzędnych lub względnych identyfikatorów (RID)

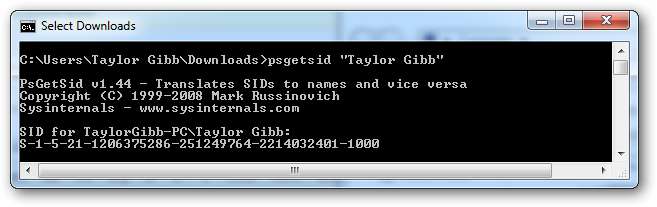

Używając mojego identyfikatora SID na poniższym obrazku, podzielimy różne sekcje, aby uzyskać lepsze zrozumienie.

Struktura SID:

„S” - Pierwszym składnikiem identyfikatora SID jest zawsze „S”. Jest to poprzedzone wszystkimi identyfikatorami SID i ma na celu poinformowanie systemu Windows, że następujący po nim jest identyfikator SID.

‘1’ - Drugim składnikiem identyfikatora SID jest numer wersji specyfikacji SID, jeśli specyfikacja SID miałaby ulec zmianie, zapewniłaby kompatybilność wsteczną. W systemach Windows 7 i Server 2008 R2 specyfikacja SID jest nadal w pierwszej wersji.

‘5’ - Trzecia sekcja identyfikatora SID nosi nazwę organu identyfikującego. Określa, w jakim zakresie został wygenerowany identyfikator SID. Możliwe wartości dla tej sekcji identyfikatora SID to:

- 0 - Brak uprawnień

- 1 - Władza światowa

- 2 - Władze lokalne

- 3 - Autorytet twórcy

- 4 - Niepowtarzalny organ

- 5 - Urząd NT

’21’ - Czwarty składnik to władza podrzędna 1, wartość „21” jest używana w czwartym polu w celu określenia, że kolejne uprawnienia podrzędne identyfikują komputer lokalny lub domenę.

‘1206375286-251249764-2214032401’ - Nazywane są one odpowiednio pod-organami 2, 3 i 4. W naszym przykładzie jest to używane do identyfikacji komputera lokalnego, ale może to być również identyfikator domeny.

‘1000’ - Podrzędne uprawnienia 5 to ostatni składnik naszego identyfikatora SID i nazywany jest RID (identyfikator względny), RID jest powiązany z każdym podmiotem zabezpieczeń, należy pamiętać, że wszelkie obiekty zdefiniowane przez użytkownika, które nie są dostarczane przez firmę Microsoft, RID 1000 lub wyższy.

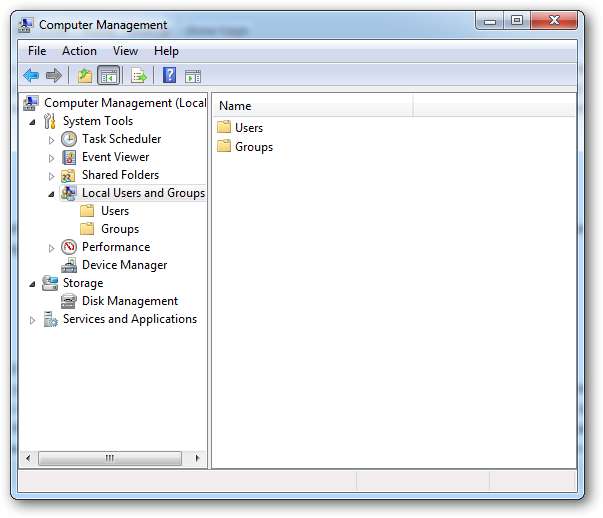

Zasady bezpieczeństwa

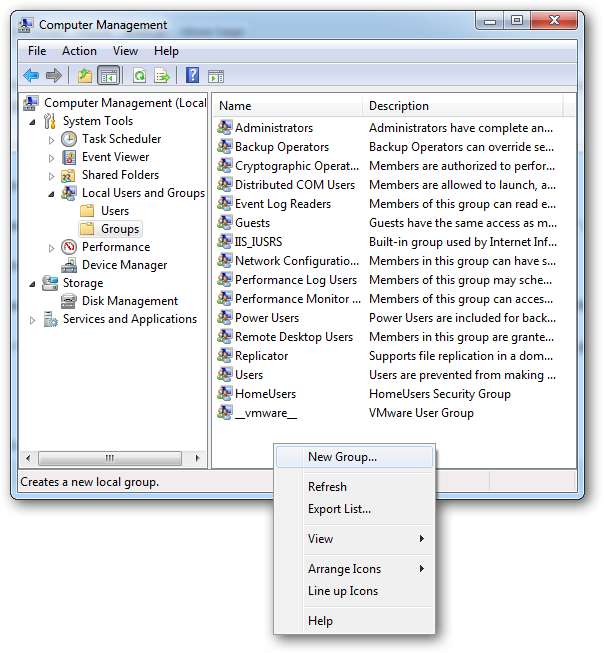

Podmiotem zabezpieczeń jest wszystko, do czego jest dołączony identyfikator SID, mogą to być użytkownicy, komputery, a nawet grupy. Podmioty zabezpieczeń mogą być lokalne lub znajdować się w kontekście domeny. Lokalnymi podmiotami zabezpieczeń zarządza się za pomocą przystawki Użytkownicy i grupy lokalne w ramach zarządzania komputerem. Aby się tam dostać, kliknij prawym przyciskiem myszy skrót komputera w menu Start i wybierz Zarządzaj.

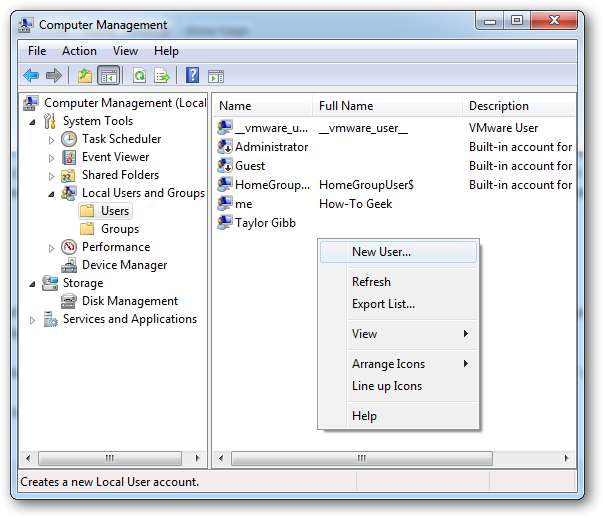

Aby dodać nowy podmiot zabezpieczeń użytkownika, możesz przejść do folderu użytkowników, kliknąć prawym przyciskiem myszy i wybrać nowego użytkownika.

Jeśli klikniesz dwukrotnie użytkownika, możesz dodać go do grupy zabezpieczeń na karcie Członek.

Aby utworzyć nową grupę zabezpieczeń, przejdź do folderu Grupy po prawej stronie. Kliknij prawym przyciskiem myszy białą przestrzeń i wybierz nową grupę.

Uprawnienia do udziału i uprawnienia NTFS

W systemie Windows istnieją dwa typy uprawnień do plików i folderów, po pierwsze są to uprawnienia do udziału, a po drugie są to uprawnienia NTFS, zwane również uprawnieniami bezpieczeństwa. Zwróć uwagę, że gdy udostępniasz folder domyślnie, grupa „Wszyscy” otrzymuje uprawnienia do odczytu. Zabezpieczanie folderów jest zwykle wykonywane za pomocą kombinacji uprawnień do udostępniania i NTFS, jeśli tak jest, należy pamiętać, że zawsze ma zastosowanie najbardziej restrykcyjne, na przykład jeśli uprawnienie do udostępniania jest ustawione na Wszyscy = Odczyt (co jest wartością domyślną), ale uprawnienie NTFS pozwala użytkownikom na dokonywanie zmian w pliku, uprawnienie do udostępniania będzie miało pierwszeństwo, a użytkownicy nie będą mogli wprowadzać zmian. Po ustawieniu uprawnień dostęp do zasobu kontroluje LSASS (lokalny organ bezpieczeństwa). Kiedy się logujesz, otrzymujesz token dostępu z identyfikatorem SID na nim, kiedy idziesz, aby uzyskać dostęp do zasobu, LSASS porównuje SID, który dodałeś do ACL (listy kontroli dostępu) i jeśli SID znajduje się na ACL, określa, czy zezwolić lub odmówić dostępu. Bez względu na to, jakich uprawnień używasz, istnieją różnice, więc przyjrzyjmy się, aby lepiej zrozumieć, kiedy powinniśmy używać jakich.

Udostępnij uprawnienia:

- Dotyczy tylko użytkowników, którzy uzyskują dostęp do zasobu przez sieć. Nie mają zastosowania, jeśli logujesz się lokalnie, na przykład przez usługi terminalowe.

- Dotyczy wszystkich plików i folderów w udostępnionym zasobie. Jeśli chcesz zapewnić bardziej szczegółowy schemat ograniczeń, oprócz uprawnień współdzielonych powinieneś użyć uprawnień NTFS

- Jeśli masz woluminy w formacie FAT lub FAT32, będzie to jedyna dostępna forma ograniczenia, ponieważ uprawnienia NTFS nie są dostępne w tych systemach plików.

Uprawnienia NTFS:

- Jedynym ograniczeniem uprawnień NTFS jest to, że można je ustawić tylko na woluminie sformatowanym w systemie plików NTFS

- Pamiętaj, że NTFS są kumulatywne, co oznacza, że efektywne uprawnienia użytkowników są wynikiem połączenia uprawnień przypisanych użytkownikowi i uprawnień dowolnych grup, do których należy użytkownik.

Nowe uprawnienia udziału

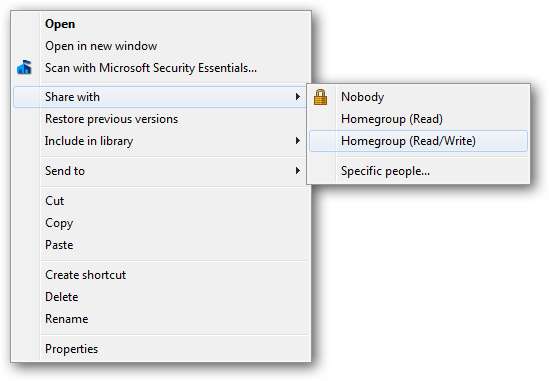

Windows 7 kupił nową, „łatwą” technikę udostępniania. Opcje zmieniły się z Odczyt, Zmień i Pełna kontrola na. Czytaj i czytaj / pisz. Pomysł był częścią mentalności całej grupy domowej i ułatwia udostępnianie folderu osobom nieposiadającym umiejętności obsługi komputera. Odbywa się to za pośrednictwem menu kontekstowego i łatwo udostępnia się grupie domowej.

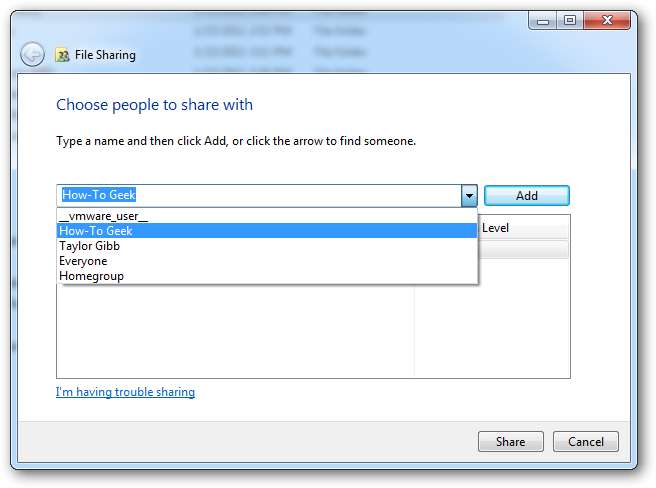

Jeśli chcesz podzielić się z kimś spoza grupy domowej, zawsze możesz wybrać opcję „Określone osoby…”. Co wywołałoby bardziej „rozbudowany” dialog. Gdzie można określić konkretnego użytkownika lub grupę.

Jak wspomniano wcześniej, istnieją tylko dwa uprawnienia, które razem oferują schemat ochrony „wszystko albo nic” dla twoich folderów i plików.

- Czytać pozwolenie to opcja „patrz, nie dotykaj”. Odbiorcy mogą otwierać plik, ale nie mogą go modyfikować ani usuwać.

- Odczyt / zapis jest opcją „zrób wszystko”. Odbiorcy mogą otwierać, modyfikować lub usuwać plik.

Stara szkoła

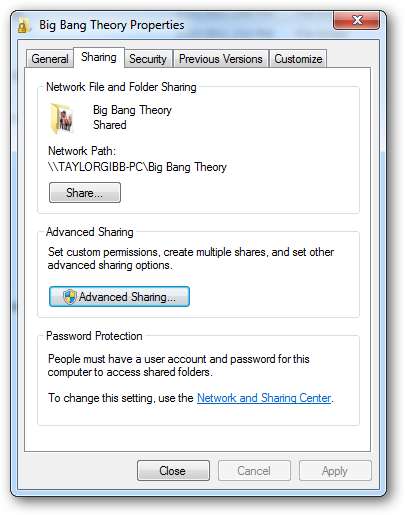

Stare okno udostępniania miało więcej opcji i dawało nam opcję udostępniania folderu pod innym aliasem, pozwalało nam ograniczyć liczbę jednoczesnych połączeń, a także skonfigurować buforowanie. Żadna z tych funkcji nie jest utracona w systemie Windows 7, ale raczej jest ukryta pod opcją o nazwie „Zaawansowane udostępnianie”. Jeśli klikniesz folder prawym przyciskiem myszy i przejdziesz do jego właściwości, możesz znaleźć te ustawienia „Zaawansowane udostępnianie” na karcie udostępniania.

Jeśli klikniesz przycisk „Zaawansowane udostępnianie”, który wymaga poświadczeń lokalnego administratora, możesz skonfigurować wszystkie ustawienia, które znasz w poprzednich wersjach systemu Windows.

Jeśli klikniesz przycisk uprawnień, zostaną wyświetlone 3 ustawienia, które wszyscy znamy.

- Czytać uprawnienie umożliwia przeglądanie i otwieranie plików i podkatalogów oraz uruchamianie aplikacji. Jednak nie pozwala na wprowadzanie żadnych zmian.

- Modyfikować pozwolenie pozwala ci zrobić wszystko to Czytać uprawnienia pozwalają, dodaje również możliwość dodawania plików i podkatalogów, usuwania podfolderów i zmiany danych w plikach.

- Pełna kontrola to „robienie wszystkiego” w klasycznych uprawnieniach, ponieważ pozwala na wykonywanie wszystkich poprzednich uprawnień. Ponadto zapewnia zaawansowaną zmianę uprawnień NTFS, dotyczy to tylko folderów NTFS

Uprawnienia NTFS

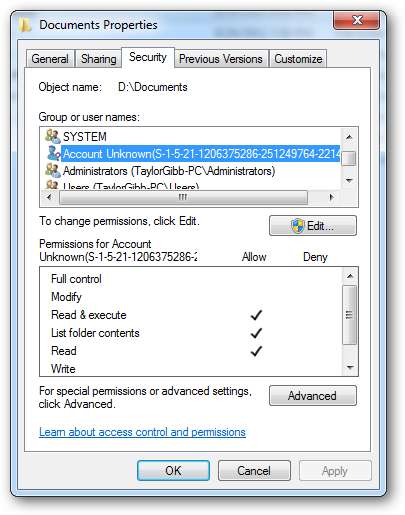

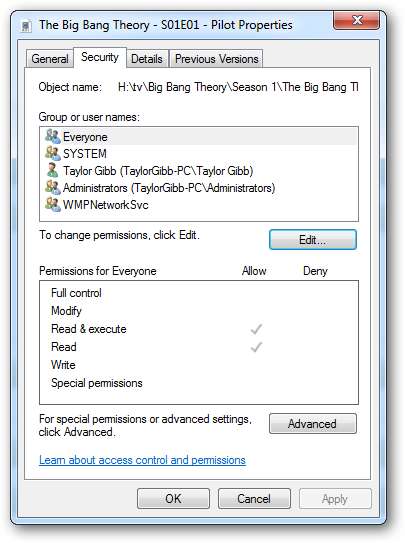

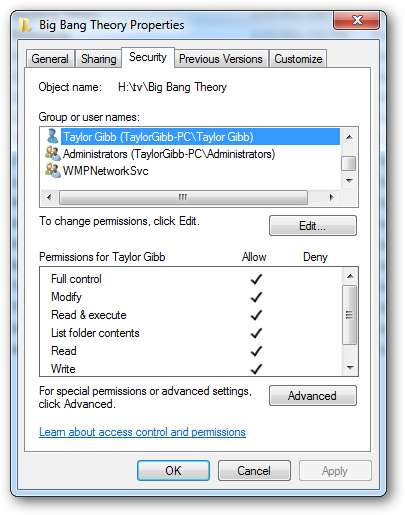

Uprawnienia NTFS pozwalają na bardzo szczegółową kontrolę nad plikami i folderami. Powiedziawszy to, stopień szczegółowości może być zniechęcający dla nowicjusza. Możesz także ustawić uprawnienia NTFS dla poszczególnych plików, jak również dla poszczególnych folderów. Aby ustawić uprawnienia NTFS do pliku, należy kliknąć prawym przyciskiem myszy i przejść do właściwości plików, w których należy przejść do karty zabezpieczeń.

Aby edytować uprawnienia NTFS dla użytkownika lub grupy, kliknij przycisk edycji.

Jak widać, uprawnień NTFS jest całkiem sporo, więc podzielmy je. Najpierw przyjrzymy się uprawnieniom NTFS, które możesz ustawić w pliku.

- Pełna kontrola umożliwia odczytywanie, zapisywanie, modyfikowanie, wykonywanie, zmianę atrybutów, uprawnień i przejmowanie własności pliku.

- Modyfikować umożliwia odczytywanie, zapisywanie, modyfikowanie, wykonywanie i zmianę atrybutów pliku.

- Przeczytaj i wykonaj umożliwi wyświetlenie danych, atrybutów, właściciela i uprawnień pliku oraz uruchomienie pliku, jeśli jest to program.

- Czytać pozwoli ci otworzyć plik, wyświetlić jego atrybuty, właściciela i uprawnienia.

- pisać umożliwi zapisywanie danych do pliku, dołączanie do pliku oraz odczytywanie lub zmianę jego atrybutów.

Uprawnienia NTFS do folderów mają nieco inne opcje, więc przyjrzyjmy się im.

- Pełna kontrola umożliwia odczytywanie, zapisywanie, modyfikowanie i wykonywanie plików w folderze, zmianę atrybutów, uprawnień oraz przejmowanie własności folderu lub plików w nim zawartych.

- Modyfikować umożliwia odczytywanie, zapisywanie, modyfikowanie i wykonywanie plików w folderze oraz zmianę atrybutów folderu lub plików w nim zawartych.

- Przeczytaj i wykonaj pozwoli Ci wyświetlić zawartość folderu i wyświetlić dane, atrybuty, właściciela i uprawnienia do plików w folderze oraz uruchamiać pliki w folderze.

- Wyświetl zawartość folderu pozwoli Ci wyświetlić zawartość folderu i wyświetlić dane, atrybuty, właściciela i uprawnienia do plików w folderze.

- Czytać pozwoli Ci wyświetlić dane, atrybuty, właściciela i uprawnienia pliku.

- pisać umożliwi zapisywanie danych do pliku, dołączanie do pliku oraz odczytywanie lub zmianę jego atrybutów.

Dokumentacja firmy Microsoft stwierdza również, że „Lista zawartości folderu” pozwoli ci na uruchamianie plików w folderze, ale nadal będziesz musiał włączyć „Odczyt i wykonanie”, aby to zrobić. To bardzo myląco udokumentowane pozwolenie.

streszczenie

Podsumowując, nazwy użytkowników i grupy są reprezentacjami ciągu alfanumerycznego zwanego identyfikatorem SID (identyfikator bezpieczeństwa), uprawnienia udziału i NTFS są powiązane z tymi identyfikatorami SID. Uprawnienia udziału są sprawdzane przez LSSAS tylko wtedy, gdy dostęp do nich odbywa się przez sieć, podczas gdy uprawnienia NTFS są ważne tylko na komputerach lokalnych. Mam nadzieję, że wszyscy dobrze rozumieją sposób implementacji zabezpieczeń plików i folderów w systemie Windows 7. Jeśli masz jakieś pytania, śmiało je w komentarzach.