Der er adskillige måder at blokere reklamer i din browser på, men hvad hvis du kunne blokere dem på routeren? Sådan bruger du DD-WRT firmware og bevidst "DNS-forgiftning" for at blokere annoncer for hver enhed på dit netværk.

Oversigt

Opdatering : Vejledning opdateret for at afspejle feedback fra kommentatorer og opdateret anti-ads-pakke med den nyere pixel-server eksekverbar og en changelog.

Det første spørgsmål i alles sind lige nu er ”hvorfor ikke bare bruge annonceblok ?”

For mange mennesker er der simpelthen ikke en grund, især med chrome's nye evne til at replikere de udvidelser, du bruger til hver computer, du kører chrome på.

Svaret ligger et sted mellem den reducerede omkostning ved ikke at skulle lære alle brugerne på dit netværk om annonceblok (Jeg taler til dig mor, søster, bedstemor og kontorsekretær) og bekvemmeligheden ved ikke at blive generet af det på hver computer, du konfigurerer. Det forudsættes, at der vil være nogle computere på dit netværk, som du ikke vil konfigurere dit personlige miljø på (for eksempel "kerneservere" eller VM'er).

Bemærk : Selvom jeg bruger nedenstående metode på min hjemme router, fandt jeg det annonceblok for at være en fremragende tilføjelse til det, og jeg anbefaler at bruge begge metoder sammen. også hvis du ikke bruger en DD-WRT-router annonceblok er mere dem nok. Faktisk kan jeg godt lide programmet, jeg donerede til dets udvikler, og jeg opfordrer alle til at gøre det for at holde udviklingen i gang.

Hvordan virker det?

I det væsentlige fungerer dette ved bevidst at forgifte vores DNS for at returnere en bestemt IP for domæner på en ikke-godkendt liste. Denne ikke godkendte liste indeholder domænenavne på websteder, der udelukkende er ansvarlige for at levere annonceindhold, så vi vil ikke gå glip af dem meget.

Vi opretter en sekundær HTTP-server på routeren til at tjene et gennemsigtigt pixelbillede som svar på enhver URL-anmodning. I forbindelse med DNS "forkert" løsning, vil dette få netværksklienterne til at anmode om indholdet fra vores interne pixel-server og få et tomt billede som svar.

For at generere den ikke-godkendte liste opretter vi en personlig liste sammen med to dynamisk downloadede lister. de dynamiske lister er MVPS værtsfil og Yoyo domæne liste , sammen har de en meget omfattende liste over reklamesider. Ved at udnytte disse lister har vi ansvaret for blot at tilføje deltaet af websteder, der ikke allerede er på en af dem, på vores personlige liste.

Vi opretter også en "hvidliste" til domæner, som vi ikke ønsker at blive blokeret af en eller anden grund.

Forudsætninger og antagelser

- Tålmodighed ung, dette er en lang læsning.

- Denne procedure blev oprettet og testet på DD-WRT (v24pre-sp2 10/12/10 mini R. 15437 ), som sådan skal du allerede have denne version eller senere installeret på din router for at bruge den. Flere oplysninger er forbi på DD-WRT-sted .

- For at gøre det nemmere at forklare, antages det, at routeren er gendannet til "fabriksindstillinger", eller at de anvendte indstillinger ikke har ændret sig fra deres "out of the box" -forindstillinger siden da.

- Klientcomputeren bruger routeren som DNS-server (dette er standard).

- Plads til JFFS (i tvivlstilfælde anbefaler jeg at bruge mini version af DD-WRT).

- Det antages, at dit netværk allerede er * indstillet, og at det er en klasse C (en, der har et undernet på 255.255.255.0) som den sidste IP på dette klasse C-netværk (x.y.z. 254 ) Tildeles til pixel-serverprogrammet.

- Viljen til at installere winSCP .

* Scriptet vil ikke være i stand til at justere blokeringslisterne efter den første kørsel før den næste opdateringscyklus (3 dage).

Kreditter

Opdatering : Speciel tak til “mstombs” for det store stykke C-kode uden hans arbejde, alt dette ville ikke være muligt, “Oki” for at kompilere den Atheros-kompatible version og citat ;-) og “Nate” for at hjælpe med QA-ing .

Mens der var meget arbejde for at perfektionere denne procedure i min ende, blev inspirationen til det antændt af fyrene over på DD-WRT-forummet, og nogle af grundlaget for denne vejledning kan findes på “ annonceblokering med DD-WRT revideret (simpelt) ”, “ pixelserv uden Perl, uden jffs / cifs / usb gratis “Og“ Flexion.Org Wiki på DNSmasq “Såvel som andre.

Lad os revne

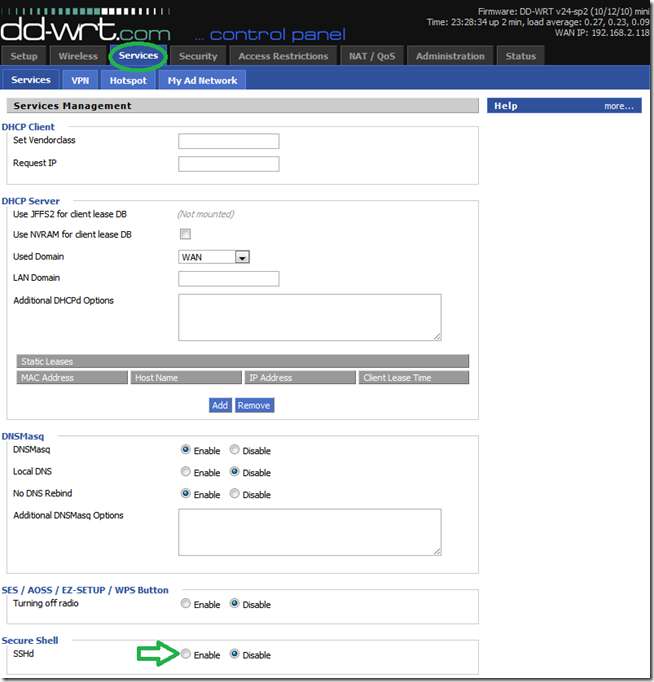

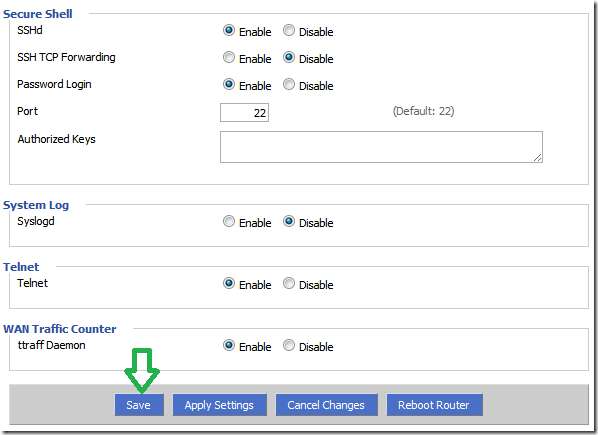

Aktivér SSH for SCP-adgang

Ved at aktivere SSH giver vi os selv mulighed for at oprette forbindelse til routeren ved hjælp af SCP-protokollen. med det aktiveret, kan vi derefter bruge winSCP-programmet til at visuelt navigere i mappestrukturen på routeren (som vi vil se senere).

For at gøre dette ved hjælp af webGUI skal du gå til fanen "Services". Find afsnittet "Sikker skal", og klik på alternativknappen "Aktivér" for SSHd-indstillingen.

Når det er gjort, skal webGUI se ud som nedenfor, og du kan klikke på "Gem" ( gør det ikke gælder endnu).

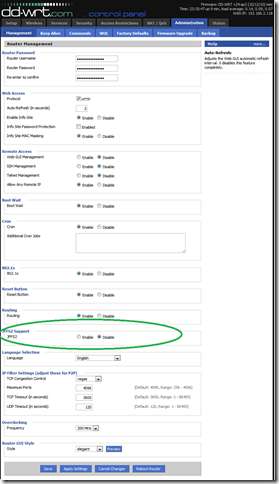

Aktivér JFFS

For at gøre denne opsætning på en måde, der ville være stabil , reproducerbar og * være en "god internetborger", bruger vi JFFS til at gemme så mange af konfigurationerne som muligt. Der er andre måder at gøre dette uden at aktivere JFFS, hvis du ikke kan på grund af pladsbegrænsninger, men de er ikke dækket her.

* andre metoder får din router til at downloade pixel-server-eksekverbare og dynamiske lister hver gang scriptet køres. da dette lægger en belastning på serverne, der holder listerne og eksekverbare, og dette koster penge for nogen, forsøger denne metode at undgå det, hvis det er muligt.

Hvis du ikke allerede ved, hvad der er JFFS, er denne forklaring taget fra DD-WRT wiki-post om JFFS bør rydde op i tingene:

Journaling Flash File System (JFFS) giver dig mulighed for at have et skrivbart Linux-filsystem på en DD-WRT-aktiveret router. Det bruges til at gemme brugerprogrammer som Ipkg og data i ellers utilgængelig flashhukommelse. Dette giver dig mulighed for at gemme brugerdefinerede konfigurationsfiler, hoste brugerdefinerede websider gemt på routeren og mange andre ting, der ikke er i stand uden JFFS.

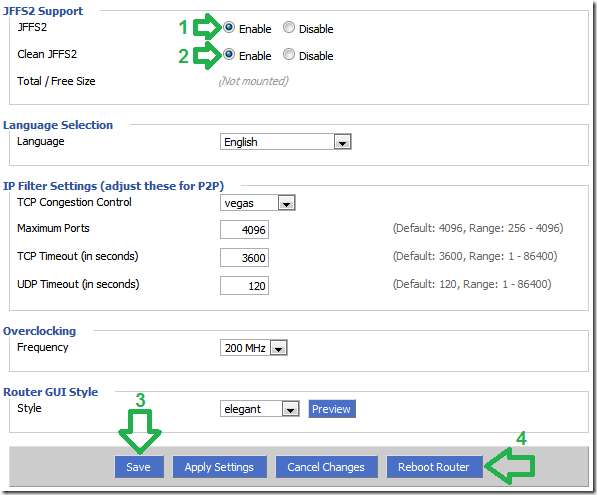

For at aktivere JFFS på din router skal du gå til fanen "Administration" og finde sektionen JFFS. billedet nedenfor viser, hvor du finder dette afsnit under fanen "Administration".

I afsnittet JFFS2 Support skal du klikke på radioknapperne "Aktivér" for "JFFS2" og (når det vises) "Rens JFFS2" -indstillingerne. Når du er valgt, skal du klikke på "Gem".

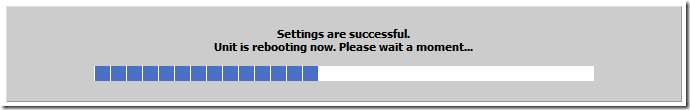

Når indstillingerne er gemt, skal du stadig på fanen "Administration" genstarte routeren ved hjælp af knappen "Genstart router". Dette vil anvende indstillingerne og udføre det nødvendige "format" for JFFS "partitionen".

Når webGUI vender tilbage fra genstart til fanen "Administration", skal du vente i yderligere et halvt minut og opdatere siden.

Hvis det lykkes, skal du se, at din JFFS-holder har noget ledig plads som på billedet.

Opsætning af pixel server

Download og udpak anti ads pakke til dd-wrt zip arkiv som indeholder den eksekverbare pixel-server (vi tager ikke kredit, undgår kun "hot linking"), det annonceblokerende script (skrevet af din virkelige) og den personlige domæne-liste oprettet af "Mithridates Vii Eupator" og I.

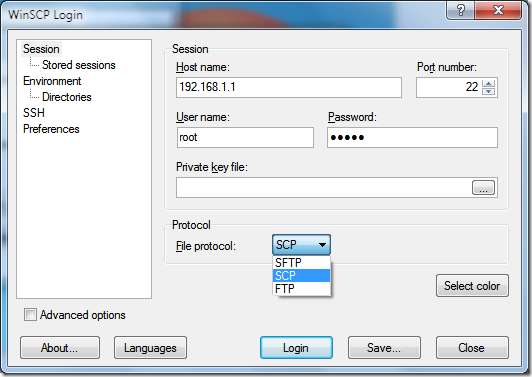

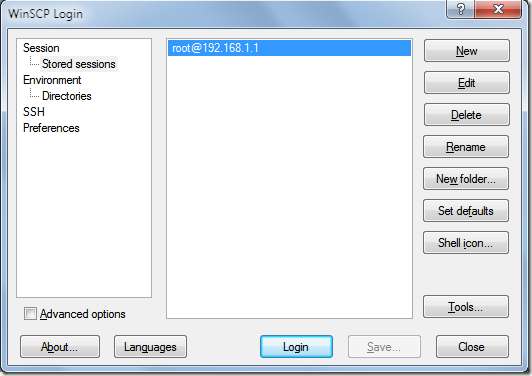

Det er på tide at få filerne ind i JFFS-holderen på routeren. for at gøre dette skal du installere winSCP (det er en "næste -> næste -> afslut" -type af en opsætning) og åbn den.

I hovedvinduet skal du udfylde oplysningerne således:

Værtsnavn: din routers IP (standard er 192.168.1.1)

Havnenummer: efterlad uændret kl. 22

Brugernavn: rod (selvom du ændrede brugernavnet til webGUI, SSH-brugeren vil altid være * root * )

Privat nøglefil: efterlad tom (dette er kun nødvendigt, når du opretter en nøgleparbaseret godkendelse, som vi ikke har)

Filprotokol: SCP

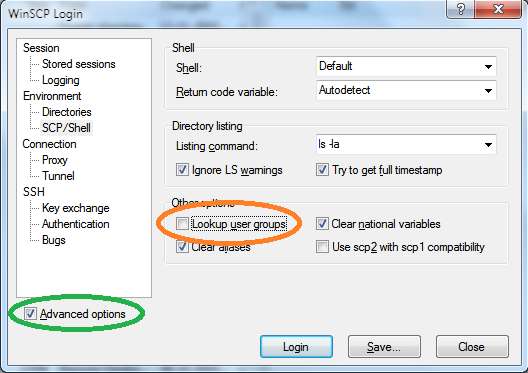

Vi er også nødt til at deaktivere “Opslag brugergruppe” som vist nedenfor (tak mstombs for at påpege dette), fordi winSCP forventer en fuldt blæst Linux på den anden side, som DD-WRTs udviklere på trods af alt det fremragende arbejde ikke kunne levere (primært fordi der simpelthen ikke er plads nok). Hvis du lader dette være markeret, vil du støde på skræmmende beskeder når du opretter forbindelse og gemmer redigerede filer.

Vælg Advance, og fjern derefter afkrydsningsfeltet "Opslag brugergrupper".

Selvom det er valgfrit, kan du vælge at gemme indstillingerne nu til senere brug. Hvis du vælger at gemme de indstillinger, der anbefales, anbefales det også (på trods af de direkte råb fra "sikkerhedsparanoide" asyl, at vi vanhelliger selve eksistensen af SSH), at du gemmer adgangskoden.

Derefter vil dit hovedvindue se ud som på billedet, og alt hvad du skal gøre for at oprette forbindelse til routeren er at dobbeltklikke på posten.

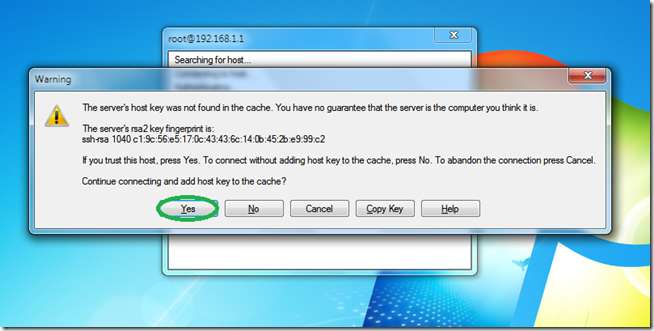

Da dette er første gang, du opretter forbindelse til routeren, vil winSCP spørge, om du er villig til at stole på den anden sides fingeraftryk. Klik på “Ja” for at fortsætte.

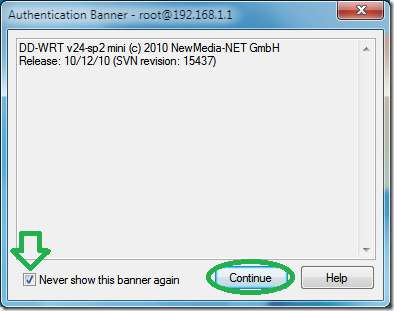

DD-WRT's udviklere har implementeret en Banner-velkomstbesked med lidt info om den firmware, du har installeret. når den er rød, skal du klikke på afkrydsningsfeltet "Vis aldrig dette banner igen" og "Fortsæt".

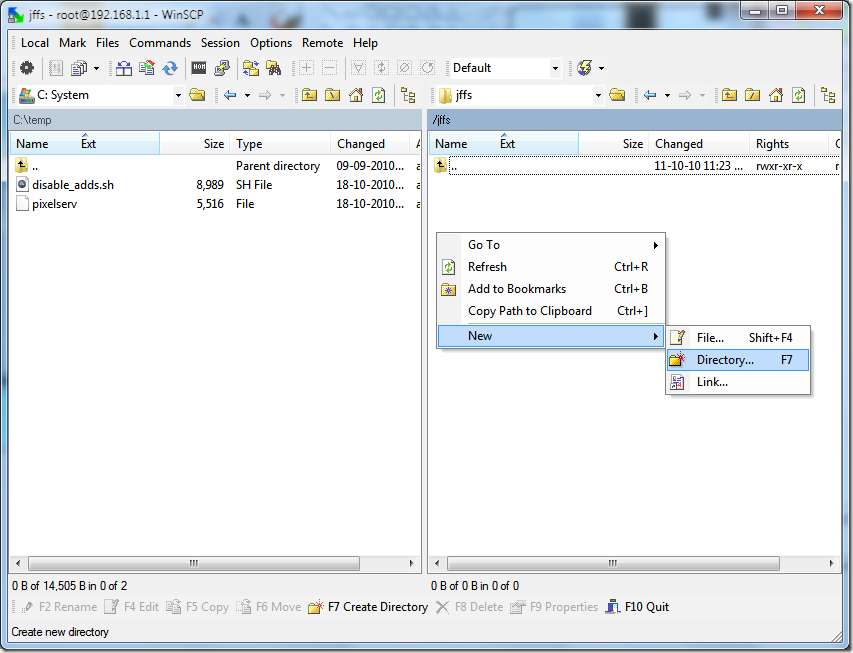

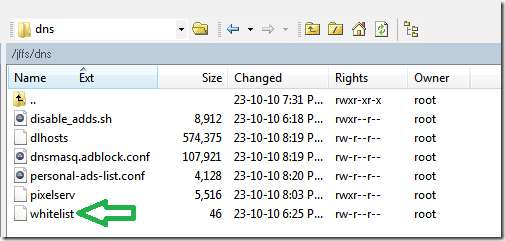

Når du er tilsluttet, skal du navigere dig frem til den øverste mappe (AKA-rod “/”) og derefter gå tilbage til “/ jffs”, da det er det eneste permanent skrivbare sted på routers filsystem (“/ tmp” overlever ikke genstart og resten er skrivebeskyttet).

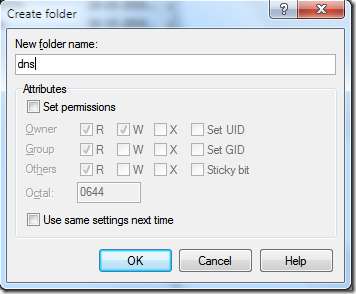

Opret en ny mappe ved at trykke på F7 eller højreklikke på et tomt sted, hold markøren over "Ny" og klik på "Directory".

Navngiv den nye mappe "dns". vi opretter denne mappe for at holde tingene i jffs-kataloget organiseret til fremtidig brug, og fordi vi for det meste ændrer, hvordan DNS-tjenesten fungerer.

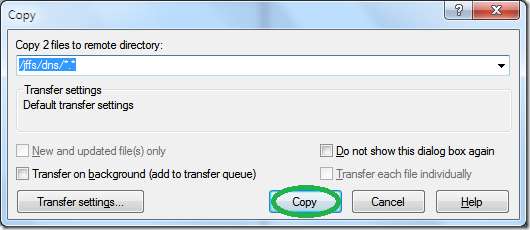

Kopier filerne "pixelserv" og "disable-adds.sh" fra zip-arkivet anti-ads-pack-for-dd-wrt ved at vælge dem (brug "indsæt" -tasten), trykke på "F5" og derefter "Kopier ”.

Bemærk: Hvis din router er Atheros-baseret (du kan kontrollere dette på DD-WRT wiki ) skal du bruge pixelserv_AR71xx leveret af Oki og inkluderet i pakken og omdøbe den til “pixelserv” inden du fortsætter.

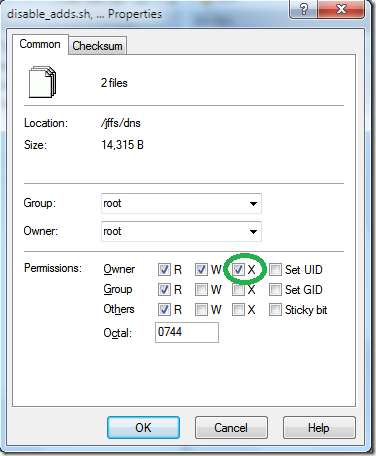

Når filerne er på routeren, skal vi gøre dem eksekverbare ved at vælge dem (brug igen "indsæt") højreklik og derefter "egenskaber".

Klik på "X" i rækken "Ejer" i egenskabsvinduet. der giver filerne eksekveringstilladelser.

Routerindstillinger

Nu hvor scenen er sat, kan vi bede routeren om at køre det annonceblokerende script ved opstart.

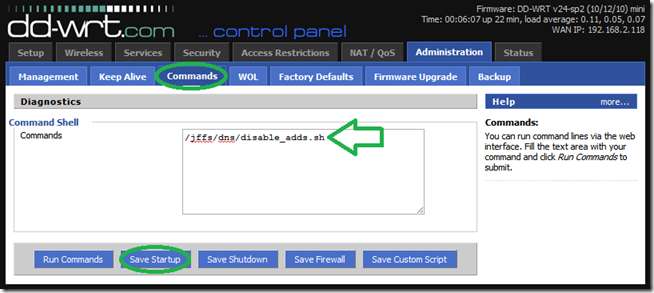

For at gøre dette skal du i webGUI gå til fanen "Administration" og derefter fanen "Kommandoer".

I tekstboksen "Kommandoer" skal du placere scriptet som "/jffs/dns/disable_adds.sh", som på billedet, og derefter klikke på "Gem opstart".

Hvis det lykkes, skal du se, at scriptet er blevet en del af routerens opstart som på billedet ovenfor.

Opsætning af listen over personlige blokerede domæner (valgfrit)

Denne liste giver dig mulighed for at tilføje domæner til de ikke-godkendte lister, hvis du finder ud af, at de to dynamiske lister ikke fanger noget.

For at gøre dette er der to muligheder, og de fungerer sammen, så du kan bruge begge i henhold til hvad der er mere praktisk for dig.

Bemærk : Det syntaks er vigtig , Da vi faktisk opretter konfigurationsdirektiver, som DNSMasq-dæmonen (processen, der er ansvarlig for DNS-navn til IP-oversættelser) vil bruge direkte. Som sådan vil forkert syntaks her få tjenesten til at gå ned og efterlade routeren ikke i stand til at løse IP-adresser til domænenavne (du er blevet advaret).

For at finde de fornærmende domænenavne, der skal blokeres, kan du bruge vores “ Find de hemmelige meddelelser i webstedsoverskrifter ”Guide som en primer. Trinene til at finde navnene på annonceringsdomænerne er praktisk talt de samme, kun at du i dette tilfælde leder efter en adresse i stedet for en besked.

Den første og ganske vist mere tilgængelig måde er at placere listen i “DNSMasq” konfigurationsfeltet i wegGUI. Dette skyldes, at for at føje til denne liste kan man simpelthen få adgang til webGUI i stedet for at skulle gå "under emhætten" for at foretage ændringer.

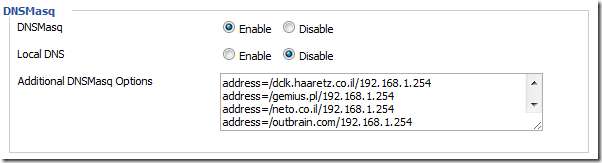

Gå til fanen "Tjenester", find afsnittet "DNSMasq", og find tekstfeltet "Yderligere DNSMasq-indstillinger".

Indtast i denne tekstboks listerne over domæner, som du vil blive blokeret med syntaksen “adresse = / domænenavn-til-blok / pixel-server-ip” som vist på billedet nedenfor:

Hvor i dette eksempel er "192.168.1.254" den IP, der genereres for pixel-serveren baseret på "netværksadressen" på dit LAN. Hvis din netværksadresse er noget andet, så er 192.168.1.x nødt til at justere adressen til pixel-serveren i overensstemmelse hermed.

Når du er færdig, skal du klikke på "Gem" nederst på siden (gælder ikke endnu).

Sekundet mulighed er at sammensætte listen over domæner, som du vil blokere, til filen “personal-ads-list.conf”, som jeg selv og “Mithridates Vii Eupator” har samlet. Denne fil er en del af zip-arkivet, du downloadede tidligere, og det er en god start for begge metoder.

For at bruge det, hvis det er nødvendigt, skal du bruge din foretrukne teksteditor til at justere pixel-serverens IP (de samme begrænsninger som ovenfor gælder her). Kopier det blot til "/ jffs / dns" -mappen, da du har de andre filer. Når det er derinde, kan du bruge winSCP til at redigere det og tilføje domæner.

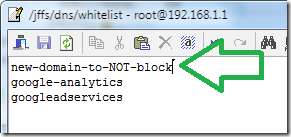

Opsætning af hvidlisten

Dette er listen over domæner, der udelades fra de dynamiske "værter" og "domæner" lister.

Dette er nødvendigt, fordi simpelthen blokering af nogle domæner får websteder, der bruger dem, til at fungere. det mest bemærkelsesværdige eksempel er “google-analytics.com”.

Hvis vi blokerer det domæne, vil det ikke ændre det faktum, at websteder, der bruger det, får din browser til at downloade et JavaScript, der kører på begivenheder, såsom at forlade en side. Dette betyder, at for et sådant websted vil din browser forsøge at “ringe hjem” ved at kontakte google-domænet, ikke forstå svaret, og du bliver nødt til at vente, indtil scriptet løber ud for at fortsætte til næste side. Det er næppe en behagelig surfoplevelse, og det er grunden til, at ethvert domæne, der indeholder "google-analytics" og "googleadservices" * er hårdkodet undtaget fra filtrering.

Denne liste oprettes til dig med ovennævnte domæner, når scriptet køres for første gang, under "/ jffs / dns" -mappen.

For at bruge hvidlisten skal du åbne filen med winSCP og ** perpendere til listen de domæner, du vil ekskludere, mens du er omhyggelig med ikke at efterlade tomme linjer (efterladelse af en tom linje sletter alle domæner fra alle listerne).

* Mens scriptet opretter hvidlisten med domænerne inden for det første løb, insisterer det IKKE på deres gaver til fremtidige kørsler. så hvis du mener, at google skal blokeres på trods af de ovennævnte problemer, kan du fjerne domænerne fra hvidlisten.

** Du skal indtaste de nye domæner, du ønsker, i starten af listen. Dette er på grund af en fejl med, hvordan bash fortolker nye linjer ... undskyld, jeg har ikke noget arbejde med det endnu.

Udførelse

Dette er det, det er endelig tid til at påberåbe sig scriptet og se resultaterne ved blot at genstarte routeren.

For at gøre dette fra webGUI skal du under fanen "Administration" gå tilbage til "Management", nederst på siden skal du klikke på "Genstart router" og vente på, at routeren kommer op igen.

Det kan tage et par minutter for scriptet at udføre sine opgaver for første gang.

På WRT54Gx-routertypen ved du, hvornår scriptet er udført, fordi det vil blink Cisco orange LED på fronten af routeren (andre routere skal have et lignende "tell tail" -tegn).

Opdatering: Denne del blev * fjernet, efter at det blev opdaget at være en ikke-hardware agnostisk funktion.

Da vi prøver at se fraværet af elementer på nettet, anbefaler jeg blot at surfe til et par steder for at se påvirkningen.

Men hvis du vil sikre dig, at proceduren var vellykket, er det første fejlfindingstrin i afsnittet om fejlfinding et godt sted at starte med.

* Det er faktisk kommenteret, så du kan gendanne det, hvis du er sikker på, at det ikke vil give problemer med din opsætning.

God fornøjelse!

Fejlfinding

Hvis du får problemer, er der et par ting, du kan gøre for at kontrollere, hvad der gik galt.

-

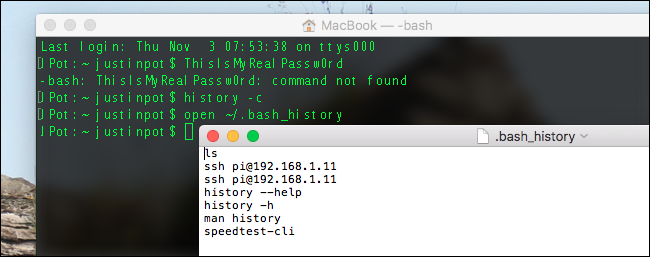

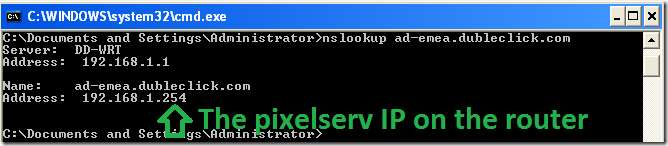

Test at annonceringsdomænet er løst til pixelserv IP.

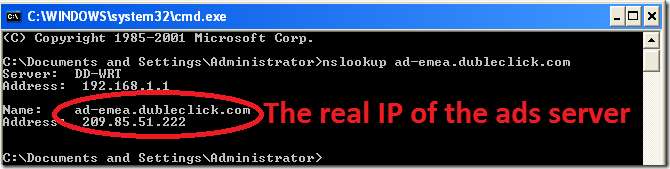

Du kan gøre dette ved at udstede kommandoen nslookup mod det "fornærmende" domæne. For eksempel er “ad-emea.dubleclick.com” en del af de blokerede værter fra den personlige liste. Ved at udstede "nslookup ad-emea.dubleclick.com" i en kommandoprompt skal resultatet se ud:

Hvor et normalt ikke-blokeret svar vil se ud:

-

Gør det forfra.

For at sikre, at intet med din routers opsætning kolliderer med ad-blokkonfigurationen, skal du gendanne routeren til "Fabriksindstillinger" og prøve igen. Når din succes er tilføjet, ændrer du dine tilpassede ændringer i håb om, at de ikke kolliderer igen. -

Sørg for, at din klient bruger routeren som DNS.

Især når du bruger et VPN eller et netværk, der er mere komplekst end den normale router til computeropsætning, er det muligt, at din klientcomputer simpelthen ikke bruger routeren som sin DNS. Det er meget let at se i kommandoen ovenfor, hvad der er DNS-serveren, som klienten bruger. Hvis IP ikke er den samme som routeren, har du fundet problemet. -

Ryd dine personlige maskiner DNS-cache.

Dette skyldes, at du ellers muligvis stadig kan se annoncer til webstedet, du tester med, simpelthen fordi din computer allerede ved, hvordan man får reklamens indhold alene uden at konsultere DNS for det. På windows ville dette være "ipconfig / flushdns". -

Luk browseren.

Nogle gange holder browseren informationen cachelagret, så det hjælper ikke at rydde DNS-cachen som vist ovenfor. -

Når du er i tvivl, skal du genstarte.

Nogle gange kan cacherne fortsætte, og den bedste måde at slippe af med dem er at genstarte. Start med routeren, og hvis problemet fortsætter, klientcomputeren. -

Brug syslog

.

Du kan aktivere routerens syslog-dæmon og derefter se på meddelelserne for at se om scriptet støder på problemer ved at undersøge dets meddelelser. Også scriptet tilføjer nogle kommandealiaser for at gøre fejlretning lettere.

For at gøre dette skal du gå til fanen "Tjenester" og aktivere syslog-dæmonen som på billedet nedenfor:

Bemærk: "Remote Server" bruges, når du har en lytter syslog server på en anden maskine (som med kiwi ) hvis du ikke har en, skal du blot lade den være tom.

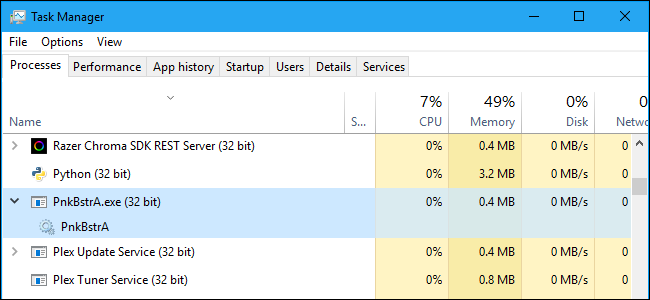

Når det er aktiveret, kan du se fejlretningsmeddelelserne ved at se på /var/logs/messages fil i en terminal .

* For at se ALLE beskeder fra opstart kan du bruge “mere / var / log / beskeder”.

* For at se kun meddelelserne fra scriptet i loggen skal du bruge "clog" -aliaset.

* For at se beskederne, når de kommer ind, i realtid skal du bruge ”hale-f / var / log / beskeder” eller ved dets alias “tlog”. -

Forstå scriptet.

Selvom jeg har lavet denne YouTube-video for en ældre version af denne vejledning og manuskriptet indeholder den stadig mange sandheder og forklaringer, der gælder for, hvordan den nye og forbedrede version fungerer.