Si ha estado viendo las noticias últimamente, es posible que haya oído hablar de algo llamado blockchain. Es un concepto que hace que los datos sean ultraseguros para usos específicos. Probablemente lo hayas escuchado en relación con Bitcoin , pero tiene aplicaciones mucho más allá de las criptomonedas favoritas de todos. A continuación, se ofrece una breve explicación de cómo funciona.

Todo comienza con el cifrado

RELACIONADO: ¿Qué es Bitcoin y cómo funciona?

Para comprender las cadenas de bloques, debe comprender la criptografía. La idea de la criptografía es mucho más antigua que las computadoras: simplemente significa reorganizar la información de tal manera que necesite una clave específica para comprenderla. Lo simple decodificador anillo de juguete que encontró en su caja de cereal Kix es una forma de la criptografía más básica: cree una clave (también conocida como cifrado) que reemplace una letra con un número, ejecute su mensaje a través de la clave y luego dé la clave a otra persona . Cualquiera que encuentre el mensaje sin la clave no podrá leerlo, a menos que esté "descifrado". Los militares usaban criptografía más compleja mucho antes que las computadoras (la Máquina Enigma mensajes codificados y decodificados durante la Segunda Guerra Mundial, por ejemplo).

Sin embargo, el cifrado moderno es completamente digital . Las computadoras de hoy usan métodos de encriptación que son tan complejos y tan seguros que sería imposible romperlos con simples matemáticas hechas por humanos. Sin embargo, la tecnología de cifrado informático no es perfecta; todavía se puede "descifrar" si las personas lo suficientemente inteligentes atacan el algoritmo, y los datos siguen siendo vulnerables si alguien aparte del propietario encuentra la clave. Pero incluso el cifrado a nivel de consumidor, como el cifrado AES de 128 bits que ahora es estándar en el iPhone y Android, es suficiente para mantener los datos bloqueados lejos del FBI.

Blockchain es un libro mayor de datos seguro y colaborativo

El cifrado se usa normalmente para bloquear archivos, de modo que solo personas específicas puedan acceder a ellos. Pero, ¿qué sucede si tiene información que debe ser vista por todos, como, por ejemplo, la información contable de una agencia gubernamental que tiene que ser pública por ley, y aún debe estar segura? Ahí tienes un problema: cuantas más personas puedan ver y editar información, menos segura será.

Las cadenas de bloques se desarrollaron para satisfacer las necesidades de seguridad de estas situaciones específicas. En una cadena de bloques, cada vez que se accede a la información y se actualiza, el cambio se registra y verifica, luego se sella mediante encriptación y no se puede editar nuevamente. Luego, el conjunto de cambios se guarda y se agrega al registro total. La próxima vez que alguien haga cambios, comenzará de nuevo, preservando la información en un nuevo "bloque" que está encriptado y adjunto al bloque anterior (por lo tanto, "cadena de bloques"). Este proceso repetitivo conecta la primera versión del conjunto de información con la última, de modo que todos pueden ver todos los cambios realizados, pero solo pueden contribuir y editar la última versión.

Esta idea es algo resistente a las metáforas, pero imagina que estás en un grupo de diez personas armando un set de LEGO. Solo puede agregar una pieza a la vez y nunca podrá quitar ninguna pieza. Cada miembro del grupo debe ponerse de acuerdo específicamente sobre a dónde va la siguiente pieza. De esta manera, puede ver todas las piezas en cualquier momento, desde la primera pieza del proyecto, pero solo puede modificar la última pieza.

Para algo un poco más relevante, imagina un documento colaborativo, como una hoja de cálculo en Google Docs u Office 365. Todos los que tienen acceso al documento pueden editarlo, y cada vez que lo hacen, el cambio se guarda y registra como una nueva hoja de cálculo. luego bloqueado en el historial del documento. Por lo tanto, puede retroceder, paso a paso, a través de los cambios realizados, pero solo puede agregar información a la última versión, no modificar las versiones anteriores de la hoja de cálculo que ya se han bloqueado.

Como probablemente haya escuchado, esta idea de un "libro mayor" seguro y constantemente actualizado se aplica principalmente a los datos financieros, donde tiene más sentido. Las monedas digitales distribuidas como Bitcoin son el uso más común de las cadenas de bloques; de hecho, la primera se creó para Bitcoin y la idea se extendió desde allí.

El material técnico: paso a paso, bloque a bloque

¿Cómo se desarrolla todo esto en una computadora? Es una combinación de criptografía y redes peer-to-peer.

RELACIONADO: ¿Cómo funciona BitTorrent?

Es posible que esté familiarizado con el uso compartido de archivos de igual a igual: servicios como BitTorrent que permiten a los usuarios cargar y descargar archivos digitales desde múltiples ubicaciones de manera más eficiente que desde una sola conexión. Imagine los "archivos" como los datos centrales en una cadena de bloques y el proceso de descarga como la criptografía que lo mantiene actualizado y seguro.

O, para volver a nuestro ejemplo de Google Docs anterior: imagina que el documento colaborativo en el que estás trabajando no está almacenado en un servidor. En cambio, está en la computadora de cada individuo, que se revisa y actualiza constantemente para asegurarse de que nadie haya modificado los registros anteriores. Esto lo hace "descentralizado".

Esa es la idea central detrás de la cadena de bloques: son datos criptográficos a los que se accede continuamente y se aseguran al mismo tiempo, sin ningún servidor o almacenamiento centralizado, con un registro de cambios que se incorpora a cada nueva versión de los datos.

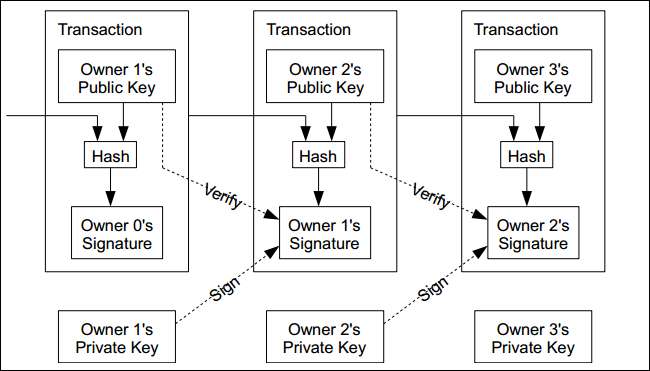

Entonces tenemos tres elementos a considerar en esta relación. Uno, la red de usuarios peer-to-peer que almacenan copias del registro de blockchain. Dos, los datos que estos usuarios agregan al último "bloque" de información, lo que permite actualizarlo y agregarlo al registro total. Tres, las secuencias criptológicas que los usuarios generan para acordar el último bloque, bloqueándolo en su lugar en la secuencia de datos que forma el registro.

Esa última parte es la salsa secreta del sándwich blockchain. Al utilizar la criptografía digital, cada usuario contribuye con la potencia de su computadora para ayudar a resolver algunos de esos problemas matemáticos supercomplejos que mantienen el registro seguro. Estas soluciones extremadamente complejas, conocidas como “hash”, resuelven partes centrales de los datos en el registro, como qué cuenta agregó o restó dinero en un libro de contabilidad y adónde fue o de dónde vino ese dinero. Cuanto más densos son los datos, más compleja es la criptografía y más potencia de procesamiento se necesita para resolverlos. (Aquí es donde entra en juego la idea de "minar" en Bitcoin, por cierto).

Entonces, para resumir, podemos pensar que una cadena de bloques es un dato que es:

- Constantemente actualizado. Los usuarios de Blockchain pueden acceder a los datos en cualquier momento y agregar información al bloque más nuevo.

- Repartido. Cada usuario almacena y protege copias de los datos de la cadena de bloques, y todos deben acordar las nuevas adiciones.

- Verificado. Todos los usuarios deben acordar tanto los cambios en los bloques nuevos como las copias de los bloques antiguos mediante verificación criptográfica.

- Seguro . Tanto el método criptográfico como el almacenamiento no centralizado de los datos en sí previenen la manipulación de los datos antiguos y la alteración del método para proteger los datos nuevos.

Y lo crea o no, se vuelve aún más complicado que esto ... pero esa es la idea básica.

Blockchain en acción: ¡Muéstrame el dinero (digital)!

Así que consideremos un ejemplo de cómo esto se aplica a una criptomoneda como Bitcoin. Digamos que tienes un Bitcoin y quieres gastarlo en un coche nuevo. (O una bicicleta, o una casa, o una nación insular pequeña o mediana ... por mucho que valga un Bitcoin esta semana. ) Se conecta a la cadena de bloques de Bitcoin descentralizada con su software y envía su solicitud para transferir su Bitcoin al vendedor del automóvil. Luego, su transacción se transmite al sistema.

Todas las personas del sistema pueden verlo, pero su identidad y la identidad del vendedor son solo firmas temporales, pequeños elementos de los enormes problemas matemáticos que forman el corazón de la criptografía digital. Estos valores se conectan a la ecuación de la cadena de bloques, y el problema en sí es "resuelto" por los miembros de la red peer-to-peer generando hashes de criptografía.

Una vez que se verifica la transacción, un Bitcoin se transfiere al vendedor y se registra en el último bloque de la cadena. El bloque está terminado, sellado y protegido con criptografía. Comienza la siguiente serie de transacciones y la cadena de bloques se alarga y contiene un registro completo de todas las transacciones cada vez que se actualiza.

Ahora, cuando piensa en una cadena de bloques como "segura", es importante comprender el contexto. Las transacciones individuales son seguras y el registro total es seguro, siempre que los métodos utilizados para proteger la criptografía permanezcan "sin descifrar". (Y recuerda, esto es De Verdad dificil de romper- incluso el FBI no puede hacerlo con meros recursos informáticos .) Pero el eslabón más débil de la cadena de bloques es, bueno, usted, el usuario.

Si permite que otra persona use su clave personal para acceder a la cadena, o si la encuentran simplemente pirateando su computadora, pueden agregar su información a la cadena de bloques y no hay forma de detenerlos. Así es como se "roba" Bitcoin en ataques muy publicitados en los principales mercados : son las empresas que operaban los mercados, no la propia cadena de bloques de Bitcoin, las que se vieron comprometidas. Y debido a que los Bitcoins robados se transfieren a usuarios anónimos, a través de un proceso que es verificado por la cadena de bloques y registrado para siempre, no hay forma de encontrar al atacante. o recuperar el Bitcoin.

¿Qué más pueden hacer las cadenas de bloques?

La tecnología Blockchain comenzó con Bitcoin, pero es una idea tan importante que no se quedó allí por mucho tiempo. Un sistema que se actualiza constantemente, accesible para todos, verificado por una red no centralizada e increíblemente seguro, tiene muchas aplicaciones diferentes. Instituciones financieras como JP Morgan Chase y la Bolsa de Valores de Australia están desarrollando sistemas blockchain para asegurar y distribuir datos financieros (por dinero convencional, no por criptomonedas como Bitcoin). La fundación Bill & Melinda Gates espera utilizar sistemas blockchain para proporcionar servicios bancarios distribuidos y gratuitos a miles de millones de personas que no pueden pagar una cuenta bancaria normal.

Herramientas de código abierto como Hyperledger están tratando de hacer que las técnicas de blockchain estén disponibles para una gama más amplia de personas, en algunos casos haciéndolo sin necesidad de las monstruosas cantidades de potencia de procesamiento que se necesitan para asegurar otros diseños. Los sistemas de trabajo colaborativo se pueden verificar y registrar con técnicas de blockchain. Prácticamente todo lo que se debe registrar, acceder y actualizar constantemente se puede usar de la misma manera.

Credito de imagen: posteriori / Shutterstock , Lewis Tse Pui Lung / Shutterstock , Zack Copley