Скиммер кредитних карток - це зловмисний пристрій, який злочинці приєднують до платіжного терміналу - найчастіше в банкоматах та газових насосах. Коли ви використовуєте термінал, який був скомпрометований таким чином, скімер створить копію вашої картки та захопить ваш PIN-код (якщо це карта банкомату).

Якщо ви використовуєте банкомати та газові насоси, вам слід пам’ятати про ці атаки. Озброївшись належними знаннями, насправді досить легко помітити більшість скімерів - хоча, як і у всьому іншому, такі типи атак продовжують вдосконалюватися.

Як працюють скиммери

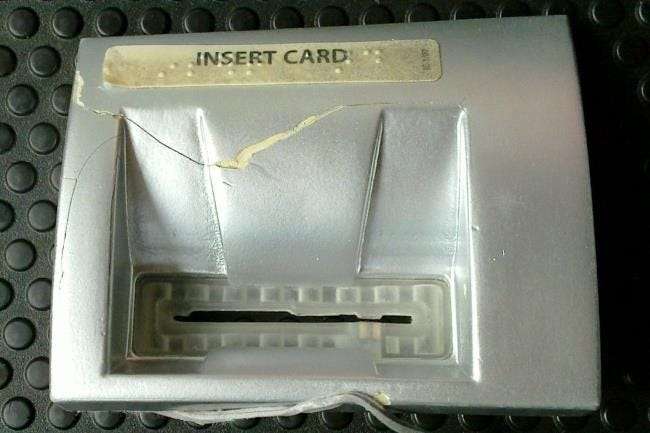

Скиммер традиційно складається з двох компонентів. Перший - це невеликий пристрій, який зазвичай вставляється через гніздо для картки. Коли ви вставляєте свою картку, пристрій створює копію даних на магнітній смужці вашої картки. Картка проходить через пристрій і потрапляє в апарат, тому, здається, все працює нормально, але дані вашої картки щойно скопійовано.

Друга частина пристрою - це камера. Маленька камера розміщена десь там, де вона бачить клавіатуру - можливо, у верхній частині екрана банкомата, трохи вище цифрової клавіатури або збоку від панелі. Камера спрямована на клавіатуру, і вона фіксує введення PIN-коду. Термінал продовжує нормально функціонувати, але зловмисники просто скопіювали магнітну смужку вашої картки та викрали ваш PIN-код.

Зловмисники можуть використовувати ці дані для програмування підробленої картки з даними магнітної стрічки та використання її в інших банкоматах, вводячи ваш PIN-код та знімаючи гроші з ваших банківських рахунків.

Все сказане, скімери також стають дедалі витонченішими. Замість пристрою, встановленого над слотом для картки, скімером може бути невеликий, непомітний пристрій, вставлений у сам слот для карти, який часто називають мерехтіння .

Замість камери, спрямованої на клавіатуру, зловмисники можуть також використовувати накладення - підроблену клавіатуру, встановлену над справжньою клавіатурою. Коли ви натискаєте кнопку на підробленій клавіатурі, вона реєструє кнопку, яку ви натиснули, і натискає справжню кнопку внизу. Їх важче виявити. На відміну від камери, вони також гарантовано захоплять ваш PIN-код.

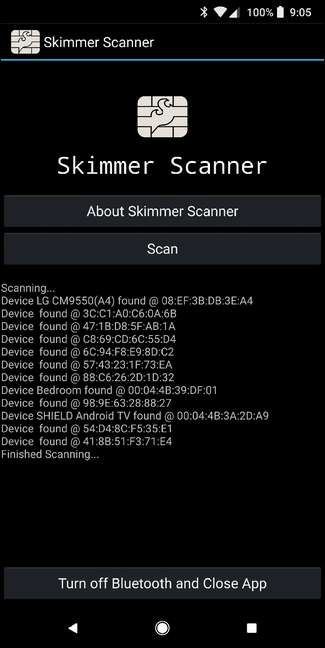

Скімери зазвичай зберігають дані, які вони захоплюють, на самому пристрої. Зловмисники повинні повернутися і отримати скімер, щоб отримати захоплені дані. Однак зараз більше скімерів передають ці дані по бездротовій мережі Bluetooth або навіть стільникові з'єднання для передачі даних.

Як визначити скиммери кредитних карток

Ось декілька прийомів для виявлення скиммерів карток. Ви не можете помітити кожного скімера, але перед тим, як знімати гроші, вам слід обов’язково швидко оглянутись.

- Зворушіть пристрій читання карт : Якщо кард-рідер рухається, коли ви намагаєтесь поворушити його рукою, можливо щось не так. Справжній кардрідер повинен бути прикріплений до терміналу настільки добре, щоб він не переміщався - скімер, накладений на кардрідер, може рухатися.

- Подивіться на термінал : Швидко перегляньте сам платіжний термінал. Щось виглядає дещо недоречним? Можливо, нижня панель має інший колір від решти машини, оскільки це підроблений шматок пластику, розміщений над справжньою нижньою панеллю та клавіатурою. Можливо, є дивний на вигляд об’єкт, який містить камеру.

- Огляньте клавіатуру : Чи виглядає клавіатура занадто товстою або відрізняється від того, як це зазвичай виглядає, якщо ви раніше користувались машиною? Це може бути накладання на справжню клавіатуру.

- Перевірте наявність камер : Поміркуйте, де зловмисник може сховати камеру - десь над екраном або клавіатурою або навіть у тримачі брошури на машині.

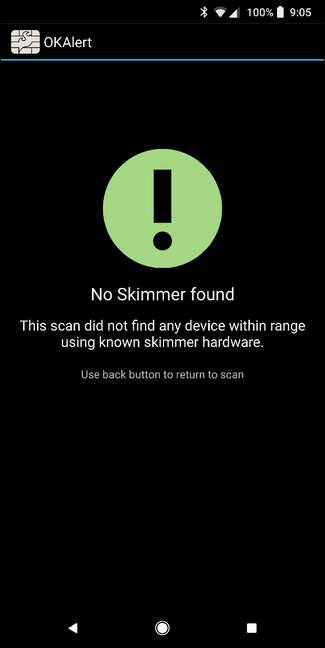

- Використовуйте сканер Skimmer для Android: Якщо ви використовуєте телефон Android, є чудовий новий інструмент під назвою Сканер скиммера який буде шукати пристрої Bluetooth поблизу та виявляти найпоширеніші скиммери на ринку. Це не надійно, але це чудовий інструмент для пошуку сучасних скімерів, які передають свої дані через Bluetooth.

Якщо ви виявите щось серйозно неправильне - зчитувач карток, який рухається, приховану камеру або накладку клавіатури - обов’язково повідомте банк або компанію, відповідальну за термінал. І звичайно, якщо щось просто здається неправильним, вирушайте кудись ще.

Інші основні заходи безпеки, які слід вжити

Ви можете знайти звичайні, дешеві скиммери з такими трюками, як спроба перекрутити зчитувач карток. Але ось що ви завжди повинні робити, щоб захистити себе, використовуючи будь-який платіжний термінал:

- Захистіть свій PIN-код рукою : Коли ви вводите PIN-код у термінал, захистіть PIN-код рукою. Так, це не захистить вас від найскладніших шумів, які використовують накладання клавіатури, але ви набагато частіше стикаєтеся зі скімером, який використовує камеру - вони набагато дешевші для покупців. Це підказка номер один, якою ви можете захиститися.

- Стежте за операціями з банківським рахунком : Вам слід регулярно перевіряти свої банківські рахунки та рахунки кредитних карток в Інтернеті. Перевірте наявність підозрілих операцій і повідомте свій банк якомога швидше. Ви хочете усунути ці проблеми якомога швидше - не чекайте, поки ваш банк надішле вам надруковану виписку через місяць після того, як злочинець зняв гроші з вашого рахунку. Такі інструменти, як Mint.com —Або система оповіщення, яку може запропонувати ваш банк - також може допомогти тут, повідомляючи вас про незвичні операції.

- Використовуйте безконтактні платіжні системи: Там, де це можливо, ви також можете захистити себе, використовуючи інструменти безконтактних платежів, таких як Android Pay або Apple Pay. Вони як захищені за своєю суттю, так і повністю обходять будь-яку систему зчитування, тому ваша картка (і дані картки) насправді ніколи не потрапляє біля терміналу. На жаль, більшість банкоматів досі не приймають безконтактних методів зняття коштів, але принаймні це все частіше зустрічається на газових насосах.

Промисловість працює над рішеннями ... Повільно

Подібно до того, як скиммерська індустрія постійно намагається знайти нові способи викрасти вашу інформацію, індустрія кредитних карток рухається вперед, використовуючи нові технології для захисту ваших даних. Більшість компаній нещодавно перейшли на EMV чіпи , які роблять викрадення даних вашої картки майже неможливим, оскільки їх значно важче відтворити.

Проблема полягає в тому, що, хоча більшість карток-компаній та банків досить швидко застосували цю нову технологію на своїх картках, багато пристроїв для зчитування карток - платіжні термінали, банкомати тощо - продовжують використовувати традиційний метод проведення пальцем. Поки такі системи все ще існують, скиммери завжди становлять ризик. На сьогоднішній день я не можу сказати, що бачив єдиний термінал банкомата або газового насоса, який використовує мікросхему, і в обох з яких найбільша ймовірність прикріплення скімера. Сподіваємось, ми почнемо спостерігати, як чіп-система стане більш плодотворною на платіжних терміналах із переходом у 2018 рік.

Але до тих пір ви можете використовувати кроки, наведені в цій частині, щоб максимально захистити себе. Як я вже говорив, це не надійно, але робити те, що ви можете, допоможе захистити ваші дані та ваші фінанси ніколи не буде поганою ідеєю.

Щоб дізнатися більше про цю жахливу тему - або просто побачити фотографії всього залученого апаратного забезпечення для скіммінгу - ознайомтесь Серія «Все про скіммерів» Брайана Кребса в Кребсі з питань безпеки. На даний момент він трохи датований, і багато статей датуються 2010 роком, але все це все ще дуже стосується сьогоднішніх атак і варто прочитати, якщо вам цікаво.

Кредит зображення: Аарон Поффенбергер на Flickr , nick v на Flickr