Många onlinetjänster erbjudande tvåfaktorautentisering , vilket förbättrar säkerheten genom att kräva mer än bara ditt lösenord för att logga in. Det finns många olika typer av ytterligare autentiseringsmetoder du kan använda.

Olika tjänster erbjuder olika tvåfaktorsautentiseringsmetoder, och i vissa fall kan du till och med välja mellan några olika alternativ. Så här fungerar de och hur de skiljer sig åt.

SMS Verification

RELATERAD: Vad är tvåfaktorautentisering och varför behöver jag det?

Många tjänster gör att du kan registrera dig för att få ett SMS när du loggar in på ditt konto. SMS-meddelandet innehåller en kort engångskod som du måste ange. Med detta system används din mobiltelefon som den andra autentiseringsmetoden. Någon kan inte bara komma in på ditt konto om de har ditt lösenord - de behöver ditt lösenord och åtkomst till din telefon eller dess SMS-meddelanden.

Detta är bekvämt, eftersom du inte behöver göra något speciellt och de flesta har mobiltelefoner. Vissa tjänster ringer till och med ett telefonnummer och har ett automatiskt system som talar en kod, så att du kan använda detta med ett fast telefonnummer som inte kan ta emot textmeddelanden.

Men det finns stora problem med SMS-verifiering . Angripare kan använda SIM-swap-attacker för att få tillgång till dina säkra koder eller fånga dem tack vare brister i mobilnätverket. Vi rekommenderar att du inte använder SMS-meddelanden, om möjligt. SMS-meddelanden är dock fortfarande mycket säkrare än att inte använda någon tvåfaktorautentisering alls!

Appgenererade koder (som Google Authenticator och Authy)

RELATERAD: Så här ställer du in Authy för tvåfaktorautentisering (och synkroniserar dina koder mellan enheter)

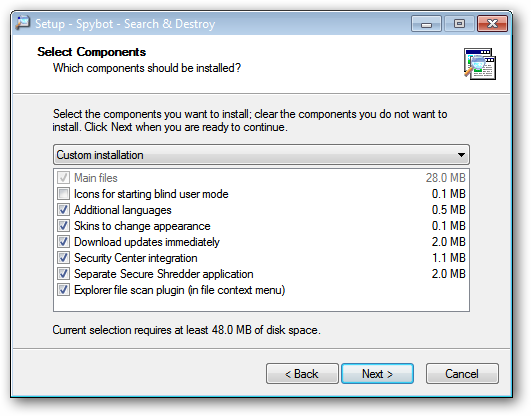

Du kan också få dina koder genererade av en app på din telefon. Den mest kända appen som gör detta är Google Authenticator, som Google erbjuder för Android och iPhone. Dock, vi föredrar Authy , som gör allt Google Authenticator gör - och mer. Trots namnet använder dessa appar en öppen standard. Det är till exempel möjligt att lägga till Microsoft-konton och många andra kontotyper i Google Authenticator-appen.

Installera appen, skanna koden när du skapar ett nytt konto, och den appen genererar nya koder ungefär var 30: e sekund. Du måste ange den aktuella koden som visas i appen på din telefon samt ditt lösenord när du loggar in på ett konto.

Detta kräver inte alls en cellulär signal och "fröet" som gör att appen kan generera de tidsbegränsade koder lagras endast på din enhet. Det betyder att det är mycket säkrare, eftersom även någon som får tillgång till ditt telefonnummer eller fångar upp dina textmeddelanden inte känner till dina koder.

Vissa tjänster - till exempel Blizzards Battle.net Authenticator —Har också egna dedikerade kodgenererande appar.

Fysiska autentiseringsnycklar

RELATERAD: U2F förklarade: Hur Google och andra företag skapar en universell säkerhetstoken

Fysiska autentiseringsnycklar är ett annat alternativ som börjar bli mer populärt. Stora företag från teknik- och finanssektorn skapar en standard som kallas U2F , och det är redan möjligt att använda en fysisk U2F-token till säkra dina Google-, Dropbox- och GitHub-konton . Detta är bara en liten USB-nyckel som du sätter på din nyckelring. När du vill logga in på ditt konto från en ny dator måste du sätta i USB-nyckeln och trycka på en knapp på den. Det är det - inga skrivkoder. I framtiden bör dessa enheter fungera med NFC och Bluetooth för att kommunicera med mobila enheter utan USB-portar.

Den här lösningen fungerar bättre än SMS-verifiering och koder för engångsanvändning eftersom den inte kan fångas upp och trasslas med. Det är också enklare och bekvämare att använda. Till exempel kan en phishing-webbplats visa dig en falsk Google-inloggningssida och fånga din engångskod när du försöker logga in. De kan sedan använda den koden för att logga in på Google. Men med en fysisk autentiseringsnyckel som fungerar tillsammans med din webbläsare kan webbläsaren säkerställa att den kommunicerar med den riktiga webbplatsen och koden kan inte fångas av en angripare.

Förvänta dig att se mycket mer av dessa i framtiden.

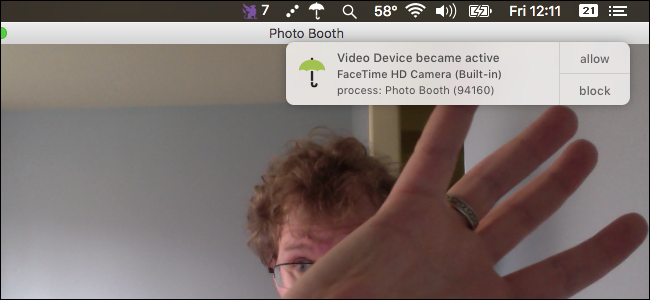

App-baserad autentisering

RELATERAD: Så här ställer du in Googles nya kodlösa tvåfaktorautentisering

Vissa mobilappar kan ge tvåfaktorautentisering med själva appen. Till exempel erbjuder Google nu en kodfri tvåfaktorautentisering så länge du har Google-appen installerad på din telefon. När du försöker logga in på Google från en annan dator eller enhet behöver du bara trycka på en knapp på din telefon, ingen kod krävs. Google kontrollerar att du har åtkomst till din telefon innan du försöker logga in.

Apples tvåstegsverifiering fungerar på samma sätt, även om den inte använder en app - den använder själva iOS-operativsystemet. När du försöker logga in från en ny enhet kan du få en engångskod som skickas till en registrerad enhet, som din iPhone eller iPad. Twitters mobilapp har en liknande funktion som kallas inloggningsverifiering också. Och Google och Microsoft har lagt till den här funktionen i Google och Microsoft Authenticator smartphone-appar.

E-postbaserade system

Andra tjänster är beroende av ditt e-postkonto för att autentisera dig. Om du till exempel aktiverar Steam Guard uppmanar Steam dig att ange en engångskod som skickas till din e-post varje gång du loggar in från en ny dator. Detta garanterar åtminstone att en angripare behöver både ditt Steam-lösenord och åtkomst till ditt e-postkonto för att få tillgång till det kontot.

Det här är inte lika säkert som andra tvåstegsverifieringsmetoder, eftersom det kan vara lätt för någon att få åtkomst till ditt e-postkonto, särskilt om du inte använder tvåstegsverifiering på det! Undvik e-postbaserad verifiering om du kan använda något starkare. (Tack och lov erbjuder Steam appbaserad autentisering på sin mobilapp.)

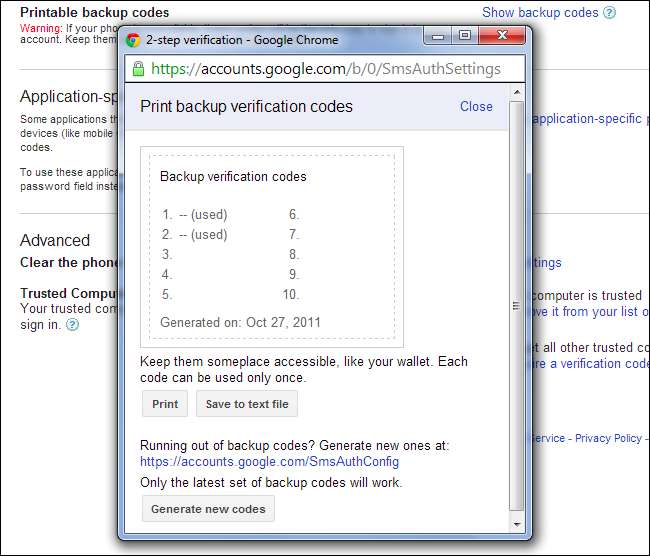

The Last Resort: Recovery Codes

RELATERAD: Hur man undviker att spärras när man använder tvåfaktorautentisering

Återställningskoder tillhandahålla ett skyddsnät om du förlorar tvåfaktorautentiseringsmetoden. När du ställer in tvåfaktorautentisering får du vanligtvis återställningskoder som du bör skriva ner och lagra säkert. Du behöver dem om du någonsin förlorar din tvåstegsverifieringsmetod.

Se till att du har en kopia av dina återställningskoder någonstans om du använder autentisering i två steg.

Du hittar inte så många alternativ för vart och ett av dina konton. Men många tjänster erbjuder flera tvåstegsverifieringsmetoder du kan välja mellan.

Det finns också möjlighet att använda flera tvåfaktorsautentiseringsmetoder. Om du till exempel ställer in både en kodgenererande app och en fysisk säkerhetsnyckel kan du få tillgång till ditt konto via appen om du någonsin tappar bort den fysiska nyckeln.