Majoritatea computerelor noi au fost livrate cu Versiunea pe 64 de biți a Windows - atât Windows 7, cât și 8 - de ani de zile. Versiunile pe 64 de biți ale Windows nu sunt doar pentru a profita de memorie suplimentară. De asemenea, sunt mai sigure decât versiunile pe 32 de biți.

Sistemele de operare pe 64 de biți nu sunt imune la malware, dar au mai multe caracteristici de securitate. Unele dintre acestea se aplică și versiunilor pe 64 de biți ale altor sisteme de operare, cum ar fi Linux. Utilizatorii Linux vor câștiga avantaje de securitate prin comutare la o versiune pe 64 de biți a distribuției lor Linux .

Randomizarea aspectului spațiului de adrese

ASLR este o caracteristică de securitate care face ca locațiile de date ale unui program să fie aranjate aleatoriu în memorie. Înainte de ASLR, locațiile de date ale unui program în memorie ar putea fi previzibile, ceea ce a facilitat mult atacurile asupra unui program. Cu ASLR, un atacator trebuie să ghicească locația corectă în memorie atunci când încearcă să exploateze o vulnerabilitate într-un program. O presupunere incorectă poate duce la blocarea programului, astfel încât atacatorul nu va mai putea încerca din nou.

Această caracteristică de securitate este utilizată și pe versiunile pe 32 de biți de Windows și alte sisteme de operare, dar este mult mai puternică pe versiunile de 64 de biți de Windows. Un sistem pe 64 de biți are un spațiu de adresă mult mai mare decât un sistem pe 32 de biți, ceea ce face ASLR mult mai eficient.

Semnarea obligatorie a conducătorului auto

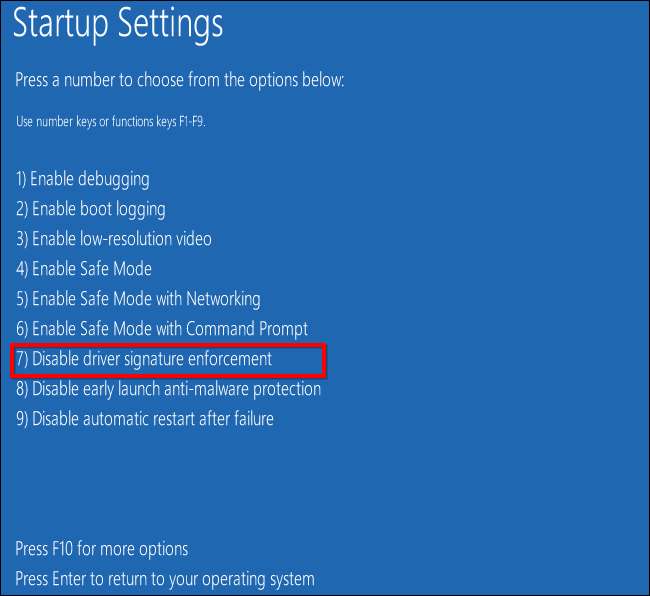

Versiunea pe 64 de biți a Windows impune semnarea obligatorie a driverului. Toate codurile driverului din sistem trebuie să aibă o semnătură digitală. Aceasta include driverele de dispozitive în modul kernel și driverele în modul utilizator, cum ar fi driverele de imprimantă.

Semnarea obligatorie a driverelor împiedică rularea pe sistem a driverelor nesemnate furnizate de malware. Autorii de programe malware vor trebui cumva să ocolească procesul de semnare printr-un rootkit la pornire sau să reușească să semneze driverele infectate cu un certificat valid furat de la un dezvoltator legitim de drivere. Acest lucru face mai dificil să ruleze driverele infectate pe sistem.

Semnarea driverului ar putea fi aplicată și în versiunile de Windows pe 32 de biți, dar nu este posibil - pentru o compatibilitate continuă cu driverele vechi pe 32 de biți care poate nu au fost semnate.

Pentru a dezactiva semnarea driverului în timpul dezvoltării edițiilor pe 64 de biți de Windows, ar trebui să faceți acest lucru atașați un depanator de nucleu sau utilizați o opțiune specială de pornire care nu persistă la repornirea sistemului.

Kernel Patch Protection

KPP, cunoscut și sub numele de PatchGuard, este o caracteristică de securitate care se găsește doar în versiunile pe 64 de biți de Windows. PatchGuard împiedică software-ul, chiar și driverele care rulează în modul kernel, să corecte kernelul Windows. Acest lucru a fost întotdeauna neacceptat, dar este posibil din punct de vedere tehnic pe versiunile de Windows pe 32 de biți. Unele programe antivirus pe 32 de biți și-au implementat măsurile de protecție antivirus folosind patch-uri de kernel.

PatchGuard împiedică driverele de dispozitiv să corecte nucleul. De exemplu, PatchGuard împiedică rootkiturile să modifice nucleul Windows pentru a se încorpora în sistemul de operare. Dacă este detectată o încercare de corecție a nucleului, Windows se va închide imediat cu un ecran albastru sau va reporni.

Această protecție ar putea fi pusă în aplicare pe versiunea Windows pe 32 de biți, dar nu a fost - probabil pentru compatibilitate continuă cu software-ul vechi pe 32 de biți care depinde de acest acces.

Protecția executării datelor

DEP permite unui sistem de operare să marcheze anumite zone ale memoriei ca „neexecutabile” prin setarea unui „bit NX”. Zonele de memorie care ar trebui să dețină numai date nu vor putea fi executate.

De exemplu, pe un sistem fără DEP, un atacator ar putea utiliza un fel de depășire a bufferului pentru a scrie cod într-o regiune a memoriei unei aplicații. Acest cod ar putea fi apoi executat. Cu DEP, atacatorul ar putea scrie cod într-o regiune din memoria aplicației - dar această regiune ar fi marcată ca neexecutabilă și nu ar putea fi executată, ceea ce ar opri atacul.

Sistemele de operare pe 64 de biți au DEP bazat pe hardware. Deși acest lucru este acceptat și pentru versiunile de 32 de biți de Windows, dacă aveți un procesor modern, setările implicite sunt mai stricte, iar DEP este întotdeauna activat pentru programele pe 64 de biți, în timp ce este dezactivat implicit pentru programele de 32 de biți din motive de compatibilitate.

Dialogul de configurare DEP din Windows este un pic înșelător. La fel de Documentația Microsoft state, DEP este întotdeauna utilizat pentru toate procesele pe 64 de biți:

„Setările de configurare ale sistemului DEP se aplică numai aplicațiilor și proceselor pe 32 de biți atunci când rulează pe versiunile Windows pe 32 sau 64 de biți. Pe versiunile de Windows pe 64 de biți, dacă DEP impus de hardware este disponibil, acesta se aplică întotdeauna proceselor pe 64 de biți și spațiilor de memorie kernel și nu există setări de configurare a sistemului care să o dezactiveze. ”

WOW64

Versiunile pe 64 de biți ale Windows rulează software-ul Windows pe 32 de biți, dar o fac printr-un strat de compatibilitate cunoscut sub numele de WOW64 (Windows pe 32 de biți pe Windows pe 64 de biți). Acest strat de compatibilitate impune unele restricții asupra acestor programe pe 32 de biți, care pot împiedica funcționarea corectă a programelor malware pe 32 de biți. De asemenea, programele malware pe 32 de biți nu vor putea fi rulate în modul kernel - doar programele pe 64 de biți pot face acest lucru pe un sistem de operare pe 64 de biți - deci acest lucru poate împiedica funcționarea corectă a unor programe malware mai vechi pe 32 de biți. De exemplu, dacă aveți un CD audio vechi cu rootkit-ul Sony, nu va fi capabil să se instaleze pe o versiune de 64 de biți de Windows.

Versiunile pe 64 de biți de Windows renunță, de asemenea, la suport pentru programele vechi pe 16 biți. În plus față de prevenirea executării virușilor antici pe 16 biți, acest lucru va forța și companiile să își actualizeze programele antice pe 16 biți care ar putea fi vulnerabile și fără corecții.

Având în vedere cât de răspândite sunt versiunile Windows pe 64 de biți acum, este posibil ca noile programe malware să fie capabile să ruleze pe Windows pe 64 de biți. Cu toate acestea, lipsa de compatibilitate poate ajuta la protejarea împotriva malware-ului vechi în natură.

Dacă nu utilizați programe vechi de 16 biți scârțâite, hardware vechi care oferă doar drivere de 32 de biți sau un computer cu un procesor de 32 de biți destul de vechi, ar trebui să utilizați versiunea de 64 de biți de Windows. Dacă nu sunteți sigur ce versiune utilizați, dar aveți un computer modern care rulează Windows 7 sau 8, probabil că utilizați ediția pe 64 de biți.

Desigur, niciuna dintre aceste caracteristici de securitate nu este infailibilă, iar o versiune pe 64 de biți de Windows este încă vulnerabilă la malware. Cu toate acestea, versiunile pe 64 de biți ale Windows sunt cu siguranță mai sigure.

Credit de imagine: William Hook pe Flickr