Aviso: Mesmo se você instalou patches do Windows Update, seu PC pode não estar completamente protegido contra o Meltdown e Spectre Falhas de CPU. Veja como verificar se você está totalmente protegido e o que fazer se não estiver.

RELACIONADOS: Como as falhas de fusão e espectro afetarão meu PC?

Para se proteger totalmente contra Meltdown e Spectre, você precisará instalar um UEFI ou BIOS atualização do fabricante do seu PC, bem como os vários patches de software. Essas atualizações UEFI contêm novo microcódigo de processador Intel ou AMD que adiciona proteção adicional contra esses ataques. Infelizmente, eles não são distribuídos por meio do Windows Update - a menos que você esteja usando um dispositivo Microsoft Surface - então eles devem ser baixados do site do fabricante e instalados manualmente.

Atualizar : Em 22 de janeiro, Intel anunciou que os usuários devem parar de implantar as atualizações de firmware UEFI iniciais devido a “reinicializações acima do esperado e outro comportamento imprevisível do sistema”. A Intel disse que você deve esperar por um patch de firmware UEFI final. Desde 20 de fevereiro, a Intel tem liberado atualizações estáveis de microcódigo para Skylake, Kaby Lake e Coffee Lake - essas são as plataformas Intel Core de 6ª, 7ª e 8ª gerações. Os fabricantes de PC devem começar a lançar novas atualizações de firmware UEFI em breve.

Se você instalou uma atualização de firmware UEFI do fabricante, pode baixar um patch da Microsoft para tornar o seu PC estável novamente. Disponível como KB4078130 , este patch desativa a proteção contra Spectre Variante 2 no Windows, o que evita que a atualização UEFI com erros cause problemas no sistema. Você só precisa instalar este patch se tiver instalado uma atualização UEFI com bugs de seu fabricante e ela não estiver sendo oferecida automaticamente por meio do Windows Update. A Microsoft reativará essa proteção no futuro, quando a Intel lançar atualizações estáveis de microcódigo.

O Método Fácil (Windows): Baixe a ferramenta InSpectre

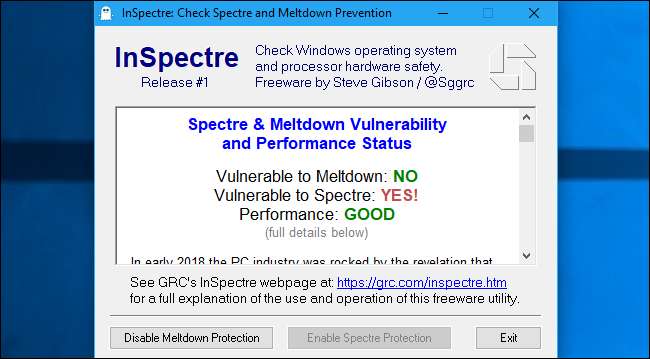

Para verificar se você está totalmente protegido, baixe o Gibson Research Corporation's InSpectre ferramenta e execute-a. É uma ferramenta gráfica fácil de usar que mostrará essas informações sem o incômodo de executar comandos do PowerShell e decodificar a saída técnica.

Depois de executar essa ferramenta, você verá alguns detalhes importantes:

- Vulnerável ao derretimento : Se disser “SIM!”, Você precisará instalar o patch do Windows Update para proteger seu computador de ataques Meltdown e Spectre.

- Vulnerável ao espectro : Se disser “SIM!”, Você precisará instalar o firmware UEFI ou a atualização do BIOS do fabricante do seu PC para protegê-lo de certos ataques Spectre.

- atuação : Se disser qualquer coisa diferente de "BOM", você tem um PC antigo que não tem o hardware que faz com que os patches funcionem bem. Você provavelmente verá uma desaceleração perceptível, de acordo com a Microsoft . Se estiver usando o Windows 7 ou 8, você pode acelerar um pouco atualizando para o Windows 10, mas precisará de um novo hardware para desempenho máximo.

Você pode ver uma explicação legível de exatamente o que está acontecendo com o seu PC, rolando para baixo. Por exemplo, nas imagens aqui, instalamos o patch do sistema operacional Windows, mas não uma atualização de firmware UEFI ou BIOS neste PC. Ele é protegido contra Meltdown, mas precisa da atualização de UEFI ou BIOS (hardware) para ser totalmente protegido contra Spectre.

O método da linha de comando (Windows): execute o PowerShell Script da Microsoft

A Microsoft disponibilizou um Script PowerShell que lhe dirá rapidamente se seu PC está protegido ou não. Executá-lo exigirá a linha de comando, mas o processo é fácil de seguir. Felizmente, a Gibson Research Corporation agora fornece o utilitário gráfico que a Microsoft deveria ter, então você não precisa mais fazer isso.

Se estiver usando o Windows 7, primeiro você precisará baixar o Software Windows Management Framework 5.0 , que instalará uma versão mais recente do PowerShell em seu sistema. O script abaixo não funcionará corretamente sem ele. Se estiver usando o Windows 10, você já tem a versão mais recente do PowerShell instalada.

No Windows 10, clique com o botão direito do mouse no botão Iniciar e selecione “Windows PowerShell (Admin)”. No Windows 7 ou 8.1, procure “PowerShell” no menu Iniciar, clique com o botão direito do mouse no atalho “Windows PowerShell” e selecione “Executar como Administrador”.

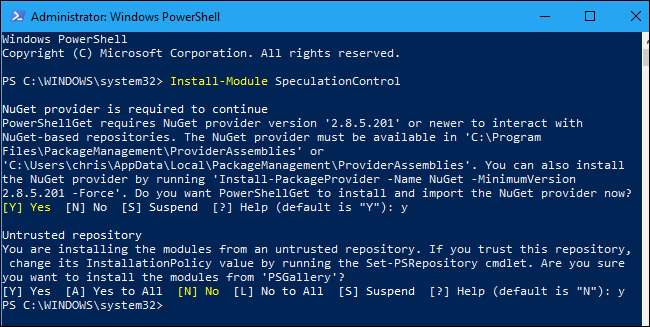

Digite o seguinte comando no prompt do PowerShell e pressione Enter para instalar o script em seu sistema

Install-Module SpeculationControl

Se você for solicitado a instalar o provedor NuGet, digite “y” e pressione Enter. Também pode ser necessário digitar “y” novamente e pressionar Enter para confiar no repositório de software.

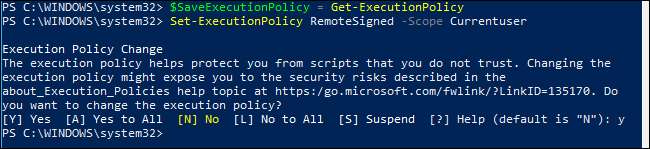

A política de execução padrão não permitirá que você execute este script. Portanto, para executar o script, primeiro você salvará as configurações atuais para que possa restaurá-las posteriormente. Em seguida, você alterará a política de execução para que o script possa ser executado. Execute os dois comandos a seguir para fazer isso:

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Digite “y” e pressione Enter quando for solicitada a confirmação.

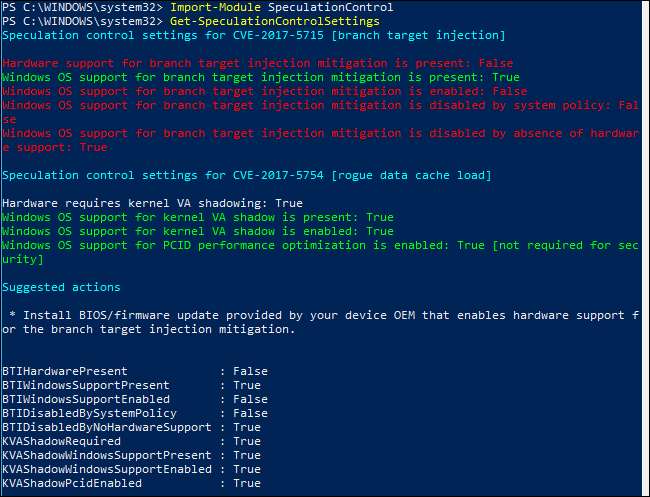

Em seguida, para realmente executar o script, execute os seguintes comandos:

Import-Module SpeculationControl

Get-SpeculationControlSettings

Você verá informações sobre se o seu PC tem o suporte de hardware apropriado. Em particular, você deve procurar duas coisas:

- O “suporte do sistema operacional Windows para mitigação de injeção de destino de filial” refere-se à atualização de software da Microsoft. Você vai querer que isso esteja presente para se proteger contra os ataques Meltdown e Spectre.

- O “suporte de hardware para mitigação de injeção de destino de filial” refere-se à atualização de firmware / BIOS UEFI que você precisará do fabricante do seu PC. Você vai querer que isso esteja presente para se proteger contra certos ataques de Espectro.

- O “Hardware requer kernel VA shadowing” aparecerá como “True” no hardware Intel, que é vulnerável ao Meltdown, e “False” no hardware AMD, que não é vulnerável ao Meltdown. Mesmo se você tiver hardware Intel, estará protegido desde que o patch do sistema operacional esteja instalado e “O suporte do sistema operacional Windows para sombra VA do kernel esteja habilitado” leia “True”.

Portanto, na captura de tela abaixo, o comando me diz que tenho o patch do Windows, mas não a atualização do UEFI / BIOS.

Este comando também mostra se sua CPU possui o recurso de hardware “otimização de desempenho de PCID” que faz com que a correção seja executada mais rapidamente aqui. Intel Haswell e CPUs posteriores têm esse recurso, enquanto CPUs Intel mais antigas não têm esse suporte de hardware e podem ter mais problemas de desempenho após a instalação desses patches.

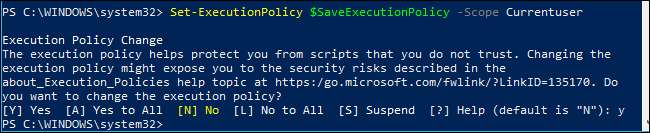

Para redefinir a política de execução para suas configurações originais depois de terminar, execute o seguinte comando:

Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Digite “y” e pressione Enter quando solicitado para confirmar.

Como obter o patch do Windows Update para o seu PC

Se “o suporte do sistema operacional Windows para mitigação de injeção de alvo de ramificação estiver presente” for falso, isso significa que seu PC ainda não instalou a atualização do sistema operacional que protege contra esses ataques.

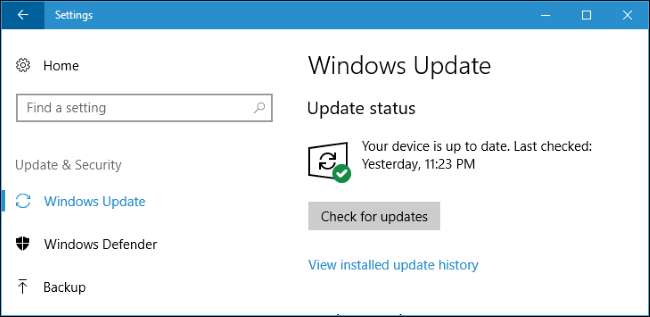

Para obter o patch no Windows 10, vá para Configurações> Atualização e segurança> Windows Update e clique em “Verificar atualizações” para instalar as atualizações disponíveis. No Windows 7, vá para Painel de Controle> Sistema e Segurança> Windows Update e clique em “Verificar atualizações”.

Se nenhuma atualização for encontrada, seu software antivírus pode estar causando o problema, pois o Windows não o instalará se seu software antivírus ainda não for compatível. Entre em contato com o seu provedor de software antivírus e peça mais informações sobre quando o software será compatível com o patch Meltdown e Spectre no Windows. Esta planilha mostra qual software antivírus foi atualizado para compatibilidade com o patch.

Outros dispositivos: iOS, Android, Mac e Linux

Patches agora estão disponíveis para proteger contra Meltdown e Spectre em uma ampla variedade de dispositivos. Não está claro se consoles de jogos, caixas de streaming e outros dispositivos especializados são afetados, mas sabemos que o Xbox One e Raspberry Pi não são. Como sempre, recomendamos manter-se atualizado com os patches de segurança em todos os seus dispositivos. Veja como verificar se você já tem o patch para outros sistemas operacionais populares:

- iPhones e iPads : Vá para Ajustes> Geral> Atualização de Software para verificar a versão atual do iOS que você instalou. Se você tem pelo menos iOS 11.2 , você está protegido contra Meltdown e Spectre. Caso contrário, instale todas as atualizações disponíveis que aparecem nesta tela.

- Dispositivos Android : Vá para Configurações> Sobre o telefone ou Sobre o tablet e veja o “ Nível de patch de segurança Android ”Campo. Se você tiver pelo menos o 5 de janeiro de 2018 patch de segurança, você está protegido. Caso contrário, toque na opção “Atualizações do sistema” nesta tela para verificar e instalar as atualizações disponíveis. Nem todos os dispositivos serão atualizados, portanto, entre em contato com o fabricante ou verifique os documentos de suporte para obter mais informações sobre quando e se os patches estarão disponíveis para o seu dispositivo.

- Macs : Clique no menu Apple na parte superior da tela e selecione “Sobre este Mac” para ver a versão do sistema operacional que você instalou. Se você tiver pelo menos o macOS 10.13.2, está protegido. Caso contrário, inicie a App Store e instale todas as atualizações disponíveis.

- Chromebooks : Isto Documento de suporte do Google mostra quais Chromebooks são vulneráveis ao Meltdown e se eles foram corrigidos. Seu dispositivo Chrome OS está sempre verificando se há atualizações, mas você pode iniciar manualmente uma atualização indo para Configurações> Sobre o Chrome OS> Verificar e aplicar atualizações.

-

Lynch Systems

: Você pode

execute este script

para verificar se você está protegido contra Meltdown e Spectre. Execute os seguintes comandos em um terminal Linux para baixar e executar o script:

wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

sudo sh spectre-meltdown-checker.sh

Os desenvolvedores do kernel do Linux ainda estão trabalhando em patches que protegerão totalmente contra Spectre. Consulte sua distribuição Linux para obter mais informações sobre a disponibilidade de patch.

Os usuários do Windows e do Linux precisarão dar mais um passo, entretanto, para proteger seus dispositivos.

Windows e Linux: Como obter a atualização UEFI / BIOS para o seu PC

Se o “suporte de hardware para mitigação de injeção de destino de filial” for falso, você precisará obter o firmware UEFI ou a atualização do BIOS do fabricante do seu PC. Portanto, se você tiver um PC Dell, por exemplo, vá para a página de suporte da Dell para o seu modelo. Se você tiver um PC Lenovo, acesse o site da Lenovo e pesquise o seu modelo. Se você construiu seu próprio PC, verifique o site do fabricante da placa-mãe para obter uma atualização.

Depois de encontrar a página de suporte para o seu PC, vá para a seção Downloads de drivers e procure por novas versões do firmware UEFI ou BIOS. Se sua máquina possui um processador Intel, você precisa de uma atualização de firmware que contenha o “microcódigo dezembro / janeiro de 2018” da Intel. Mas mesmo os sistemas com processador AMD precisam de uma atualização. Se você não encontrar um, verifique novamente no futuro para ver se há atualização do seu PC, se ainda não estiver disponível. Os fabricantes precisam lançar uma atualização separada para cada modelo de PC que lançaram, portanto, essas atualizações podem levar algum tempo.

RELACIONADOS: Como verificar a versão do BIOS e atualizá-la

Depois de fazer o download da atualização, siga as instruções no leiame para instalá-la. Normalmente, isso envolverá colocar o arquivo de atualização em uma unidade flash, então iniciar o processo de atualização de sua interface UEFI ou BIOS , mas o processo varia de PC para PC.

Intel diz ela lançará atualizações para 90% dos processadores lançados nos últimos cinco anos até 12 de janeiro de 2018. A AMD já está lançando atualizações . Mas, depois que a Intel e a AMD lançarem essas atualizações de microcódigo do processador, os fabricantes ainda precisarão empacotá-las e distribuí-las para você. Não está claro o que acontecerá com CPUs mais antigas.

Depois de instalar a atualização, você pode verificar duas vezes e ver se a correção está habilitada executando o script instalado novamente. Deve mostrar “Suporte de hardware para mitigação de injeção de alvo de ramificação” como “verdadeiro”.

Você também precisa corrigir seu navegador (e talvez outros aplicativos)

A atualização do Windows e a atualização do BIOS não são as únicas duas atualizações de que você precisa. Você também precisará corrigir seu navegador da web, por exemplo. Se você usa o Microsoft Edge ou o Internet Explorer, o patch está incluído no Windows Update. Para o Google Chrome e Mozilla Firefox, você precisará garantir que possui a versão mais recente - esses navegadores se atualizam automaticamente, a menos que você tenha se esforçado para mudá-la, então a maioria dos usuários não terá que fazer muito. As correções iniciais estão disponíveis em Firefox 57.0.4 , que já foi lançado. O Google Chrome receberá patches começando com Chrome 64 , com lançamento programado para 23 de janeiro de 2018.

RELACIONADOS: Como manter seu PC com Windows e aplicativos atualizados

Os navegadores não são os únicos softwares que precisam ser atualizados. Alguns drivers de hardware podem ser vulneráveis a ataques Spectre e também precisam de atualizações. Qualquer aplicativo que interprete código não confiável - como os navegadores da web interpretam o código JavaScript em páginas da web - precisa de uma atualização para se proteger contra ataques de Spectre. Este é apenas mais um bom motivo para mantenha todo o seu software atualizado, o tempo todo .

Crédito da imagem: Virgil Obada /Shutterstock.com e Cheyennezj /Shutterstock.com