Czy wiesz, kto jest połączony z siecią Wi-Fi routera? Spójrz na listę urządzeń podłączonych do sieci Wi-Fi z routera lub komputera, aby się dowiedzieć.

Pamiętaj, że obecnie wiele urządzeń łączy się z siecią Wi-Fi. Lista będzie zawierać laptopy, smartfony, tablety, telewizory smart, dekodery, konsole do gier, drukarki Wi-Fi i nie tylko.

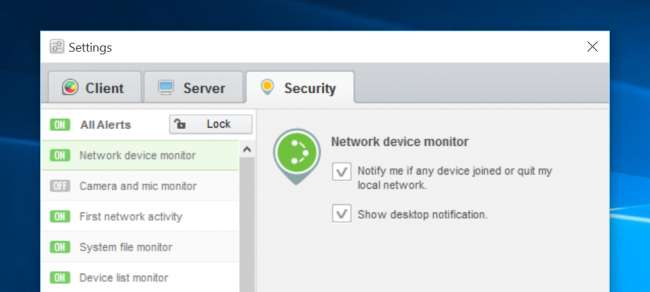

Użyj GlassWire Pro, aby zobaczyć, kto jest podłączony (i otrzymuj powiadomienia, gdy nowe urządzenie połączy się z Wi-Fi)

Jesteśmy wielkimi fanami GlassWire zapora ogniowa i system bezpieczeństwa, a jedną z najlepszych funkcji, które mają w wersji Pro, jest szybki i łatwy widok sieci, który pokazuje wszystkie urządzenia podłączone do sieci Wi-Fi.

GlassWire to nie tylko zapora sieciowa, ale także piękne wykresy pokazujące wykorzystanie przepustowości, sprawdzające, jakie aplikacje łączą się z czym i jaką dokładnie przepustowość wykorzystuje każda aplikacja. Możesz otrzymywać powiadomienia, gdy aplikacja coś zmieni lub gdy instalator spróbuje zainstalować nowy sterownik systemowy. Jest mnóstwo funkcji, zbyt wiele, aby je tutaj wymienić.

Ale to, co sprawia, że GlassWire jest jeszcze lepsze w dzisiejszym temacie, to fakt, że po przejściu do panelu Ustawienia możesz włączyć alerty za każdym razem, gdy nowe urządzenie próbuje połączyć się z Wi-Fi. To świetna funkcja!

GlassWire jest darmowy do podstawowego użytku , ale monitorowanie urządzeń sieciowych jest uwzględnione tylko w płatna wersja (49 USD za jeden komputer).

Użyj interfejsu internetowego routera

ZWIĄZANE Z: 10 Przydatne opcje, które można skonfigurować w interfejsie internetowym routera

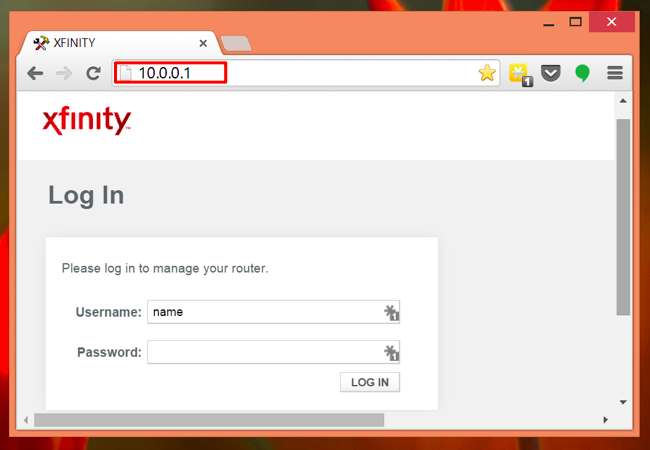

Najlepszym sposobem na znalezienie tych informacji będzie sprawdzenie interfejsu internetowego routera. Twój router obsługuje Twoją sieć Wi-Fi, więc ma najdokładniejsze dane o podłączonych do niego urządzeniach. Większość routerów umożliwia wyświetlenie listy podłączonych urządzeń, chociaż niektóre mogą nie.

Obowiązują standardowe wskazówki dotyczące uzyskiwania dostępu do interfejsu internetowego routera. Jeśli nie masz pewności co do adresu IP, możesz ogólnie poszukaj adresu IP bramy swojego komputera w Panelu sterowania . Możesz też biec uruchom polecenie ipconfig / all w oknie wiersza polecenia.

ZWIĄZANE Z: 10 Przydatne opcje, które można skonfigurować w interfejsie internetowym routera

Następnie podłącz ten adres IP do paska adresu przeglądarki internetowej i naciśnij Enter. Zwykle powinno to spowodować wyświetlenie interfejsu routera. Jeśli tak się nie stanie, sprawdź dokumentację routera lub wyszukaj w sieci jego numer modelu i „interfejs internetowy”, aby dowiedzieć się, jak uzyskać do niego dostęp. Jeśli nie ustawiłeś niestandardowego hasła i hasła, może być konieczne wyszukanie lub sprawdzenie dokumentacji, aby znaleźć domyślne hasła dla swojego modelu routera.

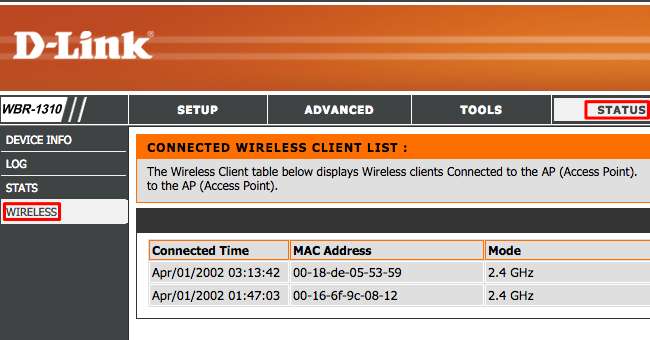

Znajdowanie listy podłączonych urządzeń

Musisz teraz poszukać opcji w interfejsie internetowym routera. Poszukaj łącza lub przycisku o nazwie na przykład „podłączone urządzenia”, „podłączone urządzenia” lub „klienci DHCP”. Możesz to znaleźć na stronie konfiguracji Wi-Fi lub na jakiejś stronie stanu. W przypadku niektórych routerów lista podłączonych urządzeń może być wydrukowana na głównej stronie stanu, aby zaoszczędzić kilka kliknięć.

Na wielu routerach D-Link lista podłączonych urządzeń jest dostępna w Status> Wireless.

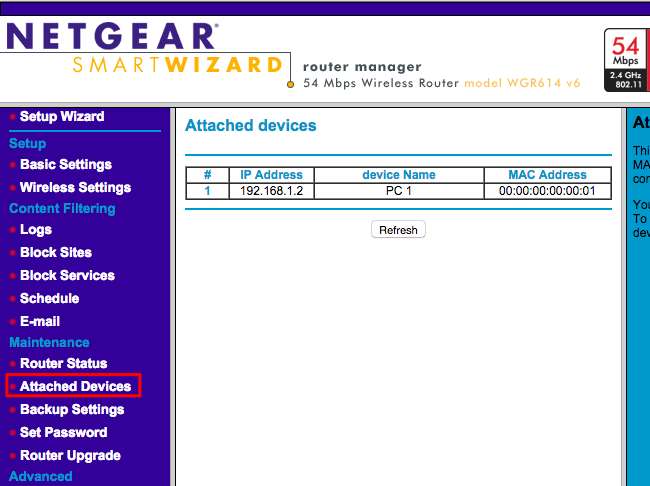

W przypadku wielu routerów Netgear lista znajduje się w sekcji „Podłączone urządzenia” na pasku bocznym.

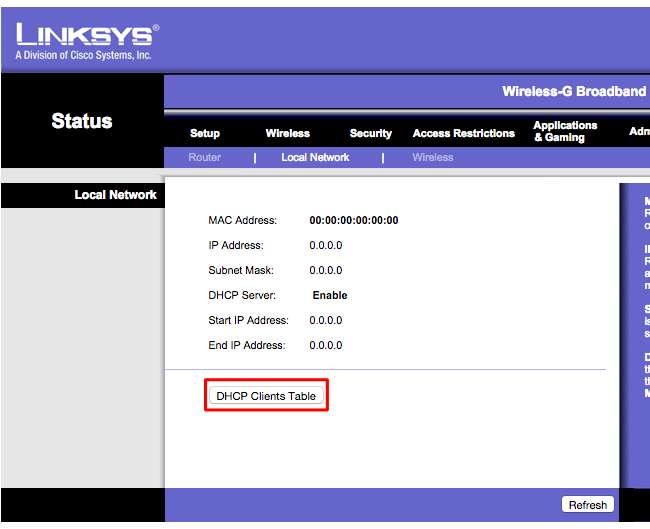

Na wielu routerach Linksys opcję tę można znaleźć w obszarze Stan> Sieć lokalna> Tabela klientów DHCP.

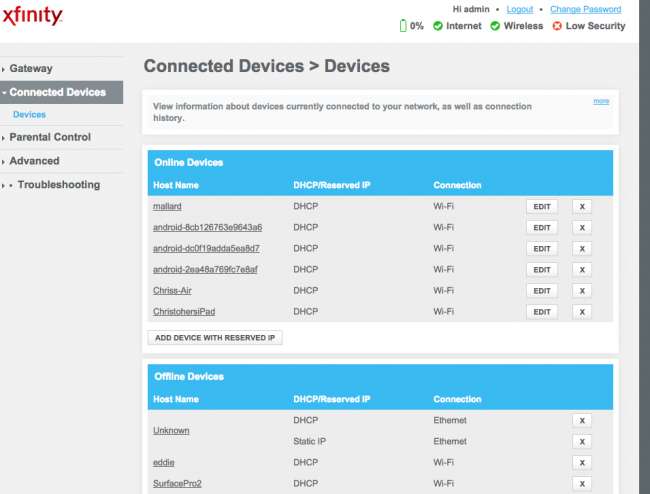

W routerach Comcast Xfinity listę znajdziesz w obszarze Połączone urządzenia na pasku bocznym.

Zrozumienie listy

ZWIĄZANE Z: Jak przypisać statyczny adres IP w systemie Windows 7, 8, 10, XP lub Vista

Wiele routerów udostępnia po prostu listę urządzeń podłączonych przez DHCP. Oznacza to, że jeśli urządzenie jest skonfigurowany ze statyczną konfiguracją adresu IP , nie pojawi się na liście. Miej to w pamięci!

Gdy otworzysz listę, na każdym routerze zobaczysz podobne informacje. Interfejs prawdopodobnie pokazuje tabelę z listą podłączonych urządzeń, ich „nazwami hostów” w sieci i ich adresami MAC.

ZWIĄZANE Z: Zmień nazwę komputera w systemie Windows 7, 8 lub 10

Jeśli lista nie zawiera wystarczająco znaczących nazw, możesz to zrobić zmienić nazwy hostów (zwane także „nazwami komputerów” lub „nazwami urządzeń”) w systemach operacyjnych Twojego komputera lub urządzenia. Nazwa hosta będzie tutaj widoczna. Niestety na niektórych urządzeniach nie ma sposobu, aby zmienić nazwę hosta - na przykład nie znamy sposobu zmiany nazwy hosta urządzenia z Androidem na bardziej znaczącą bez zrootowania go.

W razie wątpliwości zawsze możesz porównać adres MAC widoczny na tej stronie (lub wyświetlony adres IP) z adresem MAC urządzenia, którego używasz, aby sprawdzić, które to urządzenie.

Ta lista nie jest niezawodna

Oczywiście ta lista nie jest do końca idealna. Każdy może ustawić dowolną nazwę hosta, ale jest to również możliwe zmień swój adres MAC, aby podszywać się pod inne urządzenia . Oznaczałoby to jednak, że twoje urządzenie nie byłoby w stanie połączyć się z siecią, podczas gdy inne urządzenie ze sfałszowanym adresem MAC zajmuje jego miejsce, ponieważ routery zazwyczaj blokują połączenie dwóch urządzeń o tym samym adresie MAC w tym samym czasie . A ktoś, kto uzyskał dostęp do twojego routera, może ustawić statyczną konfigurację IP, aby działać w ukryciu.

ZWIĄZANE Z: Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

Ostatecznie nie jest to najpotężniejsza funkcja zabezpieczeń ani niezawodny sposób na zauważanie osób podłączonych do Twojej sieci. To nie jest coś, co musisz regularnie sprawdzać. Jeśli są jakieś urządzenia, których nie rozpoznajesz, możesz zmienić hasło do Wi-Fi - miejmy nadzieję przy użyciu szyfrowania WPA2-PSK - a to wyrzuci wszystkie urządzenia, dopóki nie będą mogły podać nowego hasła.

Jednak nawet urządzenia, których nie rozpoznajesz, mogą należeć do Ciebie, a których nie pamiętasz. Na przykład nieznanym urządzeniem może być plik Drukarka z obsługą Wi-Fi , system głośników podłączony do sieci Wi-Fi lub wbudowane Wi-Fi telewizora Smart TV, którego nigdy nie używasz .

Przeskanuj swoją sieć Wi-Fi za pomocą oprogramowania na swoim komputerze

Najlepszym sposobem sprawdzenia podłączonych urządzeń jest zazwyczaj skorzystanie z interfejsu internetowego routera. Jednak niektóre routery mogą nie oferować tej funkcji, więc możesz zamiast tego wypróbować narzędzie skanujące. To oprogramowanie działające na komputerze, które przeskanuje sieć Wi-Fi, z którą jesteś połączony, w poszukiwaniu aktywnych urządzeń i wyświetli ich listę. W przeciwieństwie do narzędzi interfejsu sieciowego routera, takie narzędzia do skanowania nie mają możliwości wyświetlania listy urządzeń, które zostały podłączone, ale które są obecnie offline. Zobaczysz tylko urządzenia online.

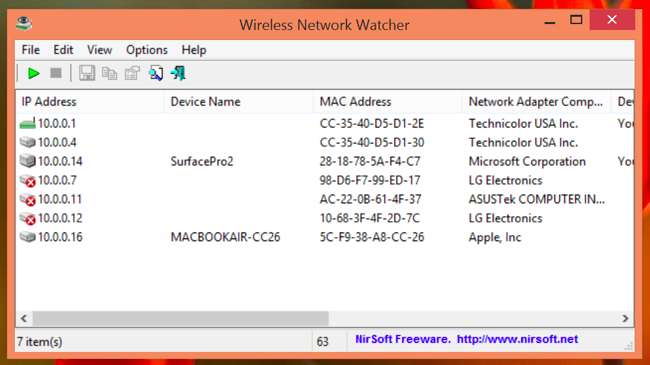

Jest do tego wiele narzędzi, ale lubimy NirSoft Wireless Network Watcher . Podobnie jak inne oprogramowanie NirSoft, jest to wygodne małe narzędzie, które nie zawiera reklam ani ekranów nag. Nie trzeba go nawet instalować na komputerze. Pobierz narzędzie, uruchom je, a będzie obserwować Twoją sieć Wi-Fi pod kątem aktywnych urządzeń, wyświetlając ich nazwy urządzeń, adresy MAC i producenta sprzętu sieciowego Wi-Fi. Nazwa producenta jest bardzo pomocna w identyfikacji konkretnych urządzeń bez nazwy urządzenia - zwłaszcza urządzeń z Androidem.

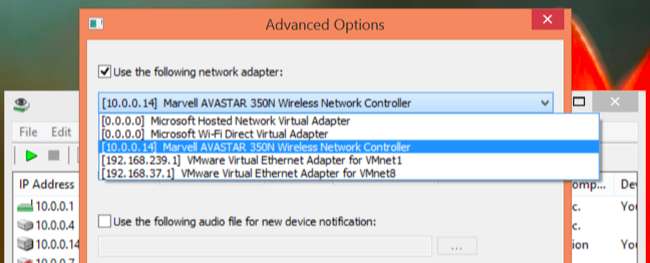

To narzędzie może nie działać poprawnie, dopóki nie określisz swojej karty sieciowej Wi-Fi. Na naszym komputerze z systemem Windows musieliśmy kliknąć Opcje> Opcje zaawansowane w programie Wireless Network Watcher, zaznaczyć „Użyj następującej karty sieciowej” i wybrać nasz fizyczny adapter Wi-Fi przed wykonaniem skanowania.

Po raz kolejny nie jest to coś, o co naprawdę musisz się ciągle martwić. Jeśli używasz szyfrowania WPA2-PSK i mieć dobre hasło możesz czuć się dość bezpiecznie. Jest mało prawdopodobne, aby ktokolwiek był podłączony do Twojej sieci Wi-Fi bez Twojej zgody. Jeśli obawiasz się, że dzieje się to z jakiegoś powodu, zawsze po prostu zmieniasz hasło Wi-Fi - oczywiście musisz je ponownie wprowadzić na wszystkich zatwierdzonych urządzeniach. Upewnij się, że WPS jest wyłączony, zanim to zrobisz, jak WPS jest podatny na ataki i osoby atakujące mogą potencjalnie użyć go do ponownego połączenia się z siecią bez hasła .

Zmiana hasła Wi-Fi może być również dobrym pomysłem, jeśli podasz swoje hasło Wi-Fi - na przykład odwiedzającym Cię sąsiadom - i chcesz mieć pewność, że nie będą go używać przez lata.